82 gallon: lượng nước mà người Mỹ trung bình sử dụng mỗi ngày. Mặc dù chúng ta nên cố gắng giảm thiểu mức tiêu thụ nước của mình, nhưng quá dễ dàng coi việc có sẵn nước sạch, an toàn là điều hiển nhiên – từ việc pha tách cà phê vào buổi sáng cho đến khi kết thúc một ngày bằng tắm gội . Tuy nhiên, cũng giống như các hệ thống cấp thiết khác giúp cuộc sống hiện đại thành hiện thực, cơ sở hạ tầng CNTT mà các nhà máy xử lý nước và các hệ thống có liên quan không chỉ lỗi thời mà còn chịu áp lực kết nối, phải phụ thuộc vào tự động hóa và duy trì thông qua các kết nối từ xa. Chính những lý do này, như nhiều năm qua đã chứng minh, cơ sở hạ tầng này cũng là một mục tiêu hấp dẫn trong các cuộc tấn công mạng.

Tuần trước, chính quyền Biden đã công bố kế hoạch an ninh mạng kéo dài 100 ngày cho các nhà khai thác công trình cấp nước của Hoa Kỳ và mở rộng các sáng kiến thực hành bào gồm Hệ thống Kiểm soát Công nghiệp (ICS) cho nhóm ngành này để đối phó với hàng loạt các cuộc tấn công gần đây. Kế hoạch tập trung vào việc thành lập một lực lượng đặc nhiệm gồm các nhà lãnh đạo ngành nước, tăng cường khả năng giám sát sự cố an ninh, cải thiện việc chia sẻ thông tin và phân tích dữ liệu, đồng thời cung cấp hỗ trợ kỹ thuật cho các hệ thống cấp nước.

Hệ thống cấp nước toàn cầu đang bị tấn công

Vào tháng 2 năm 2021, những kẻ tấn công đã xâm nhập một nhà máy xử lý nước ở Florida, giành quyền kiểm soát hệ thống SCADA của nó và nâng thành công lượng Xút (NaOH) trong nước lên gấp 100 lần đến mức ngộ độc. Cuối năm, các cơ quan liên bang của Hoa Kỳ đã đưa ra một cảnh báo chung về các mối đe dọa đang diễn ra đối với hệ thống nước và nước thải, cùng một số cuộc tấn công lừa đảo và ransomware vào các cơ sở ở California, Maine và Nevada, và những nơi khác.

Các hệ thống nước dễ bị tấn công là một vấn đề toàn cầu: vào năm 2020, Israel đã trải qua một cuộc tấn công lớn nhằm vào cơ sở hạ tầng cấp nước của mình và Vương quốc Anh đã cảnh báo về “các mối đe dọa khả tin” đối với cơ sở hạ tầng quan trọng của nước này, bao gồm cả ngành nước. Một nghiên cứu của Viện SANS năm 2021 đã vẽ ra một bức tranh đáng lo ngại: hiện nay, cứ 10 nhà máy nước thải thì có một nhà máy có lỗ hổng bảo mật nghiêm trọng.

Khi các tài sản công nghệ vận hành (OT) kết nối với mạng CNTT ngày càng nhiều, việc truy cập từ xa vào các hệ thống quan trọng này hiện là tiêu chuẩn. Kể từ khi đại dịch bắt đầu, các nhà khai thác cơ sở hạ tầng quan trọng – từ nhà máy xử lý nước đến đường ống dẫn dầu – phải tập trung vào việc bảo vệ quyền truy cập đặc quyền vào các ứng dụng và hệ thống chịu trách nhiệm duy trì hoạt động của cơ sở hạ tầng này.

Công nghệ hoạt động: Kết nối, nhưng không bảo vệ đầy đủ

Bình thường, các hệ thống điều khiển công nghiệp và thiết bị sản xuất và quy trình không được kết nối với mạng. Các sửa đổi đối với môi trường OT chỉ có thể được thực hiện thông qua tương tác vật lý trực tiếp với các điều khiển hệ thống (cần kéo, chuyển công tắc và quay số). Vì vậy, rủi ro an ninh đã được hạn chế đối với những người có quyền truy cập trực tiếp vào cơ sở. Nhưng khi số hóa và áp dụng IoT được thúc đẩy, nhiều môi trường OT, với đầy đủ công nghệ lỗi thời chục năm tuổi, đã được đưa lên nền tảng trực tuyến. Ngày nay, mạng OT và mạng CNTT ngày càng kết nối với nhau mạnh mẽ hơn. Điều này làm gia tăng mật độ tấn công tới các tổ chức công nghiệp bằng cách tăng số lượng hệ thống riêng tư trực tuyến. Tất cả các quyền truy cập vào các hệ thống này phải được coi là quyền truy cập đặc quyền, một thứ mà những kẻ tấn công luôn tìm cách thực hiện các kế hoạch của chúng.

Trong khi đó, các yêu cầu kinh doanh và những lo ngại về an toàn do đại dịch gây ra đã buộc nhiều tổ chức phải điều chỉnh các công việc theo truyền thống – yêu cầu sự hiện diện tại cơ sở sang làm việc từ xa. Do đó, các nhân viên nội bộ và bên thứ ba chịu trách nhiệm vận hành, khắc phục sự cố, nâng cấp và bảo trì thiết bị OT thường làm việc từ xa.

Bộ An ninh Nội địa Hoa Kỳ (DHS) cung cấp vài ví dụ về danh tính có thể yêu cầu quyền truy cập từ xa vào các hệ thống kiểm soát hợp pháp. Những điều này bao gồm nhưng không giới hạn các nhân viên nội bộ như người vận hành hệ thống, kỹ sư bảo trì và kỹ thuật viên hiện trường và các bên bên ngoài – nhà cung cấp, đối tác kinh doanh, nhà tích hợp hệ thống, MSP và các tổ chức quản lý. Để giúp đảm bảo hoạt động an toàn, liên tục của nước, nước thải và các công trình OT khác, tất cả các thông tin nhận dạng như vậy cần có quyền truy cập từ xa an toàn vào các hệ thống. Tuy nhiên, việc cấp quyền truy cập đặc quyền ở trạng thái thường trực (hoặc “luôn bật”) cho các thiết bị và hệ thống quan trọng trong môi trường OT có thể làm tăng nguy cơ bị đánh cắp thông tin đăng nhập.

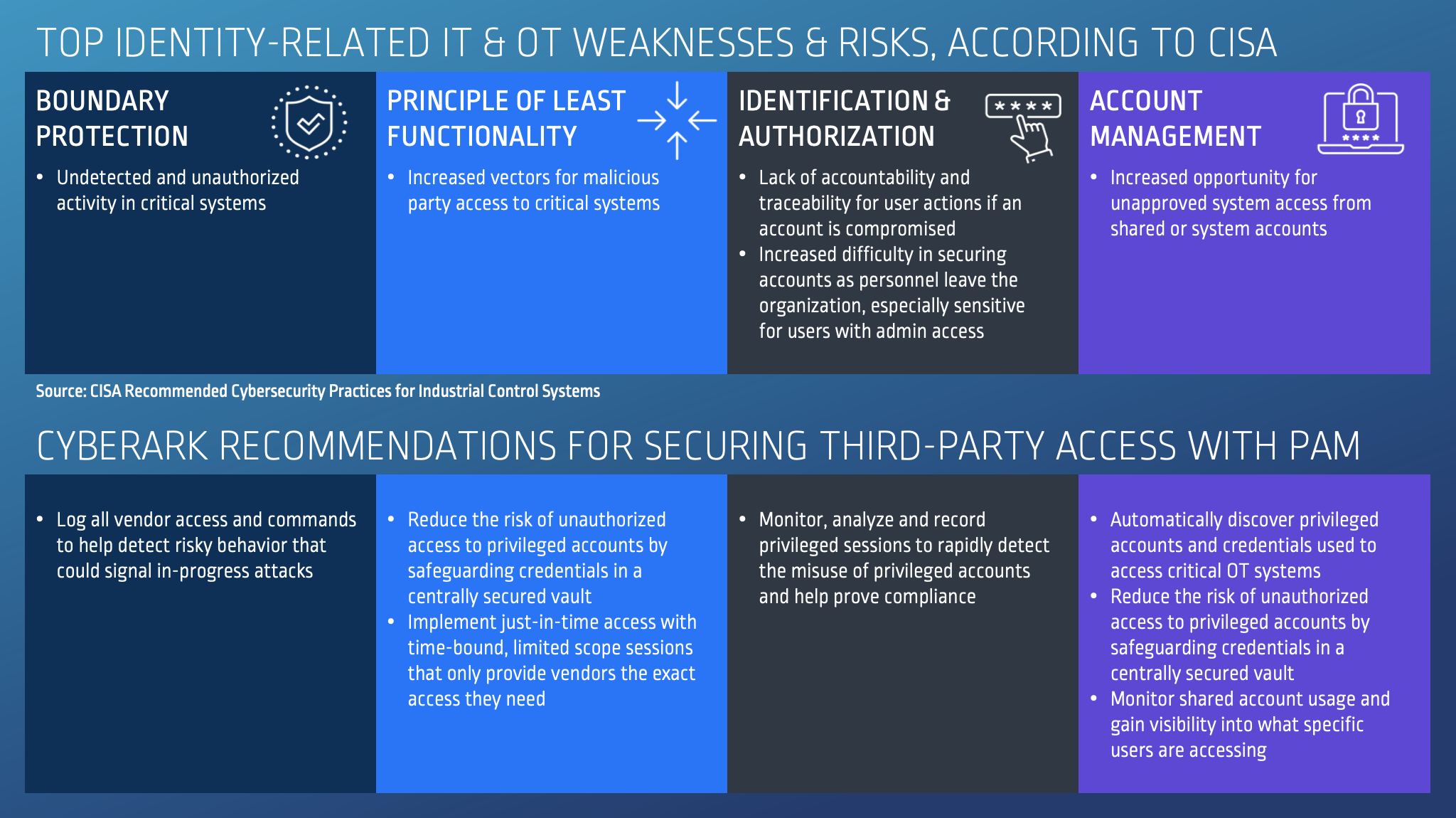

Khảo sát SANS 2021: OT / ICS Cybersecurity đã xác định các dịch vụ từ xa bên ngoài là phương tiện tấn công thường xuyên nhất liên quan đến các sự cố hệ thống điều khiển / OT. Tương tự, Cơ quan An ninh Mạng và Cơ sở hạ tầng Hoa Kỳ (CISA) coi truy cập là một trong những rủi ro và điểm yếu CNTT và OT phổ biến nhất.

Truy cập từ xa không an toàn bảo mật đẩy hệ thống OT đến rủi ro

Xem xét mức độ gián đoạn của một cuộc xâm nhập mạng có thể xảy ra trong các môi trường OT như các cơ sở cấp nước, thì tầm quan trọng của việc quan sát tất cả các nhà cung cấp và nhân viên có quyền truy cập từ xa là danh tính đặc quyền và bảo vệ quyền truy cập của họ theo đó, không thể đánh giá quá cao.

Thật không may, các phương pháp bảo mật đầy rủi ro quá phổ biến, chẳng hạn như:

- Chia sẻ thông tin đăng nhập của quản trị viên cho SCADA và các hệ thống quan trọng khác

- Cấp phép cho các bên thứ ba có quyền truy cập thường trực trong các thư mục của công ty

- Không lưu trữ, quản lý và phân phối một cách an toàn thông tin đăng nhập – bao gồm cả những thông tin đăng nhập dành cho hệ thống air-gapped

- Sử dụng cùng một mật khẩu cho nhiều tài khoản

- Cung cấp cho người vận hành và nhân viên bảo trì quyền truy cập ở cấp độ quản trị viên vào các hệ thống quan trọng mà họ không thường xuyên truy cập

- Cung cấp quyền truy cập không hạn chế, bất cứ lúc nào vào các tài nguyên nhạy cảm

- Hệ thống dò tìm không khí không đúng cách, để hệ thống tiếp xúc với internet một cách không cần thiết hoặc sử dụng mạng cục bộ không an toàn

Chạy hệ điều hành và phần mềm lỗi thời, chưa được vá lỗi

Cuộc tấn công nhà máy nước ở Florida năm 2021 đã làm nổi bật một số vấn đề trong số này, đặc biệt là xung quanh những điểm yếu trong khả năng truy cập từ xa. Theo báo cáo, tất cả các máy tính được nhân viên nhà máy sử dụng để truy cập vào hệ thống SCADA để xử lý nước đều có quyền truy cập từ xa và mật khẩu dùng chung, bất chấp độ nhạy của các thao tác yêu cầu.

Nhiều môi trường Cựu ước và các công trình nước ngắt kết nối – hay còn gọi là “khe hở không khí” – hệ thống khỏi internet vì mục đích bảo mật. Ngay cả trong môi trường OT có không khí, việc đảm bảo quyền truy cập từ xa vẫn rất quan trọng. Thiết bị nhà máy, HMI, DCS, PLC và các hệ thống OT khác vẫn yêu cầu bảo trì và nâng cấp bởi nhân viên nội bộ và đôi khi là các nhà thầu bên ngoài. Trong những tình huống này, thông tin xác thực đặc quyền được sử dụng để truy cập các hệ thống quan trọng phải được cấp phép một cách an toàn và được giám sát cẩn thận. Tuy nhiên, có quá nhiều tổ chức chia sẻ mật khẩu trong các hệ thống cổ xưa như tệp Excel với các hệ thống dùng chung.

Bảo vệ quyền truy cập đặc quyền để giải quyết các điểm yếu phổ biến nhất trong Cựu ước

May mắn thay, các giải pháp Identity Security, tập trung vào quản lý quyền truy cập đặc quyền, có thể cung cấp quyền truy cập đặc quyền ngoại tuyến, loại bỏ vấn đề tràn lan thông tin xác thực, bất kể môi trường. Quản trị viên nội bộ và nhà thầu bên thứ ba có thể truy xuất thông tin đăng nhập đặc quyền và duy trì kiểm tra phiên thông qua ứng dụng dành cho thiết bị di động, giúp các tổ chức chống lại các cuộc tấn công nhắm mục tiêu đánh cắp thông tin đăng nhập trong khi đáp ứng kiểm tra và tuân thủ.

Bằng cách cho phép bên thứ ba truy cập an toàn như là một phần của phương pháp tiếp cận Zero Trust đối với bảo mật, các tổ chức kiểm soát công nghiệp có thể giúp giải quyết các rủi ro và điểm yếu liên quan đến danh tính phổ biến nhất được CISA xác định:

Tất nhiên, tăng cường kiểm soát truy cập từ xa là một trong nhiều bước quan trọng để hướng tới khả năng phục hồi không gian mạng cao hơn. Các tổ chức tiện ích ngày nay thường thiếu nguồn lực. Các hệ thống OT đang bị lão hóa và ngừng hoạt động sau nhiều thập kỷ sử dụng. Những người hành nghề an ninh mạng có tay nghề ngày càng khó tìm. Và các quy định của ngành vẫn không nhất quán (tốt nhất là). Thật đáng khích lệ khi thấy các hệ thống cấp nước và cơ sở hạ tầng quan trọng khác của chúng tôi nhận được sự quan tâm gia tăng về an ninh mạng mà họ rất cần – nhưng chúng tôi vẫn còn một chặng đường dài phía trước.

Vina Aspire là đơn vị tư vấn, cung cấp các giải pháp, dịch vụ CNTT, An ninh mạng, bảo mật & an toàn thông tin tại Việt Nam. Đội ngũ của Vina Aspire gồm những chuyên gia, cộng tác viên giỏi, có trình độ, kinh nghiệm và uy tín cùng các nhà đầu tư, đối tác lớn trong và ngoài nước chung tay xây dựng

Các Doanh nghiệp, tổ chức có nhu cầu liên hệ Công ty Vina Aspire theo thông tin sau:

Email: info@vina-aspire.com | Tel: +84 944 004 666 | Fax: +84 28 3535 0668 | Website: www.vina-aspire.com

Vina Aspire – Vững bảo mật, trọn niềm tin

Nguồn: https://www.cyberark.com/resources/blog/secure-third-party-access-to-protect-water-systems-and-critical-operational-technology