Vina Aspire – Sự kiện một nhà máy hóa dầu ở Ả Rập Xê Út bị mã độc Triton/Tresis tấn công phải ngừng hoạt động vào tháng 6.2017, hay mới đây nhất là nhà máy khí đốt của Hoa Kỳ bị mã độc tấn công khiến cho toàn bộ mọi hoạt động bị ngừng trong hai ngày là tiếng chuông cảnh báo cho các doanh nghiệp trên toàn cầu trong việc lập kế hoạch để phòng chống các cuộc tấn công mạng vào hệ thống trọng yếu, nhất là các doanh nghiệp có mô hình kinh doanh đặc biệt, như các doanh nghiệp về dầu khí, khí đốt và năng lượng.

Nhà máy khí đốt tại Hoa Kỳ ngừng hoạt động vì bị tấn công mã độc tống tiền

Bộ An ninh Nội địa Hoa Kỳ (DHS) vừa tiết lộ, một nhà máy khí đốt tự nhiên của Hoa Kỳ đã buộc phải ngừng hoạt động trong 2 ngày vì bị lây nhiễm mã độc tống tiền.

Theo cảnh báo kỹ thuật từ Cơ quan An ninh

mạng và Cơ sở hạ tầng (CISA) của DHS, nhà máy khí đốt tự nhiên này đã

bị nhắm mục tiêu trước đó qua một email lừa đảo, từ đó cho phép kẻ tấn

công truy cập vào mạng IT rồi xâm nhập vào mạng hệ thống vận hành (OT)

của nhà máy. Sau đó, mã độc tống tiền được đưa vào hệ thống để mã hóa

các dữ liệu quan trọng, khiến máy chủ ngừng hoạt động trong gần 2 ngày.

Mã độc tống tiền được sử dụng trong cuộc tấn công này chưa được đặt

tên, nhưng được mô tả là một loại “mã độc phổ biến” được thiết kế để lây

nhiễm tới các hệ thống Windows. Mã độc này không tác động đến các bộ

điều khiển logic có khả năng lập trình (PLC) với nhiệm vụ trực tiếp đọc

và kiểm soát các tiến trình vật lý. Tuy nhiên, mã độc có thể xâm phạm

giao diện giữa người và máy (HMI), lịch sử dữ liệu và máy chủ polling

trên mạng OT.

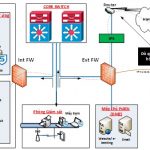

Nhà máy khí đốt bị tấn công đã chưa có sự chuẩn bị tốt để ứng phó một cuộc tấn công như vậy. Cụ thể, nhà máy đã không triển khai chia tách nhanh giữa mạng IT và OT, cho phép kẻ tấn công lây nhiễm mã độc vào cả hai mạng. Nhà máy cũng không xây dựng một bộ phản ứng nhanh khi có rủi ro an ninh mạng trong kế hoạch ứng phó khẩn cấp, mà chỉ tập trung vào các mối đe dọa đối với an toàn về mặt vật lý.

Vậy đâu là giải pháp phòng chống tấn công mạng cho các doanh nghiệp dầu khí và năng lượng?

Trong bối cảnh các cuộc tấn công mã độc ngày càng phát triển về tần suất và quy mô thì có thể nhận định rằng, việc sử dụng kỹ thuật tấn công phishing tiếp tục là một thủ thuật hiệu quả để vượt qua các rào cản bảo mật, khi mà tin tặc không cần khai thác lỗ hổng bảo mật để xâm phạm vào tổ chức.

Theo nhận định của ban quản lý nhà máy thì “chính lỗ hổng về kiến thức an ninh mạng và sự thiếu hụt kinh nghiệm đối phó với đa dạng các tình huống thực tế là nguyên nhân thiếu sót khi chưa đưa an ninh mạng vào kế hoạch ứng phó khẩn cấp.”

CISA kêu gọi các tổ chức có cơ sở hạ tầng trọng yếu (đặc biệt là các công ty trong lĩnh vực năng lượng, an ninh quốc phòng) thực hiện những việc sau: thêm rủi ro an ninh mạng vào chiến lược ứng phó sự cố, thực hành chuyển đổi dự phòng sang hệ thống kiểm soát thay thế, đào tạo vào huấn luyện an ninh mạng cho nhân viên, xác định các điểm chịu lỗi về kỹ thuật và con người để có khả năng quan sát hệ thống vận hành một cách rõ ràng, và nhận thức được ý nghĩa của việc thực hiện các khuyến nghị an ninh mạng.

Các biện pháp kiểm soát bảo mật an ninh mạng được khuyến nghị bao gồm: chia tách mạng, xác thực đa yếu tố, sao lưu dữ liệu thường xuyên, thực hiện chính sách truy cập với ít đặc quyền, áp dụng bộ lọc chống phishing, sử dụng chương trình diệt virus, định danh các đối tượng tin cậy (whitelisting), lọc lưu lượng truy cập và vá lỗi thường xuyên.

Trong các biện pháp trên, nếu các tổ chức có được những biện pháp phòng ngừa ngăn chặn mã độc xâm phạm vào các hệ thống IT, OT thì sẽ đảm bảo tính an toàn cho toàn bộ hoạt động sản xuất. Như trường hợp tấn công mạng vào nhà máy khí đốt tự nhiên ở trên, nếu email được phát hiện có chứa mã độc và bị ngăn chặn ngay lập tức, không cho phép email được chuyển tới người nhận, thì mã độc đã không thể xâm phạm vào hệ thống IT nhà máy, cũng như gây ra các hậu quả to lớn về về hoạt động sản xuất và kinh doanh.

Do đó, để ngăn chặn sự tấn công của mã độc, Vina Aspire khuyến cáo các tổ chức doanh nghiệp nên có các giải pháp phòng ngừa sự xâm nhập của mã độc vào hệ thống IT, OT qua các con đường khác nhau như: email, web, thiết bị ngoại vi. Để các giải pháp này phải đảm bảo tính tin cậy trong việc phát hiện, ngăn chặn mã độc, hệ thống nên được trang bị các công nghệ sau:

• Multi-scanning: hỗ trợ nhiều phần mềm chống mã độc (Antivirus Engine) khác nhau, việc kết hợp nhiều AV engine sẽ tăng tỷ lệ phát hiện mã độc, một báo cáo đã chỉ ra rằng với hơn 20 AV Engine, hệ thống sẽ phát hiện hơn 99% mã độc.

• CDR (Content Disarm and Reconstruction): công nghệ “làm sạch” file, loại bỏ tất cả các đoạn code mã độc trong file do tin tặc nhúng vào, qua đó giúp tổ chức ngăn chặn hoàn toàn các mối nguy hại về mã độc, đặc biệt là mã độc zero-day.

Nền tảng MetaDefender Advanced Threat Platform của OPSWAT do Vina Aspire cung cấp sẽ mang lại một giải pháp toàn vẹn về việc phát hiện ngăn chặn mã độc. MetaDefender Advanced Threat Platform với các công nghệ tiên tiến Multiscanning, Deep CDR đã mang lại sự tin tưởng cho hơn 1,000 tổ chức có cơ sở hạ tầng trọng yếu trong việc bảo vệ hệ thống IT, OT chống lại sự xâm hại của mã độc qua các con đường khác nhau như: thiết bị ngoại vị, email, web.

Để tìm hiểu thêm về các giải pháp của OPSWAT tại Việt Nam, vui lòng liên hệ Công ty TNHH Vina Aspire theo email: info@vina-aspire.com hoặc số điện thoại (+84) 944 004 666 để tìm hiểu thêm về công nghệ và các giải pháp của OPSWAT dành riêng cho lĩnh vực dầu khí năng lượng.

VinaAspire Co., Ltd. www.vina-aspire.com