Kể từ tháng 4/2024, hàng triệu email lừa đảo đã được gửi qua mạng botnet Phorpiex để thực hiện chiến dịch ransomware LockBit Black quy mô lớn.

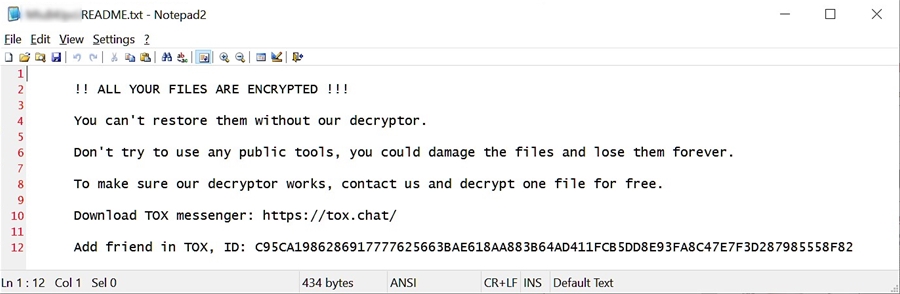

Cơ quan tích hợp truyền thông và an ninh mạng (NJCCIC) của New Jersey (Hoa Kỳ) đưa ra cảnh báo về những kẻ tấn công đã sử dụng tệp đính kèm ZIP chứa tệp thực thi để triển khai phần mềm độc hại LockBit Black dùng để mã hóa hệ thống của nạn nhân.

Phần mềm mã hóa LockBit Black được triển khai trong các cuộc tấn công này có khả năng được phát triển dựa trên LockBit 3.0 bị rò rỉ trên Twitter vào tháng 9 năm 2022. Tuy nhiên, các nhà nghiên cứu cho rằng chiến dịch này không có bất kỳ liên kết nào với hoạt động của ransomware LockBit.

Những email lừa đảo có tiêu đề “tài liệu của bạn” và “ảnh của bạn???” được gửi bằng tài khoản có tên “Jenny Brown” hoặc “Jenny Green” từ hơn 1.500 địa chỉ IP khác nhau trên toàn thế giới, bao gồm Kazakhstan, Uzbekistan, Iran, Nga và Trung Quốc.

Chuỗi tấn công bắt đầu khi người nhận mở tệp đính kèm ZIP độc hại và khỏi chạy tệp thực thi bên trong.

Sau đó, tệp thực thi này tải xuống phần mềm ransomware LockBit Black từ cơ sở hạ tầng của mạng botnet Phorphiex và thực thi nó trên hệ thống của nạn nhân. Sau khi khởi chạy, nó sẽ cố gắng đánh cắp dữ liệu nhạy cảm, dừng các dịch vụ và mã hóa các tập tin.

Công ty bảo mật Proofpoint đã điều tra các cuộc tấn công kiểu spray-and-pray attack này kể từ ngày 24/4 cho biết rằng, các tác nhân đe dọa đang nhắm vào các công ty thuộc nhiều lĩnh vực khác nhau trên toàn thế giới.

Mặc dù cách tiếp cận này không mới, nhưng số lượng lớn email được gửi để phát tán payload (tệp/phần mềm) độc hại và phần mềm ransomware khiến nó trở nên đáng chú ý.

Các nhà nghiên cứu bảo mật của Proofpoint cho biết: “Bắt đầu từ ngày 24/4/2024 và kéo dài khoảng một tuần, Proofpoint đã quan sát các chiến dịch có quy mô lớn với hàng triệu tin nhắn được gửi từ mạng botnet Phorpiex và phát tán ransomware LockBit Black. Đây là lần đầu tiên Proofpoint phát hiện các mẫu ransomware LockBit Black (còn được gọi là LockBit 3.0) được phân phối qua Phorphiex với số lượng lớn như vậy”.

Botnet Phorpiex (hay Trik) đã hoạt động được hơn một thập kỷ. Nó đã được dùng để gửi hàng triệu email tống tiền (gửi hơn 30.000 email mỗi giờ) và gần đây, nó đã sử dụng môđun clipboard hijacker để thay thế các địa chỉ ví tiền điện tử được sao chép vào bộ nhớ tạm (clipboard) của Windows bằng các địa chỉ do kẻ tấn công kiểm soát.

Trong vòng một năm sau khi bổ sung tính năng crypto-clipping, những kẻ đứng sau Phorpiex đã chiếm đoạt 969 giao dịch và đánh cắp 3,64 Bitcoin (172.300 USD), 55,87 Ether (216.000 USD) và các ERC20 token trị giá 55.000 USD.

Để phòng thủ trước các cuộc tấn công lừa đảo phát tán ransomware, NJCCIC khuyến nghị triển khai các chiến lược giảm thiểu rủi ro ransomware và sử dụng các giải pháp bảo mật thiết bị cuối cũng như giải pháp lọc email (như bộ lọc thư rác) để chặn các thư độc hại tiềm ẩn.

Vina Aspire là công ty tư vấn, cung cấp các giải pháp, dịch vụ CNTT, An ninh mạng, bảo mật & an toàn thông tin tại Việt Nam. Đội ngũ của Vina Aspire gồm những chuyên gia, cộng tác viên giỏi, có trình độ, kinh nghiệm và uy tín cùng các nhà đầu tư, đối tác lớn trong và ngoài nước chung tay xây dựng.

Các Doanh nghiệp, tổ chức có nhu cầu liên hệ Công ty Vina Aspire theo thông tin sau:

Email: info@vina-aspire.com | Website: www.vina-aspire.com

Tel: +84 944 004 666 | Fax: +84 28 3535 0668

![]()

Vina Aspire – Vững bảo mật, trọn niềm tin