Một lỗ hổng bảo mật mới chưa được vá trong ứng dụng khách Horde Webmail mã nguồn mở có thể bị khai thác để thực thi mã từ xa trên máy chủ email chỉ bằng cách gửi một email đặc biệt cho nạn nhân.

SonarSource cho biết trong một báo cáo: “Một khi email được xem, kẻ tấn công có thể âm thầm chiếm lấy toàn bộ máy chủ mail mà không cần thêm bất kỳ sự tương tác nào của người dùng .Lỗ hổng tồn tại trong cấu hình mặc định và có thể bị khai thác mà không có kiến thức về phiên bản Horde được nhắm mục tiêu.”

Sự cố với mã định danh CVE-2022-30287, đã được báo cáo cho nhà cung cấp vào ngày 2 tháng 2 năm 2022. Các nhà bảo trì của Dự án Horde không có phản hồi ngay lập tức các yêu cầu bình luận về lỗ hổng.

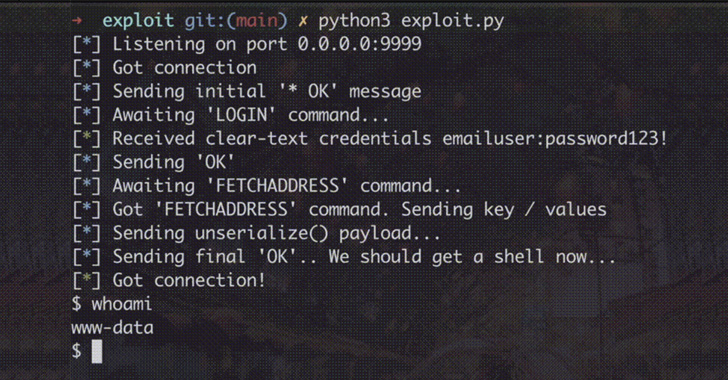

Về cốt lõi, lỗ hổng khiến người dùng đã xác thực của Horde có thể chạy mã độc hại trên máy chủ bên dưới bằng cách tận dụng điểm bất thường trong cách ứng dụng khách xử lý danh sách liên hệ.

Sau đó, nó có thể được dung như một công cụ liên quan đến cuộc tấn công giả mạo yêu cầu trên nhiều trang web (CSRF) để kích hoạt việc thực thi mã từ xa.

CSRF, còn được gọi là chạy phiên, xảy ra khi một trình duyệt web bị lừa thực hiện một hành động độc hại trong một ứng dụng mà người dùng đã đăng nhập. Nó khai thác sự tin cậy của một ứng dụng web đối với một người dùng đã được xác thực.

“Do đó, kẻ tấn công có thể tạo ra một email độc hại và bao gồm một hình ảnh bên ngoài mà khi hiển thị sẽ khai thác lỗ hổng CSRF mà không cần nạn nhân tương tác thêm: yêu cầu duy nhất là nạn nhân phải mở email độc hại.”

Tiết lộ được đưa ra sau hơn ba tháng sau khi một lỗi chín năm khác trong phần mềm được đưa ra ánh sáng, có thể cho phép kẻ thù có quyền truy cập đầy đủ vào tài khoản email bằng cách xem trước tệp đính kèm. Vấn đề này đã được giải quyết kể từ ngày 2 tháng 3 năm 2022.

Do Horde Webmail không còn được bảo trì tích cực kể từ năm 2017 và hàng chục lỗi bảo mật đã được báo cáo trong bộ sản phẩm năng suất, người dùng được khuyến nghị chuyển sang một dịch vụ thay thế.

Các nhà nghiên cứu cho biết: “Với rất nhiều sự tin tưởng được đặt vào các máy chủ webmail, chúng nghiễm nhiên trở thành miếng mồi ngon cho những kẻ tấn công.”

“Nếu một kẻ thù tinh vi có thể xâm phạm máy chủ webmail, chúng có thể chặn mọi email được gửi và nhận, truy cập các liên kết đặt lại mật khẩu, tài liệu nhạy cảm, mạo danh nhân viên và đánh cắp tất cả thông tin đăng nhập của người dùng đăng nhập vào dịch vụ webmail.”

Vina Aspire là Công ty tư vấn, cung cấp các giải pháp, dịch vụ CNTT, An ninh mạng, bảo mật & an toàn thông tin tại Việt Nam. Đội ngũ của Vina Aspire gồm những chuyên gia, cộng tác viên giỏi, có trình độ, kinh nghiệm và uy tín cùng các nhà đầu tư, đối tác lớn trong và ngoài nước chung tay xây dựng

Các Doanh nghiệp, tổ chức có nhu cầu liên hệ Công ty Vina Aspire theo thông tin sau:

Email: info@vina-aspire.com | Tel: +84 944 004 666 | Fax: +84 28 3535 0668 | Website: www.vina-aspire.com

Vina Aspire – Vững bảo mật, trọn niềm tin

Nguồn: https://thehackernews.com/2022/06/new-unpatched-horde-webmail-bug-lets.html