Bạn dành cả ngày để sẵn sàng ngăn chặn các tác nhân đe dọa. Nhưng ngay cả khi bạn thắc mắc, những kẻ tấn công có thể đã ‘casing the joint’.

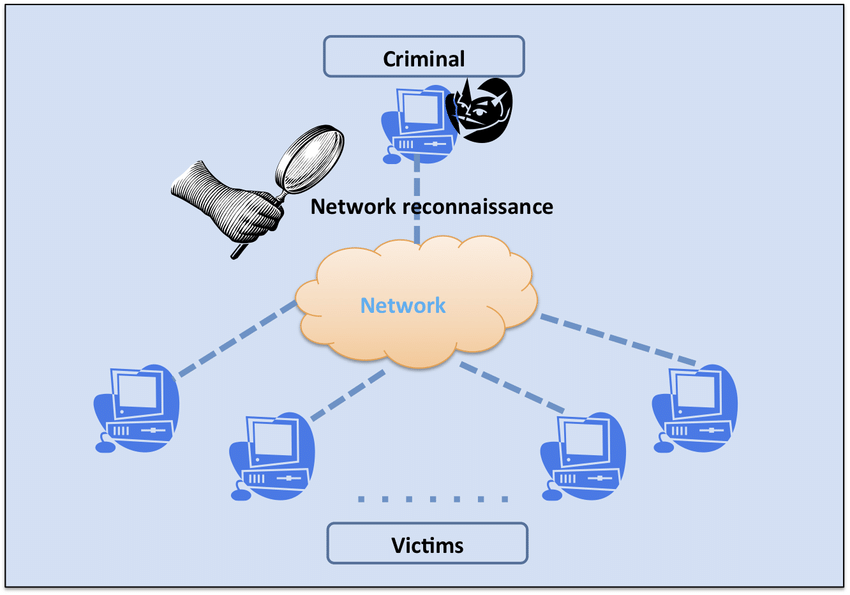

Trước bất kỳ cuộc tấn công được tổ chức tốt nào, những kẻ tấn công lành nghề hoặc chuyên nghiệp thường lặng lẽ rình mò, tìm kiếm cơ hội giành quyền tiếp cận. Nó được gọi là malicious reconnaissance – hoạt động giám sát hoặc thăm dò trái phép bất kỳ hệ thống thông tin nào để phát hiện ra các lỗ hổng bảo mật.

Tần suất của những trường hợp này đang tăng lên trong vài năm qua. IBM’s X-Force Threat Intelligence Index 2022 đã báo cáo rằng khả năng malicious reconnaissance của giao thức Modbus kiểm soát giám sát và thu thập dữ liệu cho các thiết bị công nghệ hoạt động đã tăng 2,204% từ tháng 1 đến tháng 9 năm 2021.

Nhìn chung, sự gia tăng này cho thấy rằng, những kẻ tấn công và những chuyên gia được nhà nước bảo trợ ngày càngcó kỹ năng và chuyên nghiệp hơn trong các phương pháp của họ.

Cách thức hoạt động của Malicious Reconnaissance

Một chiến dịch malicious reconnaissance có hệ thống nhằm tìm ra tất cả các lỗ hổng trong một hệ thống. Kẻ tấn công sẽ thực hiện điều này trước khi chúng tham gia vào mạng, lấy dữ liệu kinh doanh hoặc tương tác với các dịch vụ đang chạy hoặc các cổng đang mở. Trên thực tế, nó xảy ra trước khi họ làm bất cứ điều gì có nhiều khả năng kích hoạt các biện pháp phòng vệ của nạn nhân.

Malicious reconnaissance không phải là xâm phạm, khai thác hoặc tấn công. Nhiều tổ chức không chủ động phát hiện ra nó. Và đó là lý do tại sao những kẻ tấn công coi trọng nó. Bằng cách tăng số lượng các lối vào đã biết, các tác nhân độc hại có thể di chuyển rất nhanh khi chúng thực hiện cuộc tấn công.

Việc thăm dò như vậy có thể mất hàng giờ, hàng ngày hoặc hàng tháng. Khi những kẻ xâm nhập trở nên quen thuộc hơn với hệ thống, quá trình này có thể phát triển từ việc phát hiện sang kiểm tra lại trạng thái của các điểm dễ bị tấn công để đảm bảo rằng chúng vẫn tồn tại.

Open-source intelligence (OSINT) là một phương pháp chính khác để thực hiện malicious reconnaissance. Những kẻ tấn công tiềm năng có thể quét thông tin công khai trên các phương tiện truyền thông hoặc trên internet, bao gồm cả phương tiện truyền thông xã hội.

Malicious reconnaissance do nhà nước bảo trợ thường cố gắng có được kiến thức đầy đủ về các lỗ hổng sẽ được tậndụng sau này trong các cuộc đàm phán, căng thẳng chính trị hoặc chiến tranh mạng toàn diện. Cũng giống như các nhà hoạch định quân sự sắp xếp các cuộc tập trận giả, vạch ra các kịch bản có thể xảy ra và nghiên cứu các đối thủ của họ, các quốc gia thực hiện reconnaissance hạng nặng để chuẩn bị cho cuộc xung đột mạng trong tương lai. Mục tiêu có thể bao gồm bất kỳ đại lý, tiện ích hoặc công ty tư nhân nào.

Cách bảo vệ dữ liệu của bạn

Khi bạn có thể phát hiện ra malicious reconnaissance, đó có khả năng là cơ hội để ngăn chặn một cuộc tấn công.

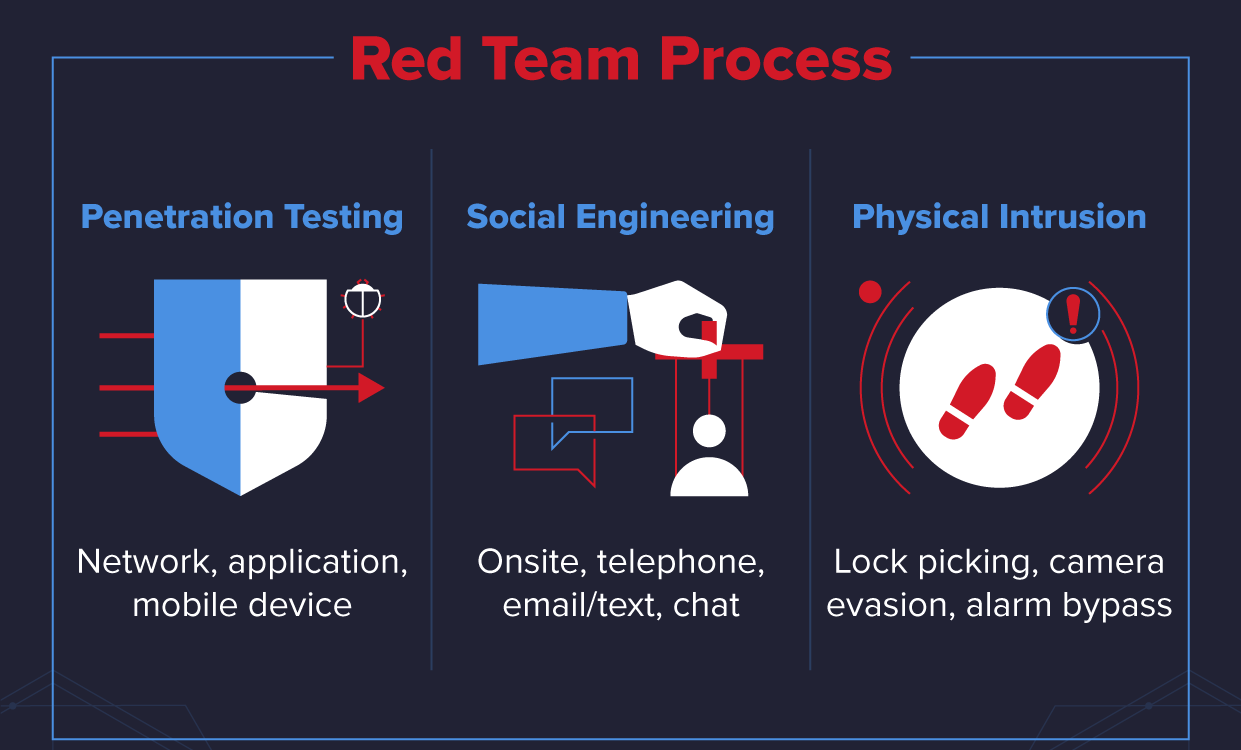

Reconnaissance là một yếu tố chính của pen testing and red teaming. Bằng cách tìm ra các lỗ hổng trong quá trình pentesting, bạn có thể biết được nơi tìm kiếm các mối đe dọa. Nói cách khác, các phần chính của pen testing và red teaming liên quan đến các thử nghiệm malicious reconnaissance. Bằng cách đó, bạn có thể tìm hiểu những gì kẻ tấn công có thể biết được.

Việc xem lại những gì bạn có thể biết được từ OSINT cũng rất hợp lý. Biết những gì mọi người đang tìm kiếm về tổ chức của bạn trên cơ sở dữ liệu công cộng và nội dung truyền thông và internet sẽ tìm thấy. Hãy nghĩ về những cách tiềm năng mà họ có thể sử dụng kiến thức đó để khởi động các cuộc tấn công phi kỹ thuật.

Bạn cũng có thể sử dụng dữ liệu đám mây và các công cụ trí tuệ nhân tạo để tìm kiếm các hành vi kỳ quặc trên mạng. Những điều này xác định và hiểu được malicious reconnaissance đang diễn ra trong hệ thống đám mây và mạng của bạn. Phát hiện bất thường thực chất là phương pháp cốt lõi để phát hiện các chiến dịch malicious reconnaissance tiềm ẩn.

Khi mà bạn có dữ liệu, nếu có thể, hãy tìm hiểu xem chiến dịch đang diễn ra như thế nào và ai đang thực hiện nó, họ đã làm điều đó trong bao lâu và tại sao họ có thể làm điều đó. Và tất nhiên, hãy hành động trước khi các cuộc tấn công xảy ra. Vá phần mềm, đóng các cánh cửa mà những kẻ xâm nhập có thể di chuyển trong mạng. Cuối cùng, thông báo cho các cơ quan chức năng và tiếp tục theo dõi các mối đe dọa.

Đúng là họ có thể đang ‘casing the joint’. Nhưng bạn có thể xác định các casers, tìm ra những gì họ đang làm và ngăn chặn chúng trước khi chúng tấn công.

Vina Aspire là công ty tư vấn, cung cấp các giải pháp, dịch vụ CNTT,An ninh mạng, bảo mật & an toàn thông tin tại Việt Nam. Đội ngũ của Vina Aspire gồm những chuyên gia, cộng tác viên giỏi, có trình độ, kinh nghiệm và uy tín cùng các nhà đầu tư, đối tác lớn trong và ngoài nước chung tay xây dựng.

Các Doanh nghiệp, tổ chức có nhu cầu liên hệ Công ty Vina Aspire theo thông tin sau:

Email: info@vina-aspire.com | Website: www.vina-aspire.com

Tel: +84 944 004 666 | Fax: +84 28 3535 0668

![]()

Vina Aspire – Vững bảo mật, trọn niềm tin