Cơ quan An ninh Cơ sở hạ tầng và An ninh mạng Hoa Kỳ (CISA) đã bổ sung ba lỗ hổng bảo mật vào danh mục “Các lỗ hổng bảo mật đã bị khai thác – KEV”. Trong đó, có một lỗ hổng ảnh hưởng đến Google Chrome và hai lỗ hổng ảnh hưởng đến một số bộ định tuyến D-Link.

Việc thêm các lỗ hổng vào danh mục KEV đóng vai trò như một cảnh báo cho các cơ quan và công ty Liên bang rằng các tác nhân đe dọa đang lợi dụng chúng trong các cuộc tấn công. Điều này có nghĩa các tổ chức nên áp dụng các bản cập nhật hoặc sử dụng các biện pháp tăng cường bảo mật ngay lập tức.

Các cơ quan Liên bang ở Hoa Kỳ có thời hạn đến ngày 6/6 để thay thế các thiết bị bị ảnh hưởng hoặc triển khai các biện pháp phòng vệ nhằm giảm thiểu hoặc loại bỏ nguy cơ bị tấn công.

Lỗ hổng trong Google Chrome được theo dõi định danh CVE-2024-4761, đã được nhà cung cấp xác nhận là bị tin tặc khai thác vào ngày 13/5, nhưng hiện tại chi tiết kỹ thuật về vụ tấn công này vẫn chưa được được công bố rộng rãi.

CISA cho biết lỗ hổng tồn tại trong công cụ JavaScript V8 của Chrome, công cụ thực thi mã JS trong trình duyệt và mức độ nghiêm trọng của nó được đánh giá cao.

Hai ngày sau khi tiết lộ CVE-2024-4761, Google thông báo rằng một lỗ hổng khác là CVE-2024-4947 trong công cụ V8 của Chrome cũng đã bị tin tặc khai thác, nhưng CISA vẫn chưa thêm nó vào danh mục KEV.

CISA cũng cảnh báo rằng một lỗ hổng 10 năm tuổi ảnh hưởng đến bộ định tuyến D-Link DIR-600 vẫn đang bị khai thác. Lỗ hổng được xác định là CVE-2014-100005, là lỗ hổng giả mạo yêu cầu chéo trang (CSRF).

Lỗ hổng này cho phép kẻ tấn công chiếm đoạt các yêu cầu xác thực của quản trị viên gửi tới bảng quản trị web của thiết bị, từ đó tạo tài khoản quản trị viên của riêng chúng, thay đổi cấu hình và kiểm soát thiết bị.

Mặc dù, bộ định tuyến D-Link DIR-600 đã hết vòng đời bốn năm trước khi bị phát hiện, nhà cung cấp đã phát hành bản vá vào thời điểm đó (trong phiên bản 2.17b02) cùng với các khuyến nghị về bảo mật để giảm nhẹ ảnh hưởng. Tuy nhiên, hiện nay lỗ hổng này vẫn đang bị tin tặc khai thác.

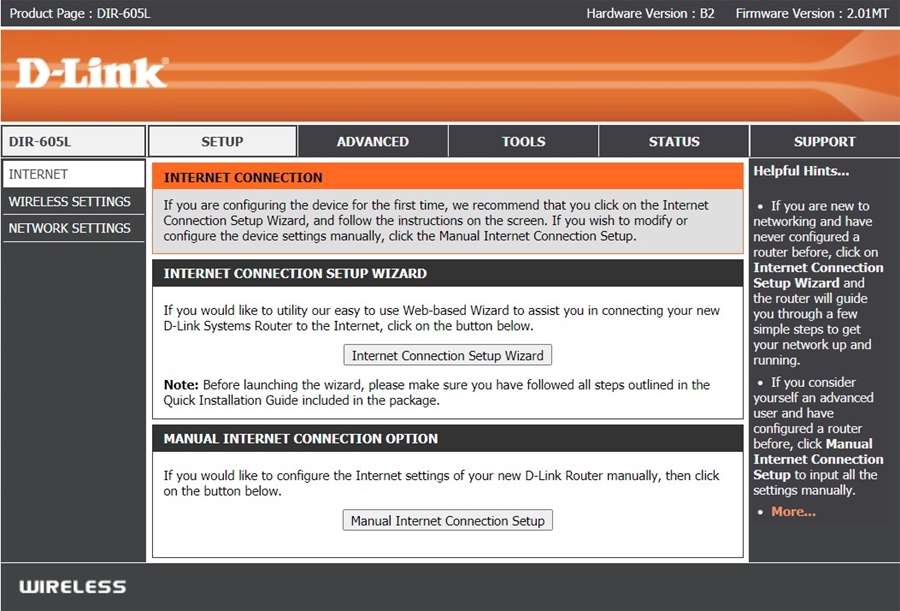

Một lỗ hổng khác ảnh hưởng đến các sản phẩm D-Link gần đây cũng đã được thêm vào danh mục KEV. Nó được xác định là CVE-2021-40655 và ảnh hưởng đến các bộ định tuyến D-Link DIR-605 đã không còn được hỗ trợ từ năm 2015.

Bằng chứng về cách khai thác lỗ hổng này đã được phát hành trên GitHub vào năm 2021. Nó chứng minh rằng kẻ tấn công có thể lấy tên người dùng và mật khẩu của quản trị viên thông qua một yêu cầu được tạo đặc biệt gửi đến trang: /getcfg.php mà không cần xác thực.

CISA chưa cung cấp thêm thông tin cơ bản về hai lỗ hổng D-Link như ai đã khai thác chúng hoặc cơ quan này ghi lại các cuộc tấn công khi nào.

Các lỗ hổng cũ hơn thường bị botnet lợi dụng để tạo thành một danh sách lớn các lỗ hổng bảo mật có thể khai thác, danh sách này không nhất thiết phải nhắm đến một loại thiết bị cụ thể hoặc thời gian xuất hiện lỗ hổng.

Trong trường hợp D-Link 600 và 605, các chuyên gia đưa ra lời khuyên với người dùng nên thay thế thiết bị cũ bằng các model mới hơn mà nhà cung cấp vẫn hỗ trợ về các bản cập nhật hiệu suất và bảo mật.

Vina Aspire là công ty tư vấn, cung cấp các giải pháp, dịch vụ CNTT, An ninh mạng, bảo mật & an toàn thông tin tại Việt Nam. Đội ngũ của Vina Aspire gồm những chuyên gia, cộng tác viên giỏi, có trình độ, kinh nghiệm và uy tín cùng các nhà đầu tư, đối tác lớn trong và ngoài nước chung tay xây dựng.

Các Doanh nghiệp, tổ chức có nhu cầu liên hệ Công ty Vina Aspire theo thông tin sau:

Email: info@vina-aspire.com | Website: www.vina-aspire.com

Tel: +84 944 004 666 | Fax: +84 28 3535 0668

![]()

Vina Aspire – Vững bảo mật, trọn niềm tin