–

Chiến dịch này dựa nhiều vào các chiến thuật lừa đảo để dụ người dùng thực thi một script PowerShell, từ đó xâm phạm hệ thống của Microsoft OneDrive.

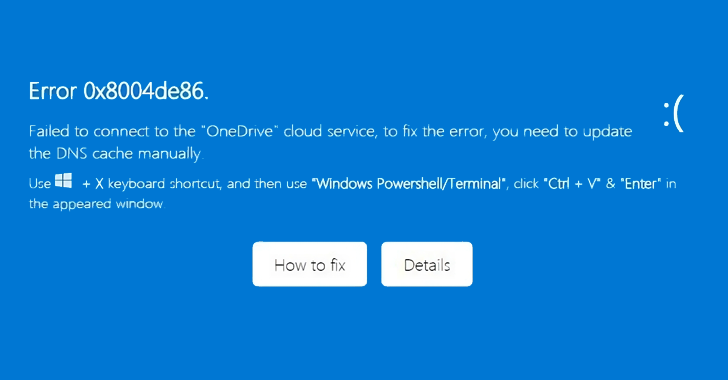

Cuộc tấn công diễn ra qua một email chứa tệp HTML, khi mở ra sẽ hiển thị một hình ảnh giả lập trang OneDrive và bao gồm thông báo lỗi: “Không thể kết nối với dịch vụ đám mây “OneDrive”. Để sửa lỗi này, bạn cần cập nhật bộ nhớ đệm DNS thủ công.”

Thông báo cũng đi kèm với hai tùy chọn, “How to fix” (Cách sửa) và “Details” (Chi tiết). Tùy chọn “Details” sẽ dẫn người nhận email đến trang Microsoft Learn chính thống về khắc phục sự cố DNS. Tuy nhiên, khi nhấp vào “How to fix”, người dùng sẽ được yêu cầu làm theo một loạt các bước, bao gồm nhấn “Windows Key + X” để mở menu Quick Link, khởi chạy PowerShell terminal và dán một lệnh được mã hóa Base64 để sửa lỗi.

Lệnh này […] đầu tiên chạy ipconfig /flushdns, sau đó tạo một thư mục trên ổ C: có tên “downloads”. Tiếp theo, nó tải xuống một tệp lưu trữ vào vị trí này, đổi tên, giải nén nội dung (‘script.a3x’ và ‘AutoIt3.exe’), và thực thi script.a3x bằng AutoIt3.exe.

–

Chiến dịch này đã nhắm mục tiêu người dùng ở Mỹ, Hàn Quốc, Đức, Ấn Độ, Ireland, Ý, Na Uy và Vương quốc Anh.

Thông tin tiết lộ này xây dựng trên những phát hiện tương tự từ ReliaQuest, Proofpoint và McAfee Labs, cho thấy các cuộc tấn công phishing sử dụng kỹ thuật này – còn được theo dõi dưới tên ClickFix – đang trở nên ngày càng phổ biến.

Các nhà phát triển còn phát hiện một chiến dịch lừa đảo khác dựa trên email mới phân phối các tệp shortcut Windows giả mạo dẫn đến việc thực thi các payload độc hại được lưu trữ trên cơ sở hạ tầng Mạng Phân Phối Nội Dung (CDN) của Discord.

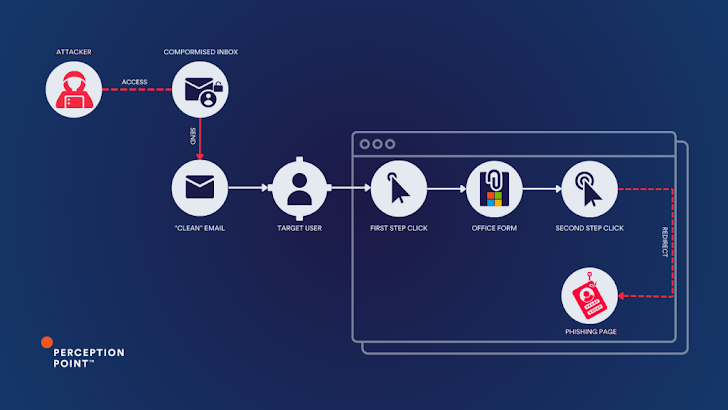

Các chiến dịch phishing cũng ngày càng được quan sát thấy gửi email chứa các liên kết đến Microsoft Office Forms từ các tài khoản email hợp pháp đã bị tấn công trước đó để dụ dỗ mục tiêu cung cấp thông tin đăng nhập Microsoft 365 của họ dưới danh nghĩa khôi phục tin nhắn Outlook của họ.

Tin tặc sẽ tạo các biểu mẫu trông hợp pháp trên Microsoft Office Forms, nhúng các liên kết độc hại trong các biểu mẫu. Các biểu mẫu này sau đó được gửi đến “mục tiêu hàng loạt” qua email dưới danh nghĩa các yêu cầu như: thay đổi mật khẩu hoặc truy cập các tài liệu quan trọng, bắt chước các nền tảng và thương hiệu đáng tin cậy như Adobe hoặc Microsoft SharePoint document viewer…

Các đợt tấn công khác thì sử dụng các mồi nhử theo chủ đề hóa đơn để lừa nạn nhân chia sẻ thông tin đăng nhập của họ trên các trang phishing được lưu trữ trên Cloudflare R2 và sau đó sẽ bị tin tặc khai thác qua bot Telegram.

Theo một báo cáo gần đây, tin tực đang lợi dụng cách SEGs quét các tệp đính kèm ZIP để phân phối phần mềm đánh cắp thông tin Formbook thông qua DBatLoader (còn được gọi là ModiLoader và NatsoLoader).

Cụ thể, điều này bao gồm việc giả mạo payload HTML như một tệp MPEG để tránh bị phát hiện bằng cách lợi dụng thực tế rằng nhiều trình giải nén tệp phổ biến và SEGs chỉ phân tích thông tin tiêu đề tệp mà bỏ qua phần chân tệp có thể chứa thông tin chính xác hơn về định dạng tệp.

“Các tác nhân đe dọa đã sử dụng tệp đính kèm .ZIP và khi SEG quét nội dung tệp, tệp lưu trữ được phát hiện là chứa tệp video .MPEG và không bị chặn hoặc lọc,” công ty cho biết.

Khi tệp đính kèm này được mở bằng các công cụ giải nén phổ biến như 7-Zip hoặc Power ISO, nó cũng xuất hiện là chứa tệp video “.MPEG”, nhưng không thể phát. Tuy nhiên, khi tệp lưu trữ được mở trong khách hàng Outlook hoặc qua trình quản lý lưu trữ Windows Explorer, tệp “.MPEG” (chính xác) được phát hiện là một tệp “.HTML”.

Vina Aspire là công ty tư vấn, cung cấp các giải pháp, dịch vụ CNTT, An ninh mạng, bảo mật & an toàn thông tin tại Việt Nam. Đội ngũ của Vina Aspire gồm những chuyên gia, cộng tác viên giỏi, có trình độ, kinh nghiệm và uy tín cùng các nhà đầu tư, đối tác lớn trong và ngoài nước chung tay xây dựng.

Các Doanh nghiệp, tổ chức có nhu cầu liên hệ Công ty Vina Aspire theo thông tin sau:

Email: info@vina-aspire.com | Website: www.vina-aspire.com

Tel: +84 9024 17606 | Fax: +84 28 3535 0668

![]()

Vina Aspire – Vững bảo mật, trọn niềm tin