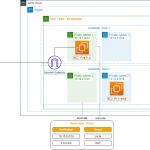

Ở phần 1, chúng ta đã được tìm hiểu về Tạo môi trường VPN thì ở phần 2 này chúng ta sẽ tìm hiểu về Cấu hình kết nối VPN.

Ở bước này chúng ta sẽ tiến hành tạo Virtual Private Gateway , Customer Gateway và kết nối VPN Site to Site.

Tạo Virtual Private Gateway

- Truy cập vào VPC

- Chọn Virtual Private Gateway

- Chọn Create Virtual Private Gateway

–

- Trong giao diện Create Virtual Private Gateway

- Name tag, nhập

VPN Gateway - Chọn Amazon default ASN

- Chọn Create virtual private gateway

- Name tag, nhập

–

- Chúng ta cần thực hiện Attach to VPC

- Chọn Actions

- Chọn Attach to VPC

–

- Trong giao diện Attach to VPC

- Chọn VPC ASG.

- Chọn Attach to VPC

–

- Hoàn tất và xem State là Attached

Tạo Customer Gateway

- Truy cập vào VPC

- Chọn Customer Gateways

- Chọn Create Customer Gateway

–

- Trong giao diện Create Customer Gateway

- Name tag, nhập

Customer Gateway - IP address, nhập public IP address của máy chủ EC2 Customer Gateway.

- Chọn Create Customer Gateway

- Name tag, nhập

–

- Đợi khoảng 5 phút sau, hoàn tất tạo Customer Gateway

–

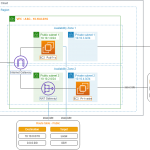

Lưu ý: theo như mô hình kiến trúc, Customer Gateway sẽ nằm ở VPC trên môi trường onpremise. Hiện tại chúng ta đang làm là khai báo với AWS rằng chúng ta sẽ có 1 Customer Gateway với địa chỉ IP public là địa chỉ public của EC2 instance : Customer Gateway nằm trong ASG VPN VPC.

Tạo kết nối VPN

- Truy cập VPC

- Chọn Site-to-Site VPN Connections

- Chọn Create VPN Connection

–

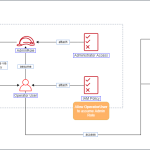

- Trong giao diện Create VPN Connection

- Name tag, nhập

VPN Connection - Target Gateway Type: Chọn Virtual Private Gateway

- Virtual Private Gateway: Chọn VPN Gateway

- Customer Gateway: Existing

- Customer Gateway ID: Chọn Customer Gateway

- Name tag, nhập

–

- Tiếp tục thực hiện cấu hình

- Routing Options: Static

- Static IP Prefixes: 10.11.0.0/16. Đây là giải địa chỉ IP ở môi trường Onpremise giả lập.

- Các cấu hình khác giữ nguyên mặc định.

–

- Chọn Create VPN Connection

–

- Đợi khoảng 5 phút sau, hoàn tất tạo VPN Connection

–

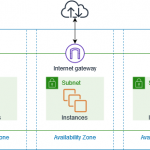

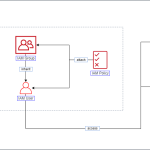

- Cấu hình propagation cho các route table

- Trong giao diện VPC, chọn Route Tables

- Chọn Route table – Public

- Chọn Route Propagation

- Chọn Edit route propagation

–

- Trong giao diện Edit route propagation

- Chọn Enable

- Chọn Save

–

- Hoàn tất và kiểm tra lại Route Propagation đã chuyển sang Yes

–

- Tương tự Route Propagation đối với Private subnet.

–

–

Cấu hình Customer Gateway

- Truy cập vào VPC

- Chọn Site-to-Site VPN Connection

- Chọn VPN Connection đã tạo

- Chọn Download Configuration

–

- Trong hộp thoại Download Configuration, lựa chọn appliance phù hợp với bạn: Trong bài thực hành này, chúng ta sẽ sử dụng OpenSwan.

- Vendor: Chọn OpenSwan

- Platform: Chọn OpenSwan

- Software: Chọn OpenSwan 2.6.38+

- IKE version: Chọn ikev1

- Chọn Download.

–

- Lưu thông tin file câu hình vào thư mục chúng ta sử dụng lưu trữ key pair và công cụ cho bài lab.

- Sau đó dựa vào cấu hình được cung cấp, bạn thay đổi các thông tin phù hợp và cấu hình cho thiết bị của mình.

–

- Kết nối ssh vào EC2 Customer Gateway.

–

- Cài đặt OpenSwan

sudo su

yum install openswan -y

–

- Kiểm tra cấu hình file /etc/ipsec.conf

vi /etc/ipsec.conf

- Kiểm tra cấu hình đang như hình dưới.

–

- Ấn phím ESC và tổ hợp :q! để thoát khỏi trình chỉnh sửa vi.

- Cấu hình file /etc/sysctl.conf

vi /etc/sysctl.conf

–

- Chuyển xuống vị trí cuối cùng trong file cấu hình. Ấn phím i để tiến hành chỉnh sửa file.

- Thêm cấu đoạn sau vào cuối tập tin cấu hình.

net.ipv4.ip_forward = 1

net.ipv4.conf.all.accept_redirects = 0

net.ipv4.conf.all.send_redirects = 0

- Ấn phím ESC và tổ hợp :wq! để lưu file cấu hình.

–

- Sau đó để áp dụng cấu hình này, chạy lệnh:

sysctl -p

–

- Tiếp theo chúng ta sẽ cấu hình file /etc/ipsec.d/aws.conf

vi /etc/ipsec.d/aws.conf

- Ấn phím i để tiến hành chỉnh sửa file.

- Thêm cấu đoạn sau vào tập tin cấu hình. Chúng ta sẽ tạo 2 Tunnel với thông tin được lấy từ file cấu hình VPN Connection bạn đã tải về và lưu chung vào thư mục chứa key pair trước đó.

- Đảm bảo bạn chỉnh sửa địa chỉ IP và lớp mạng phù hợp trước khi copy đoạn cấu hình trên.

- Đối với Amazon Linux thì chúng ta sẽ bỏ dòng auth=esp trong file cấu hình gốc.

- Vì chúng ta chỉ có 1 public IP addres cho Customer Gateway nên sẽ cần thêm cấu hình overlapip=yes.

- leftid: IP Public Address phía Onprem. ( Ở đây chính là IP public của EC2 Customer Gateway trong ASG VPN VPC) .

- right: IP Public Address phía AWS VPN Tunnel.

- leftsubnet: CIDR của Mạng phía Local (Nếu có nhiều lớp mạng, bạn có thể để là 0.0.0.0/0).

- rightsubnet: CIDR của Mạng phía Private Subnet trên AWS.

–

–

- Ấn phím ESC và tổ hợp :wq! để lưu file cấu hình.

- Kiểm tra bước tiếp theo trong file cấu hình chúng ta đã tải xuống.

- Tạo mới và cấu hình file etc/ipsec.d/aws.secrets Tạo tập tin mới với cấu hình sau để thiết lập chứng thực cho 2 Tunnel.

- Chạy lệnh touch /etc/ipsec.d/aws.secrets để tạo tập tin.

touch /etc/ipsec.d/aws.secrets

–

– Chạy lệnh **vi /etc/ipsec.d/aws.secrets**

vi /etc/ipsec.d/aws.secrets

- Ấn phím i để tiến hành chỉnh sửa file.

– Thêm cấu đoạn sau vào cuối tập tin cấu hình (đoạn cấu hình này ở bước 5 của **IPSEC Tunnel #1** và **IPSEC Tunnel #2**)

13.229.235.99 52.220.214.148: PSK “zkq_xvwpA5HNictmh6x6tVCKozVHxcpA”

13.229.235.99 54.179.66.207: PSK “c0WdOkBj4gtJ2jaGrmeA2bZ_4ZaN50o3”

–

– Ấn phím **ESC** và tổ hợp **:wq!** để lưu file cấu hình.

– Chạy lệnh **cat /etc/ipsec.d/aws.secrets** để kiểm tra nội dung file cấu hình

–

- Khởi động lại Network service & IPSEC service

service network restart

chkconfig ipsec on

service ipsec start

service ipsec status

–

- Nếu status tunnel vẫn chưa chạy đúng, sau khi kiểm tra và cập nhật cấu hình bạn sẽ cần chạy lệnh để restart lại service network và IPsec :

sudo service network restart

sudo service ipsec restart

- Sau khi hoàn tất cấu hình.Hãy thử thực hiện lệnh ping từ phía máy chủ Customer Gateway tới máy chủ EC2 Private. Nếu cấu hình VPN thành công bạn sẽ được kết quả như dưới đây.

ping <EC2 Private IP> -c5

–

–

- Sau khi hoàn tất cấu hình.Hãy thử thực hiện lệnh ping từ phía máy chủ EC2 Private tới máy chủ Customer Gateway . Nếu cấu hình VPN thành công bạn sẽ được kết quả như dưới đây.

ping <Customer gateway instance IP> -c5

–

Tuỳ chỉnh AWS VPN Tunnel

- Truy cập vào giao diện VPC

- Chọn Site-to-Site VPN connections

- Chọn VPN vừa tạo.

- Chọn Actions

- Chọn Modify VPN tunnel options

–

- Chọn VPN Tunnel outside IP address

–

- Chọn Confirm UP tunnel modification và các thông số còn lại mặc định.

–

- Đối với Tunnel activity log, chọn Enable

- Chọn Amazon CloudWatch log group (nếu chưa có bạn có thể tạo trong CloudWatch)

- Đối với Output format, chọn text

- Chọn Save changes

–

- Truy cập vào CloudWatch

- Chọn Log groups

- Chọn Log streams

- Chọn một stream.

–

- Vào xem Log events

–

- Bạn thực hiện tương tự với tunnel còn lại.

–

- Phải đảm bảo cả 2 tunnel đã UP

–

Vina Aspire là công ty tư vấn, cung cấp các giải pháp, dịch vụ CNTT, An ninh mạng, bảo mật & an toàn thông tin tại Việt Nam. Đội ngũ của Vina Aspire gồm những chuyên gia, cộng tác viên giỏi, có trình độ, kinh nghiệm và uy tín cùng các nhà đầu tư, đối tác lớn trong và ngoài nước chung tay xây dựng.

Các Doanh nghiệp, tổ chức có nhu cầu liên hệ Công ty Vina Aspire theo thông tin sau:

Email: info@vina-aspire.com | Website: www.vina-aspire.com

Tel: +84 9024 17606 | Fax: +84 28 3535 0668

![]()

Vina Aspire – Vững bảo mật, trọn niềm tin