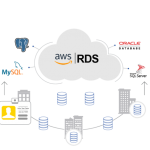

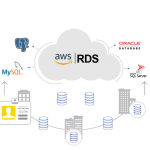

Ở bài viết này, Vina Aspire sẽ cùng bạn chuẩn bị các bước cơ bản để tạo cơ sở dữ liệu trên Amazon RDS.

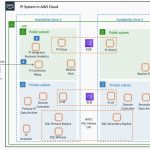

Để tạo một VPC, các subnet và các tài nguyên VPC khác bằng cách sử dụng giao diện điều khiển

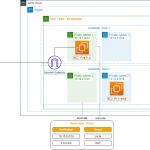

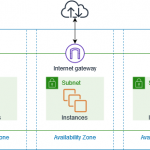

Sử dụng thủ tục sau để tạo một VPC cùng với các tài nguyên VPC bổ sung mà bạn cần để chạy ứng dụng của bạn, chẳng hạn như các subnet, route table, Internet gateway và cổng NAT. Ví dụ về cấu hình VPC, xem trong các ví dụ VPC.

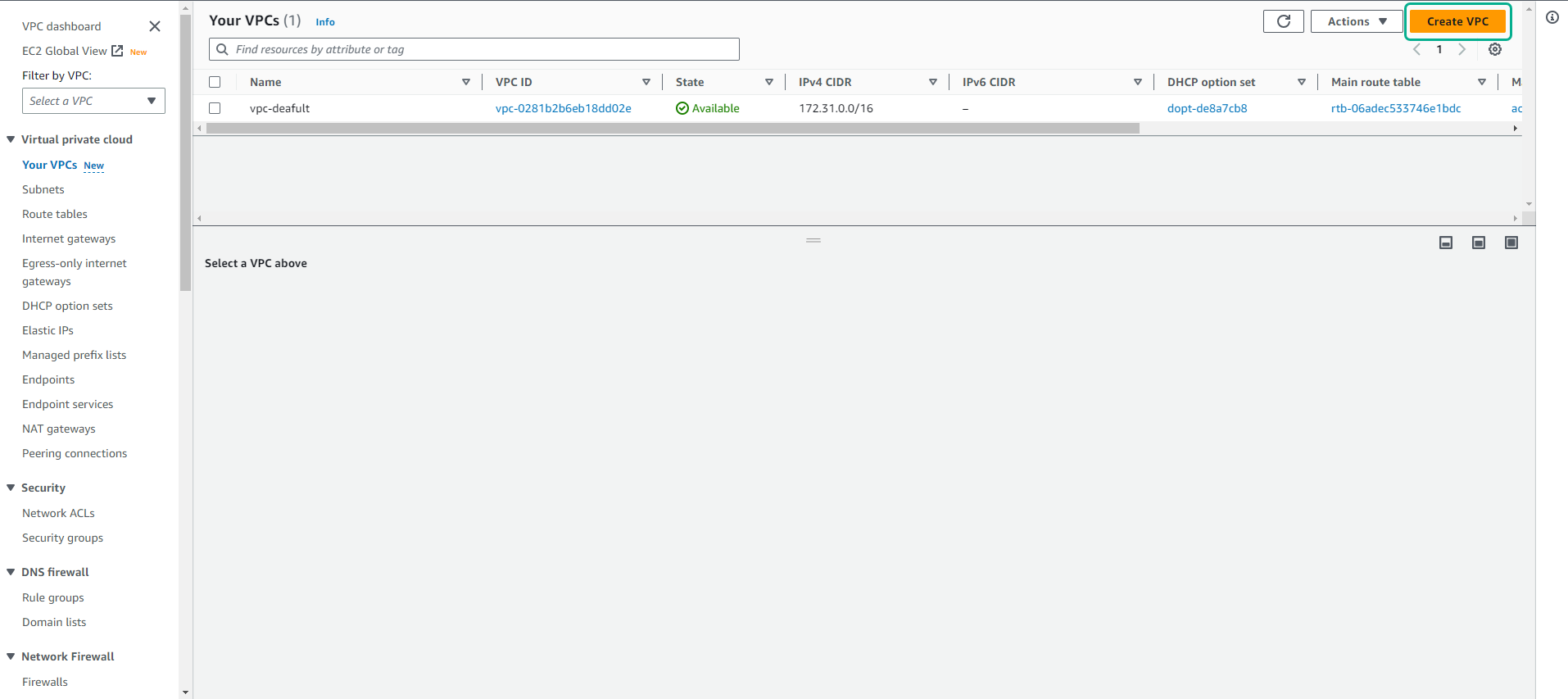

- Mở giao diện điều khiển Amazon VPC TẠI ĐÂY.

- Trên bảng điều khiển VPC, chọn Create VPC.

- Cho phần Resources to create, chọn VPC and more.

- Giữ nguyên tùy chọn Name tag auto-generation để tạo các nhãn Tên cho các tài nguyên VPC, hoặc bỏ chọn nó để cung cấp các nhãn Tên của bạn cho các tài nguyên VPC.

- Đối với dãy địa chỉ IPv4 CIDR, nhập một dãy địa chỉ IPv4 cho VPC. VPC phải có một dãy địa chỉ IPv4.

- (Tùy chọn) Để hỗ trợ lưu lượng IPv6, chọn IPv6 CIDR block, dãy IPv6 do Amazon cung cấp.

- Chọn một tùy chọn Tenancy. Tùy chọn này xác định xem các máy EC2 mà bạn khởi chạy vào VPC sẽ chạy trên phần cứng được chia sẻ với các tài khoản AWS khác hay trên phần cứng được dành riêng cho bạn. Nếu bạn chọn Tenancy của VPC là Default, các máy EC2 được khởi chạy vào VPC này sẽ sử dụng thuộc tính Tenancy được chỉ định khi bạn khởi chạy máy – Xem thêm thông tin trong Hướng dẫn người dùng Amazon EC2 cho các phiên bản Linux. Nếu bạn chọn Tenancy của VPC là Dedicated, các máy sẽ luôn chạy như Các Máy Dành Riêng trên phần cứng được dành riêng cho bạn. Nếu bạn đang sử dụng AWS Outposts, Outpost của bạn cần kết nối riêng tư; bạn phải sử dụng Tenancy mặc định.

- Đối với Number of Availability Zones (AZs), chúng tôi đề xuất bạn cung cấp các subnet trong ít nhất hai Availability Zones cho môi trường sản xuất. Để chọn AZ cho các subnet của bạn, mở rộng Customize AZs. Nếu không, hãy để AWS chọn giúp bạn.

- Để cấu hình các subnet của bạn, chọn các giá trị cho Number of public subnets và Number of private subnets. Để chọn các dãy địa chỉ IP cho các subnet của bạn, mở rộng Customize subnets CIDR blocks. Nếu không, hãy để AWS chọn giúp bạn.

- (Tùy chọn) Nếu các tài nguyên trong một subnet riêng cần truy cập Internet công cộng qua IPv4, cho cổng NAT gateways, chọn số AZ mà bạn muốn tạo NAT gateways. Trong môi trường sản xuất, chúng tôi đề xuất bạn triển khai một NAT gateway trong mỗi AZ với các tài nguyên cần truy cập Internet công cộng. Lưu ý rằng có một chi phí liên quan đến NAT gateways. Để biết thêm thông tin, xem Giá cả.

- (Tùy chọn) Nếu các tài nguyên trong một subnet riêng cần truy cập Internet công cộng qua IPv6, cho cổng Egress only internet gateway, chọn Yes.

- (Tùy chọn) Nếu bạn cần truy cập Amazon S3 trực tiếp từ VPC của bạn, chọn VPC endpoints, S3 Gateway. Điều này tạo ra một điểm cuối VPC cổng cho Amazon S3. Để biết thêm thông tin, xem Cổng kết nối VPC trong Hướng dẫn AWS PrivateLink.

- (Tùy chọn) Đối với tùy chọn DNS, cả hai tùy chọn về giải quyết tên miền đều được kích hoạt mặc định. Nếu mặc định không đáp ứng nhu cầu của bạn, bạn có thể vô hiệu hóa các tùy chọn này.

- (Tùy chọn) Để thêm một nhãn cho VPC của bạn, mở rộng Additional tags, chọn Add new tag, và nhập một khóa nhãn và giá trị nhãn.

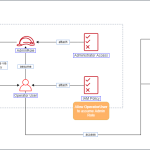

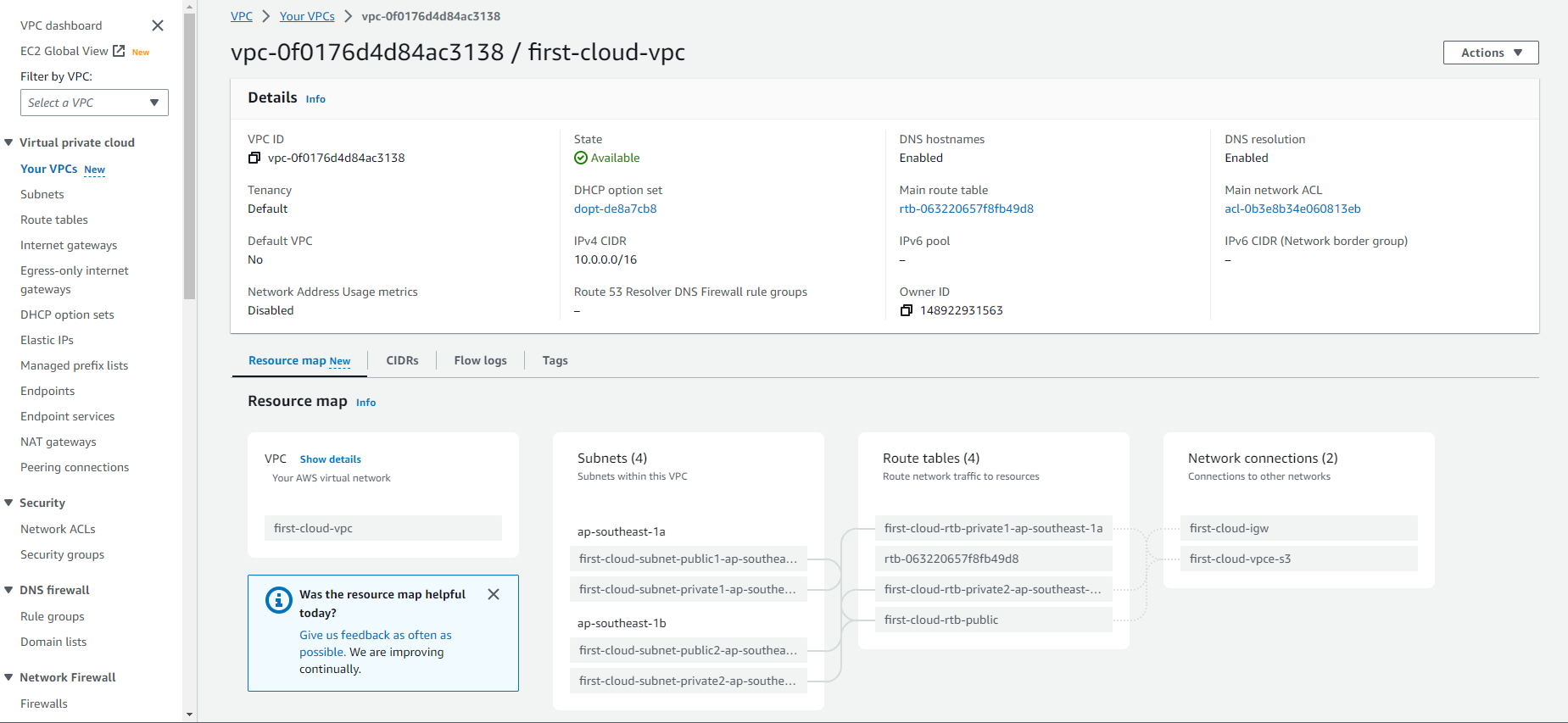

- Trong bảng Preview, bạn có thể xem biểu đồ quan hệ giữa các tài nguyên VPC mà bạn đã cấu hình. Các đường mass nét đại diện cho mối quan hệ giữa các tài nguyên. Đường nét đứt đoạn đại diện cho lưu lượng mạng đến NAT gateways, cổng Internet và điểm cuối cổng. Sau khi bạn tạo VPC, bạn có thể xem các tài nguyên trong VPC của mình ở định dạng này bất kỳ lúc nào bằng cách sử dụng tab Bản đồ tài nguyên. Để biết thêm thông tin, xem Biểu đồ các tài nguyên trong VPC của bạn.

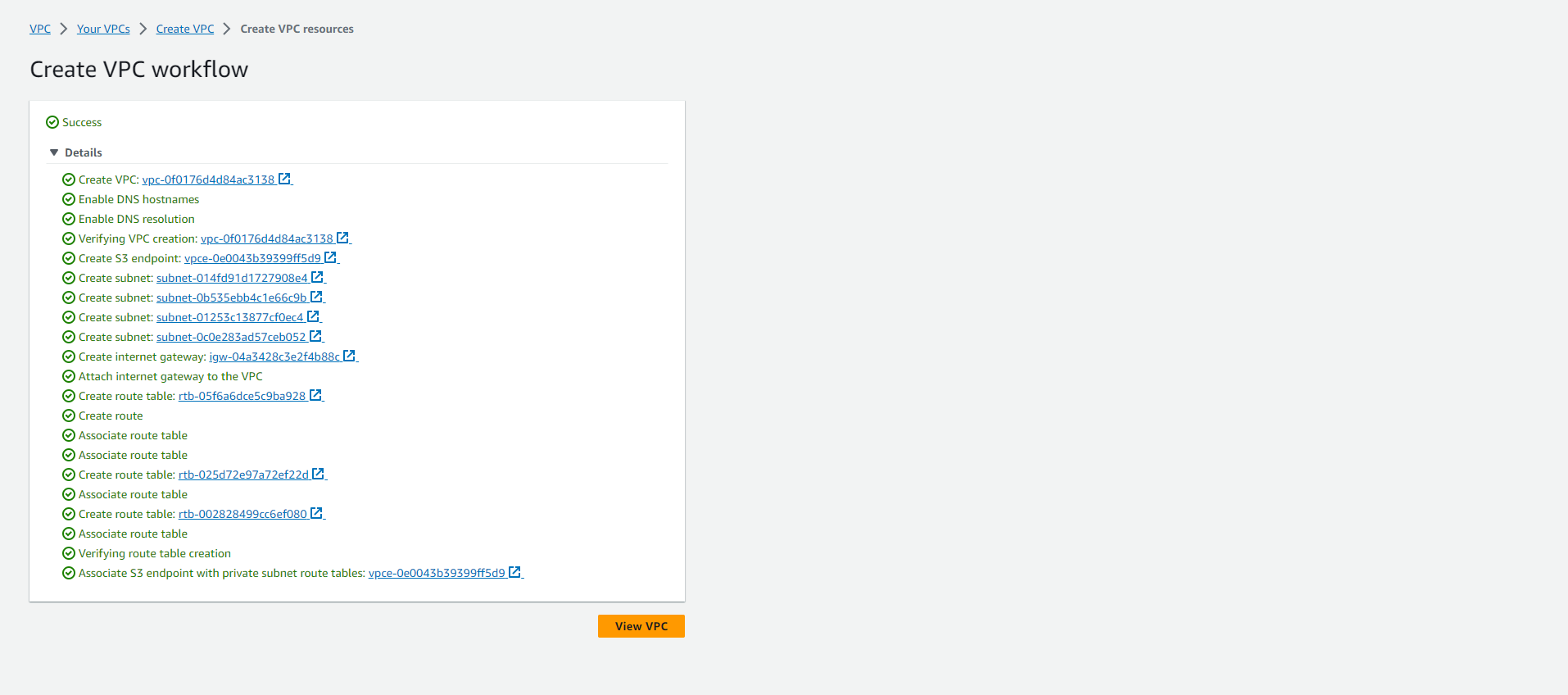

- Khi bạn hoàn tất cấu hình VPC của mình, hãy chọn Create VPC.

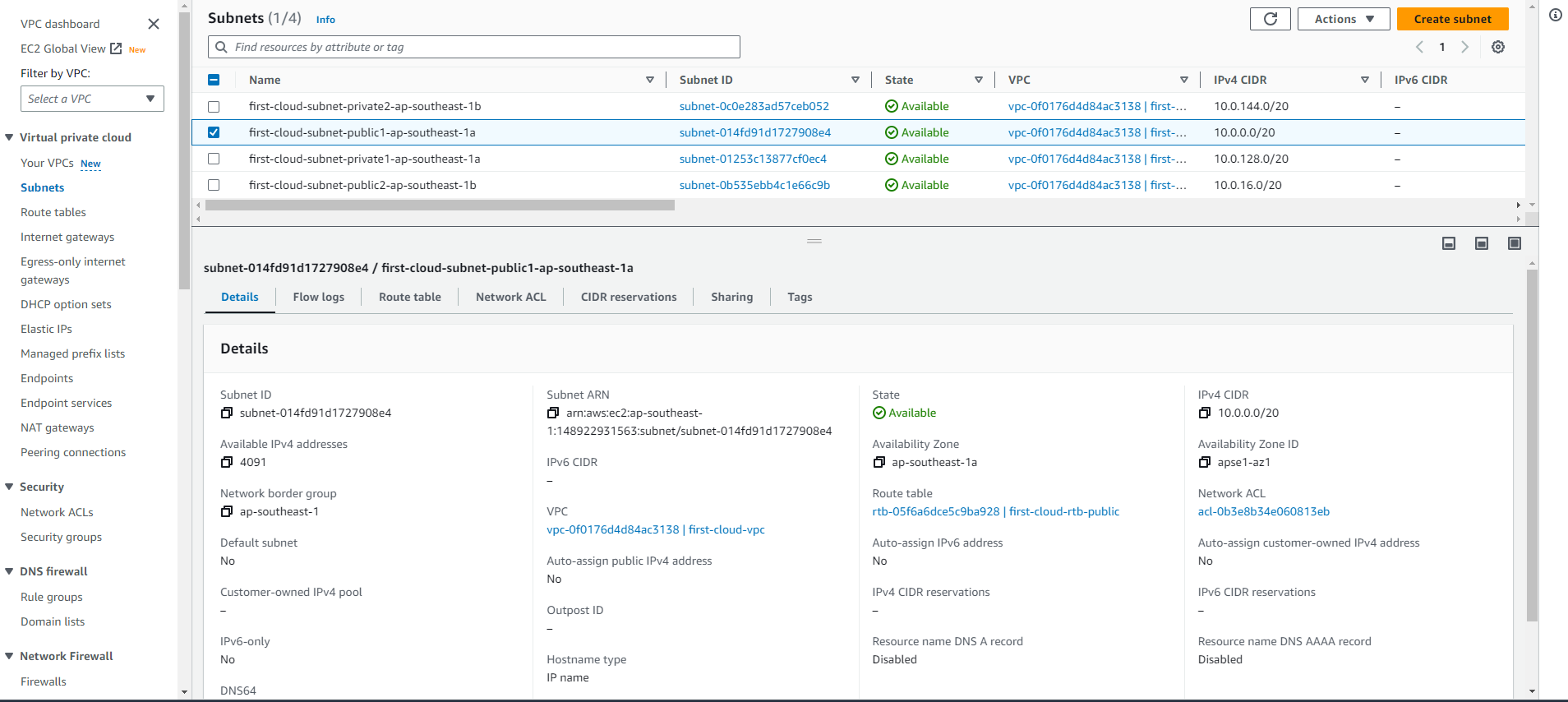

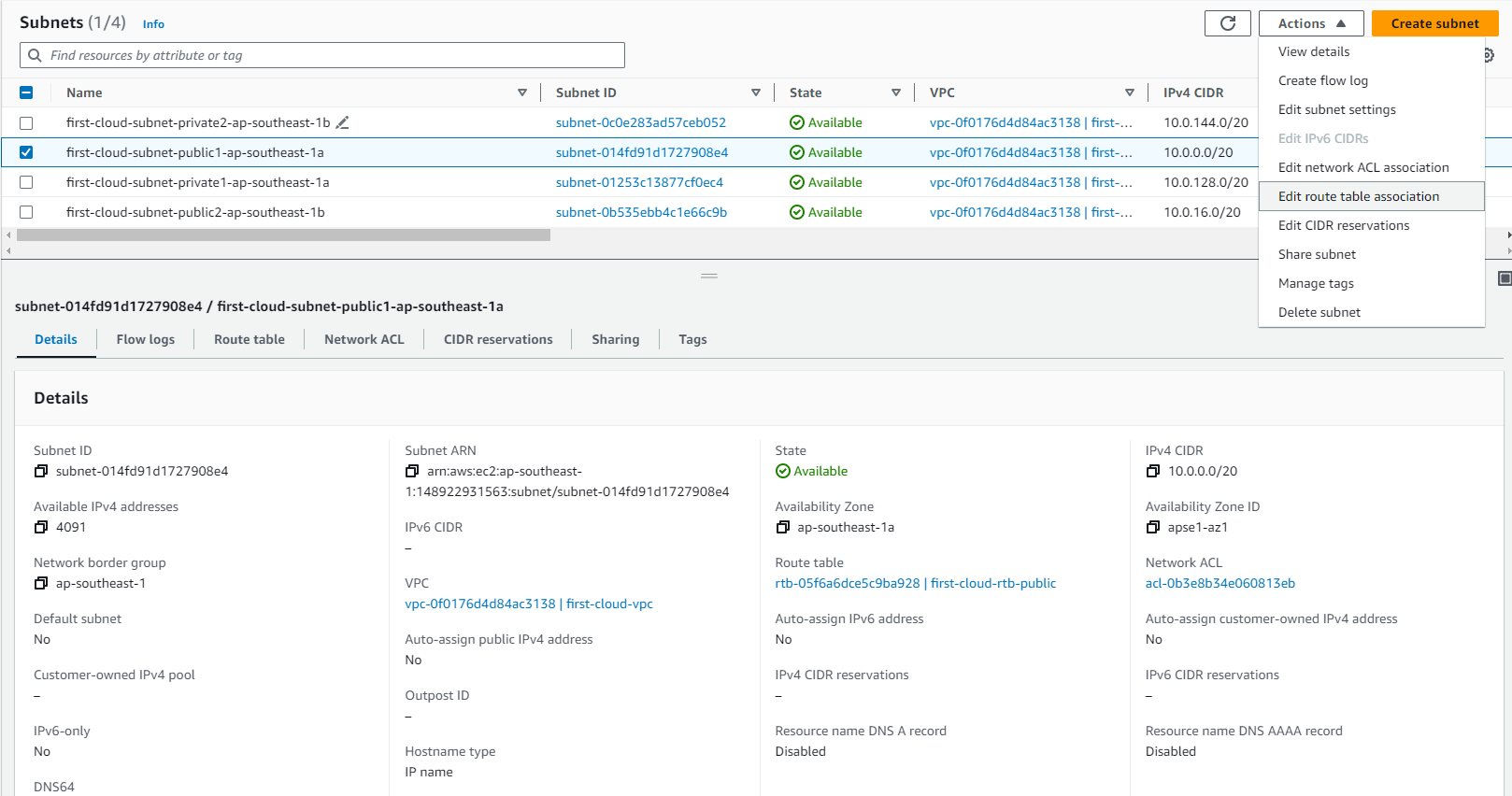

Thay đổi thuộc tính địa chỉ Public IPv4 cho subnet của bạn

Mặc định, subnet không mặc định có thuộc tính địa chỉ Public IPv4 được đặt thành sai (false), và subnet mặc định có thuộc tính này được đặt thành đúng (true). Một ngoại lệ là một subnet không mặc định được tạo ra bằng cách sử dụng hướng dẫn của Amazon EC2 trong trình tạo thể hiện – trình tạo sẽ đặt thuộc tính này thành đúng. Bạn có thể thay đổi thuộc tính này bằng cách sử dụng giao diện Amazon VPC.

Để thay đổi hành vi địa chỉ Public IPv4 của subnet của bạn

- Mở giao diện Amazon VPC tại https://console.aws.amazon.com/vpc/.

- Trong bảng điều hướng, chọn subnet (Subnets).

- Chọn subnet của bạn và chọn Hành động (Actions), chỉnh sửa cài đặt subnet (Edit subnet settings).

- Ô kiểm Bật tự động gán địa chỉ Public IPv4 (Enable auto-assign public IPv4 address), nếu được chọn, sẽ yêu cầu một địa chỉ Public IPv4 cho tất cả các thể hiện được khởi chạy vào subnet được chọn. Chọn hoặc bỏ chọn ô kiểm theo yêu cầu, sau đó chọn Lưu (Save).

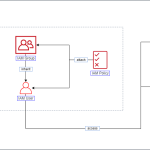

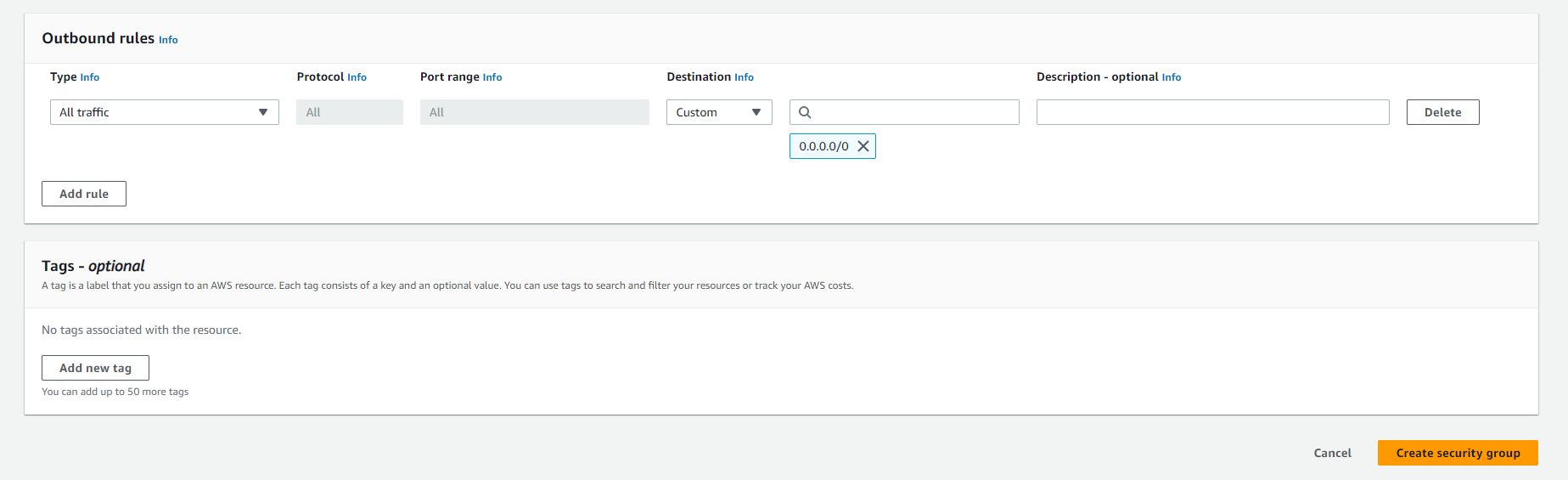

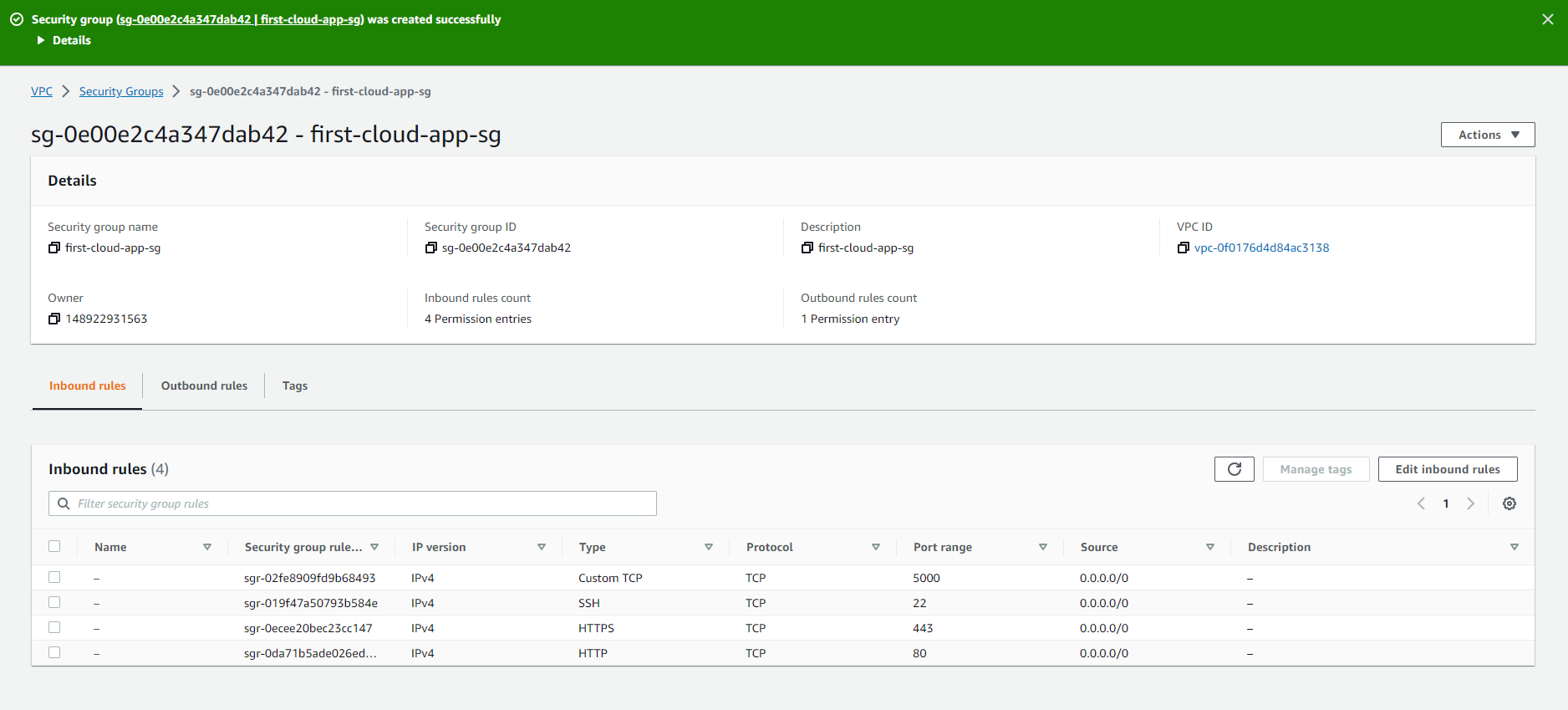

Để tạo một Security Group trên AWS với các cổng 80, 443, 5000 và 22, bạn có thể sử dụng các bước sau:

- Đăng nhập vào bảng điều khiển AWS.

- Trong menu chính, chọn Services (Dịch vụ) và sau đó chọn EC2 trong phần Compute (Máy tính).

- Trong bên trái, bạn sẽ thấy Network & Security (Mạng và Bảo mật). Chọn Security Groups (Các nhóm bảo mật).

- Nhấp vào nút Create Security Group (Tạo nhóm bảo mật) để bắt đầu quá trình tạo.

- Điền các thông tin cơ bản như tên và mô tả cho Security Group của bạn.

- Trong phần Inbound rules (Luật đến), thêm các luật sau đây để cho phép truy cập vào các cổng cụ thể:

- HTTP (80): Chọn HTTP trong danh sách hoặc nhập cổng 80.

- HTTPS (443): Chọn HTTPS trong danh sách hoặc nhập cổng 443.

- Custom TCP Rule (5000): Chọn Custom TCP Rule và nhập cổng 5000.

- SSH (22): Chọn SSH trong danh sách hoặc nhập cổng 22.

- Sau khi thêm các luật, nhấp vào nút Create security group (Tạo nhóm bảo mật).

- Security Group của bạn đã được tạo và bạn có thể gán nó cho các tài nguyên EC2 của bạn để quản lý quyền truy cập vào các cổng này.

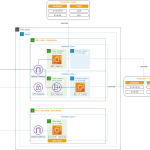

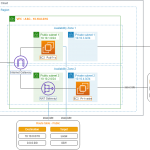

Tạo Security Group cho DB instance trong AWS

Chúng ta có thể sử dụng Security Group để kiểm soát truy cập vào DB instance riêng tư trong môi trường AWS. Dưới đây là cách tạo một Security Group cho DB instance trong giao diện VPC:

- Trong giao diện VPC, chọn Security group.

- Chọn Create security group để tạo một Security Group mới cho DB instance riêng tư.

- Đặt tên cho Security Group:

- Security group name: Nhập tên Security Group.

- Description: Nhập mô tả cho Security Group.

- Chọn VPC đã tạo để liên kết Security Group với VPC.

- Tiến hành cấu hình các Inbound rules để quyết định nguồn nào được phép truy cập DB instance. Ví dụ:

- Chọn MYSQL/Aurora và cổng 3306.

- Custom source: Nhập ID của Security Group của Amazon EC2 instance mà bạn muốn kết nối với DB instance.

- Sau khi cấu hình xong, chọn Create security group để hoàn thành quá trình tạo Security Group cho DB instance.

Như vậy, bạn đã tạo thành công một Security Group cho DB instance riêng tư trong môi trường AWS.

Lưu ý: Không khuyến khích chia sẻ Security Group giữa DB instance và Amazon EC2 instance để đảm bảo an toàn và quản lý riêng biệt cho từng tài nguyên.

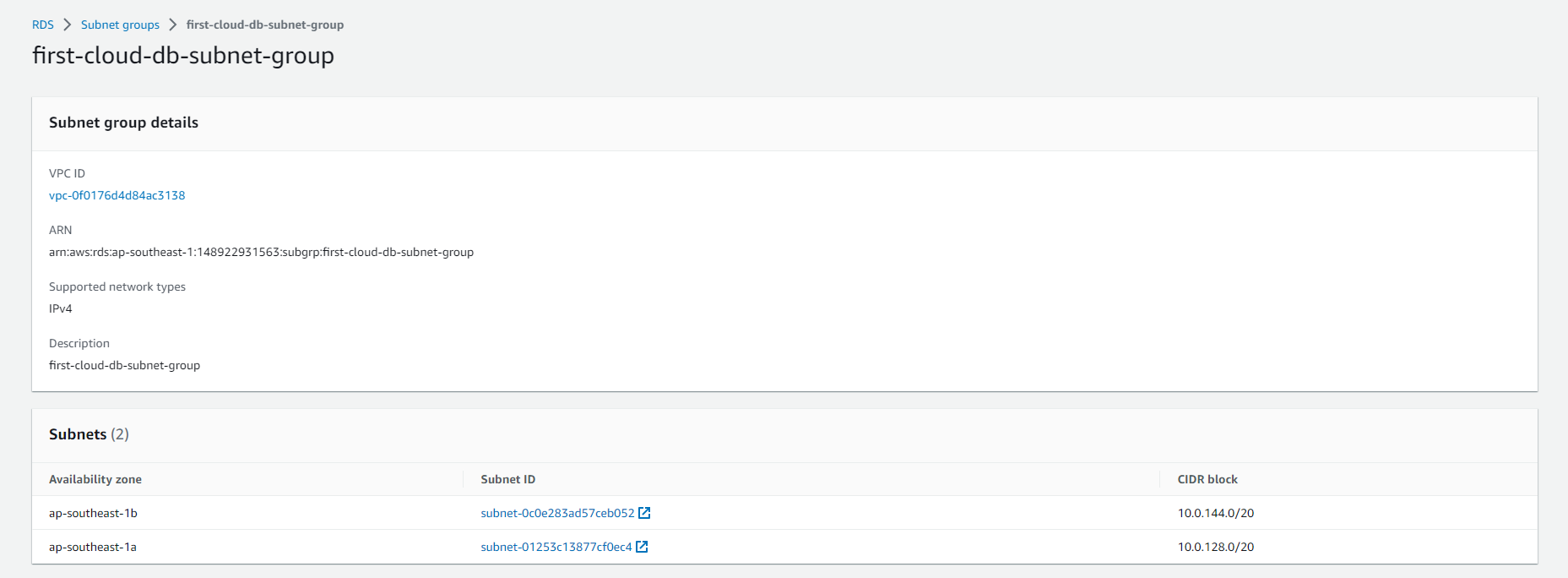

Tạo DB Subnet Group trên AWS

Để tạo DB Subnet Group trên AWS, làm theo các bước sau:

- Truy cập vào AWS Management Console.

- Tìm và chọn dịch vụ Amazon RDS.

- Trong menu điều hướng, chọn Subnet groups.

- Chọn Create DB Subnet Group.

- Trong giao diện Create DB Subnet Group:

- Đặt tên cho subnet group của bạn trong trường Name.

- Nhập mô tả cho subnet group của bạn trong trường Description.

- Chọn Virtual Private Cloud (VPC) mặc định hoặc VPC bạn đã tạo.

- Trong phần Add subnets, chọn các Availability Zones (AZ) chứa các subnets trong mục Availability Zones, sau đó chọn các subnets trong mục Subnets.

- Nhấn nút Create để hoàn thành quá trình tạo DB Subnet Group.

Lưu ý: Nếu bạn đã bật Local Zone, bạn có thể chọn một nhóm Availability Zone trên trang Create DB Subnet Group. Trong trường hợp này, hãy chọn nhóm Availability Zone, các Availability Zones và Subnets tương ứng.

Sau khi hoàn thành, DB Subnet Group mới của bạn sẽ xuất hiện trong danh sách các DB Subnet Group trên giao diện RDS console. Bạn có thể chọn DB Subnet Group để xem chi tiết, bao gồm danh sách các subnets được kết nối với nhóm này, trong phần chi tiết ở dưới cùng của cửa sổ.

Updating…

Vina Aspire là công ty tư vấn, cung cấp các giải pháp, dịch vụ CNTT, An ninh mạng, bảo mật & an toàn thông tin tại Việt Nam. Đội ngũ của Vina Aspire gồm những chuyên gia, cộng tác viên giỏi, có trình độ, kinh nghiệm và uy tín cùng các nhà đầu tư, đối tác lớn trong và ngoài nước chung tay xây dựng.

Các Doanh nghiệp, tổ chức có nhu cầu liên hệ Công ty Vina Aspire theo thông tin sau:

Email: info@vina-aspire.com | Website: www.vina-aspire.com

Tel: +84 944 004 666 | Fax: +84 28 3535 0668

![]()

Vina Aspire – Vững bảo mật, trọn niềm tin