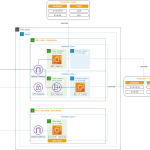

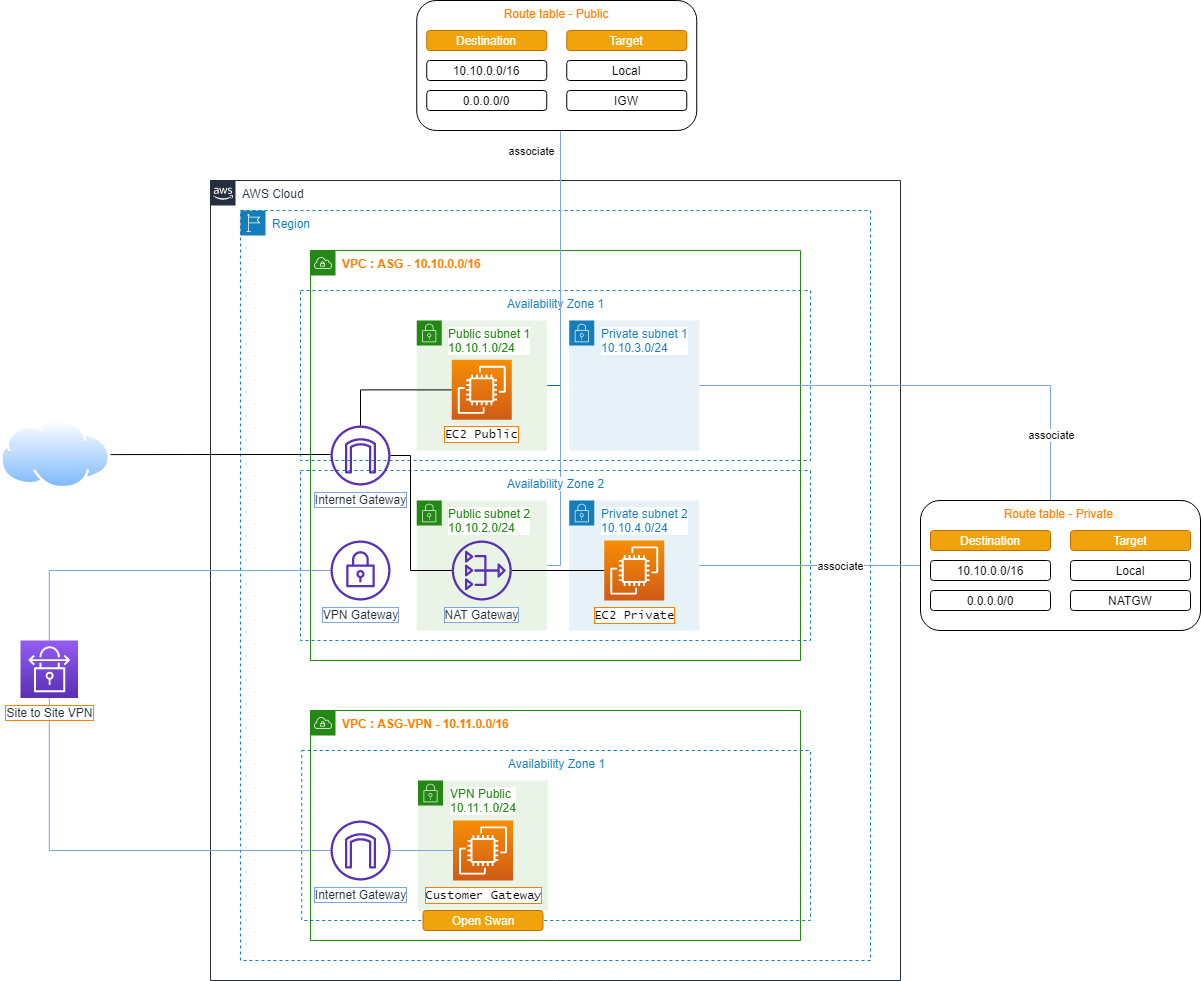

Chúng ta có thể kết nối TTDL On-premise tới Amazon VPC sử dụng VPN cứng hoặc mềm tùy thuộc mục đích và nhu cầu sử dụng thực thế.

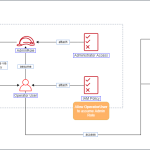

Để thiết lập kết nối VPN Site to Site, chúng ta sẽ cần tạo và cấu hình Virtual Private Gateway VPG và Customer Gateway CGW.

- Virtual Private Gateway (VPG) là một trung tâm điều khiển kết nối the virtual private network (VPN) được cài đặt ở đầu AWS.

- A Customer Gateway (CGW) là thành phần đại diện cho thiết bị VPN cứng hoặc mềm được cài đặt ở đầu Khách hàng.

VPN tunnel sẽ được thiết lập ngay sau khi lưu lượng dữ liệu được truyền tải giữa AWS và hệ thống mạng của khách hàng. Trong kết nối đó, ta phải chỉ rõ loại định tuyến sẽ được sử dụng để đảm bảo an toàn cũng như chất lượng về mặt truyền tải dữ liệu.

Nếu CGW ở phía khách hàng có hỗ trợ Border Gateway Protocol (BGP), thì trong cấu hình VPN connection ta bắt buộc phải đặt định tuyến là dynamic routing.

Còn ngược lại ta phải cấu hình định tuyến kết nối là static routing. Trường hợp sử dụng static routing, ta phải nhập chính xác những định tuyến cần thiết cho việc kết nối từ phía Khách hàng tới VPG được thiết lập ở đầu AWS. Đồng thời định tuyến cho VPC cũng phải được cấu hình propagated để cho phép các tài nguyên có thể trao đổi dữ liệu đi ra và đi vào trong kết nối VPN tunnel giữa AWS với hệ thống mạng của Khách hàng.

Amazon VPC cung cấp nhiều loại CGWs, và từng CGW được gán với một VPG nhưng 1 VPG có thể kết hợp với nhiều CGW (many-to-one design). Để hỗ trợ mô hình này thì địa chỉ IP của CGW phải là duy nhất trong một region.

Amazon VPC cũng cung cấp các thông tin cần thiết cho Nhân viên quản trị mạng có thể cấu hình CGW và thiết lập kết nối VPN tới VPG trên AWS. Kết nối VPN luôn bao gồm 2 Internet Protocol Security (IPSec) tunnels để đảm bảo tính sẵn sàng cao của kết nối.

Bên dưới là những đặc điểm quan trọng mà ta cần nắm về VPG, CGW, and VPN:

- VPG là thành phần đầu cuối của VPN tunnel nằm trên AWS.

- CGW có thể là thiết bị phần cứng hoặc ứng dụng phần mềm nằm ở đầu Khách hàng trong kết nối VPN tunnel.

- Bạn phải khởi tạo kết nối VPN tunnel từ CGW tới VPG.

- VPG hỗ trợ cả dynamic routing (BGP) và static routing.

- Kết nối VPN luôn có 2 tunnels nhằm đảm bảo tính sẵn sàng cao cho kết nối với VPC từ site Khách hàng.

Bài lab giúp chúng ta học được cách thiết lập một kết nối Site to Site VPN trong AWS. Trong thực tế, giải pháp này khá được ưa chuộng do ưu điểm giá thành rẻ, đồng thời rất dễ cấu hình do AWS cung cấp hướng dẫn cho từng loại thiết bị phía đầu Customer. Việc Customer bận tâm duy nhất đó là chuẩn bị đường internet để từ đó tạo đường hầm an toàn bí mật (sử dụng IPSec) kết nối tới AWS thông qua AWS VPN tunnel.

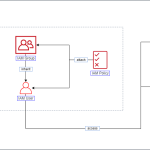

Trong phạm vi bài lab, giả lập rằng chúng ta có Main office ( VPC ASG ) và Branch office ( VPC ASG VPN ) đặt tại 2 VPC thuộc 2 AZ khác nhau để có sự khác biệt về mặt network. Trên mỗi VPC thực hiện tạo EC2 cho phép SSH từ bên ngoài, nhưng không có khả năng kết nối và ping lẫn nhau sử dụng địa chỉ Private IP của mỗi EC2. Việc ta cần làm là cấu hình VPN để các địa chỉ Private IP có thể ping được lẫn nhau sử dụng VPN Site-to-Site.

Trước khi khởi tạo và cấu hình kết nối VPN Site to Site, chúng ta cần tạo môi trường giả lập chi nhánh (ASG VPN) như kiến trúc bên dưới.

–

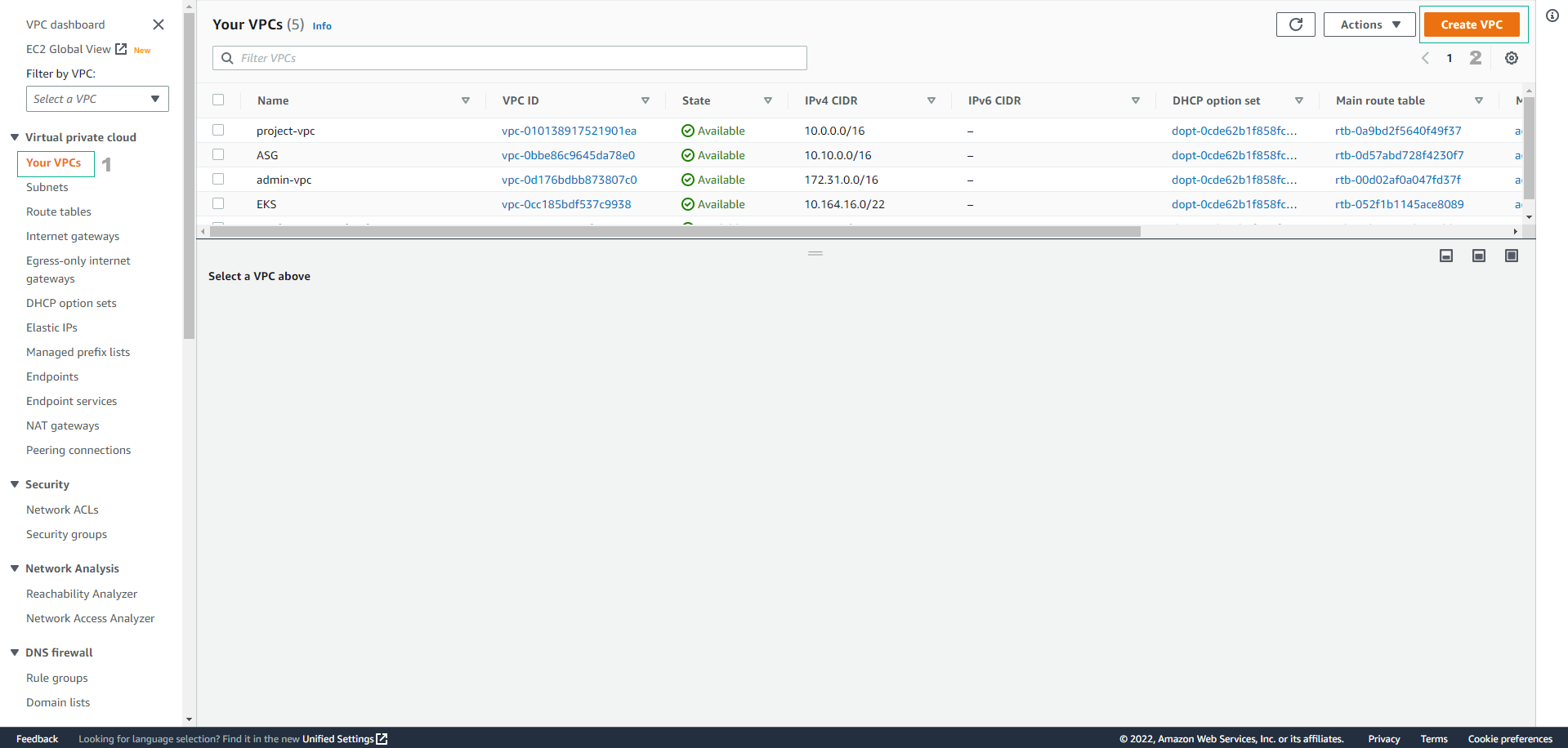

- Truy cập giao diện VPC

- Chọn Yours VPC

- Chọn Create VPC

–

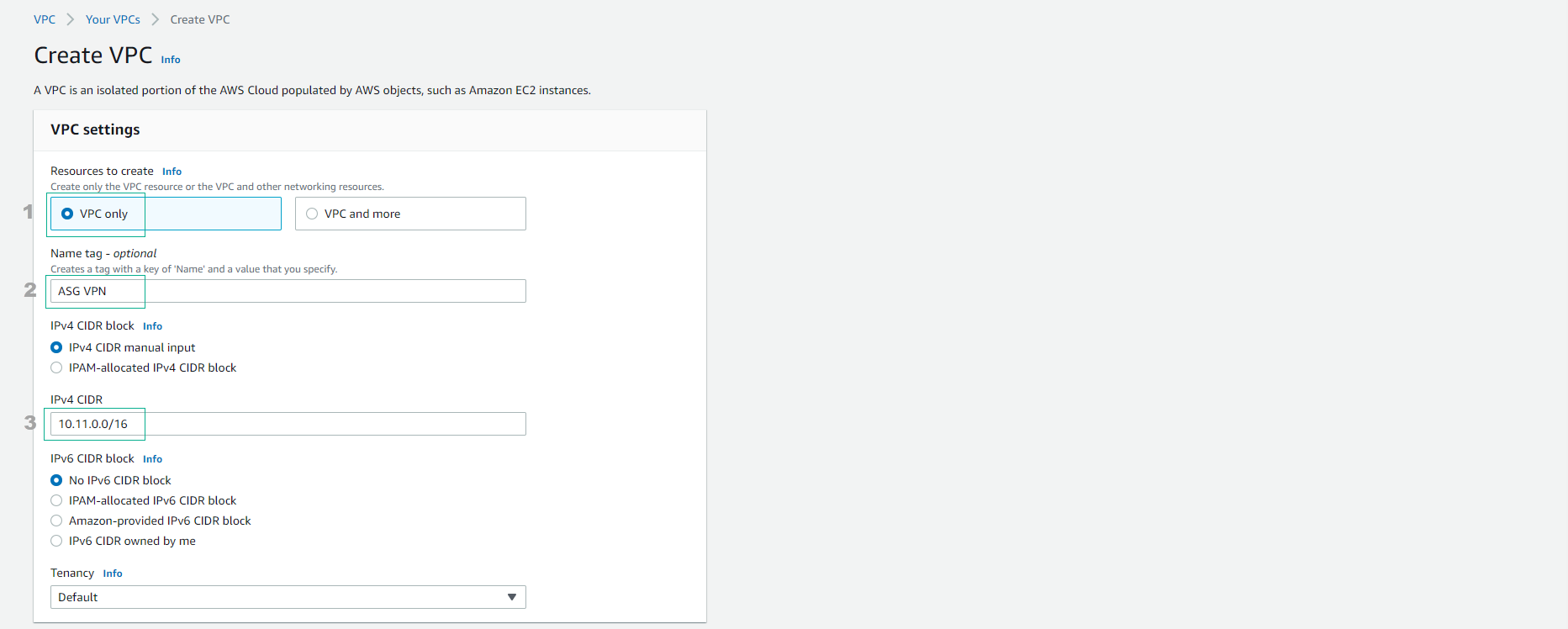

- Trong giao diện Cretae VPC

- Resource, chọn VPC only

- Name, nhập

ASG VPN - IPv4 CIDR block, nhập

10.11.0.0/16

–

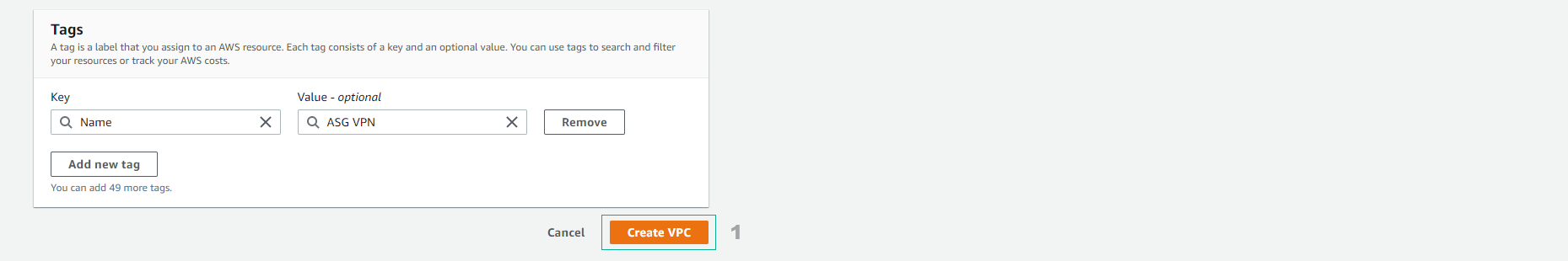

- Chọn Create VPC

–

- Tạo VPC thành công

–

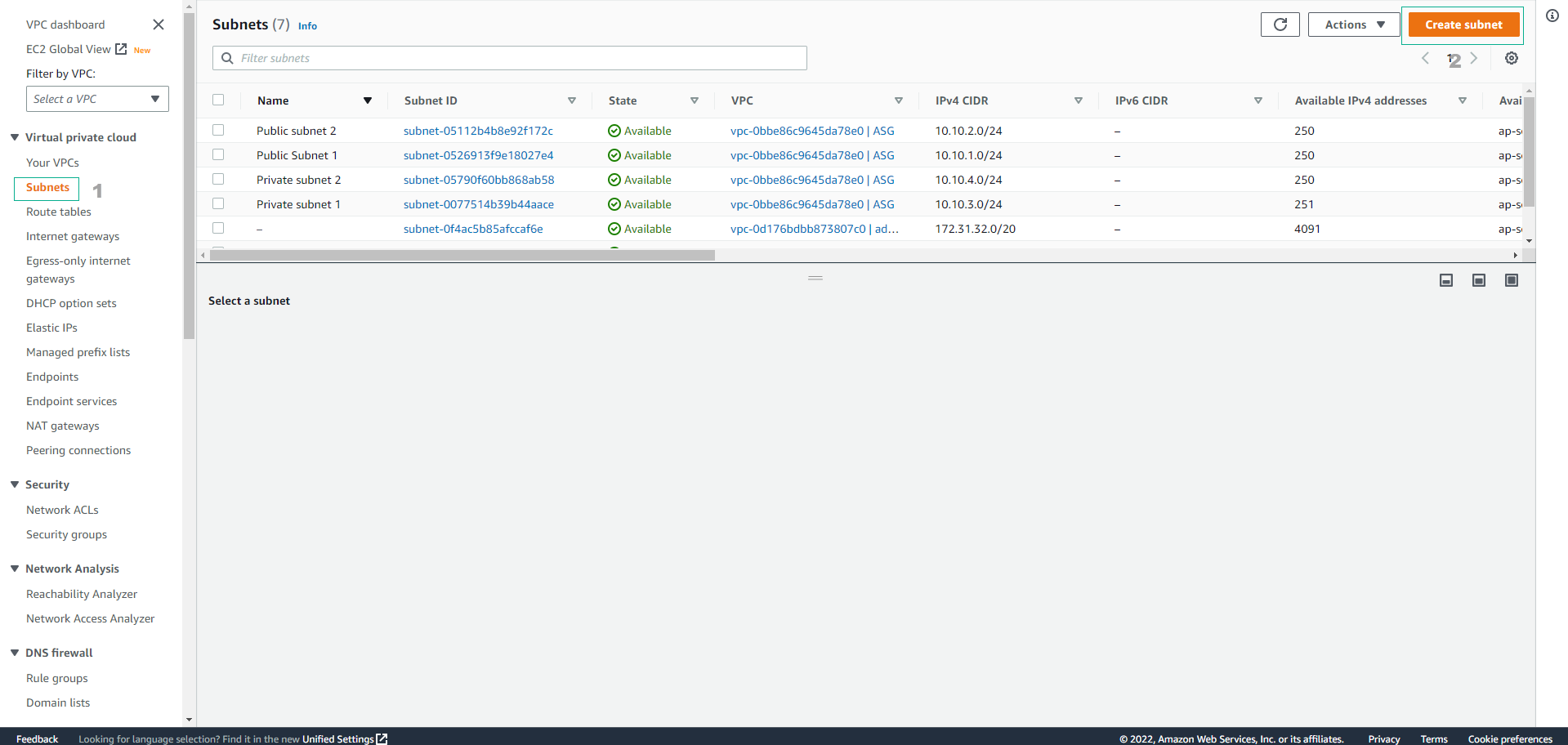

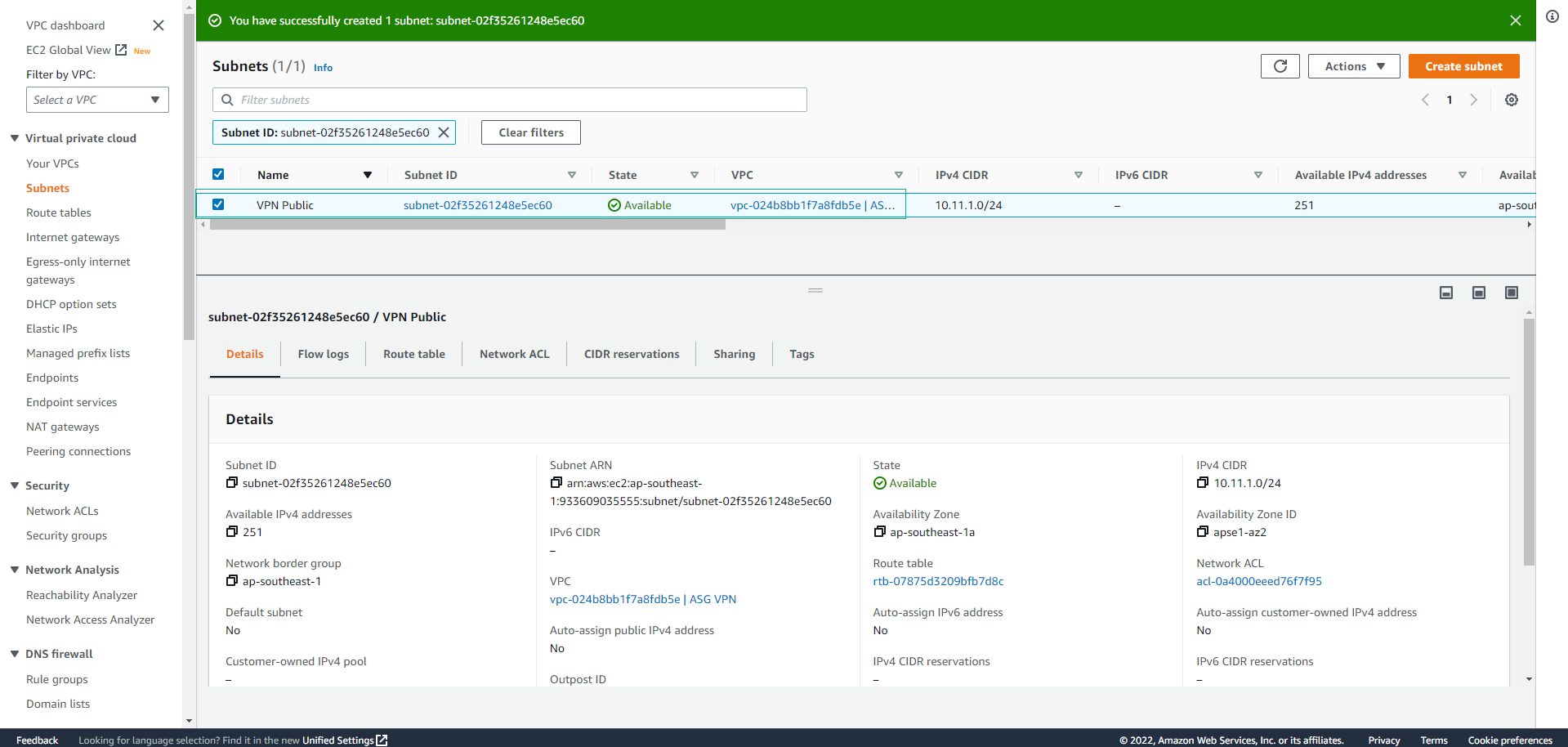

- Truy cập giao diện VPC

- Chọn Subnets

- Chọn Create subnet

–

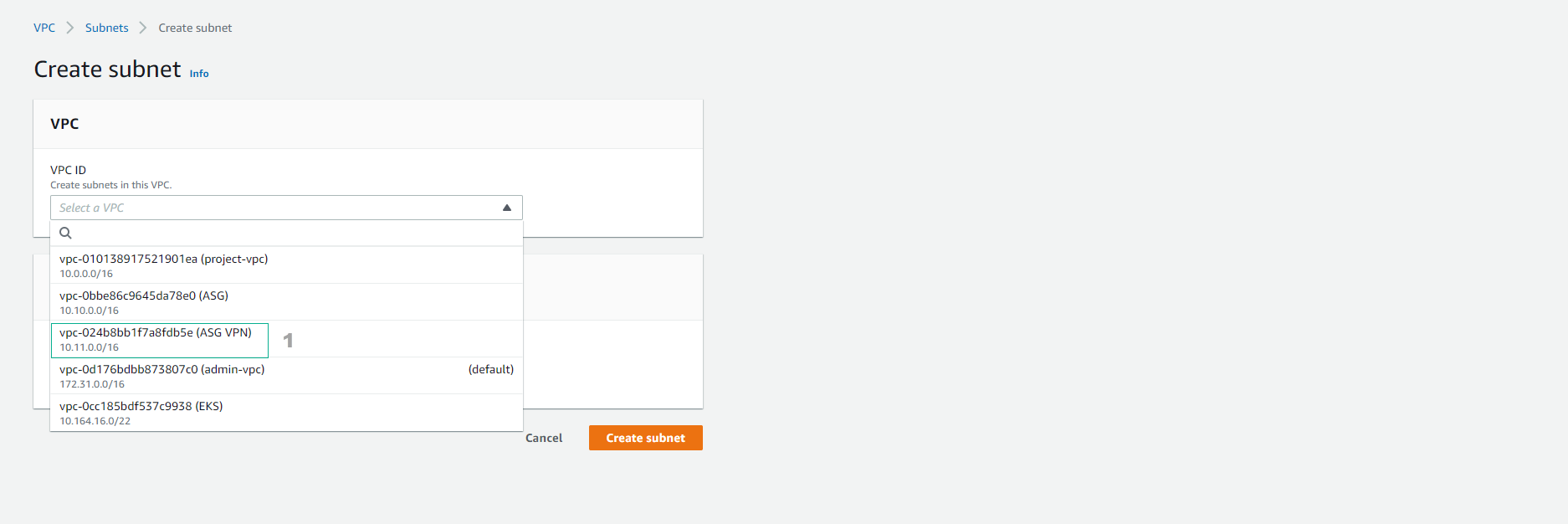

- Trong giao diện Create subnet

- Chọn ASG VPN vpc

–

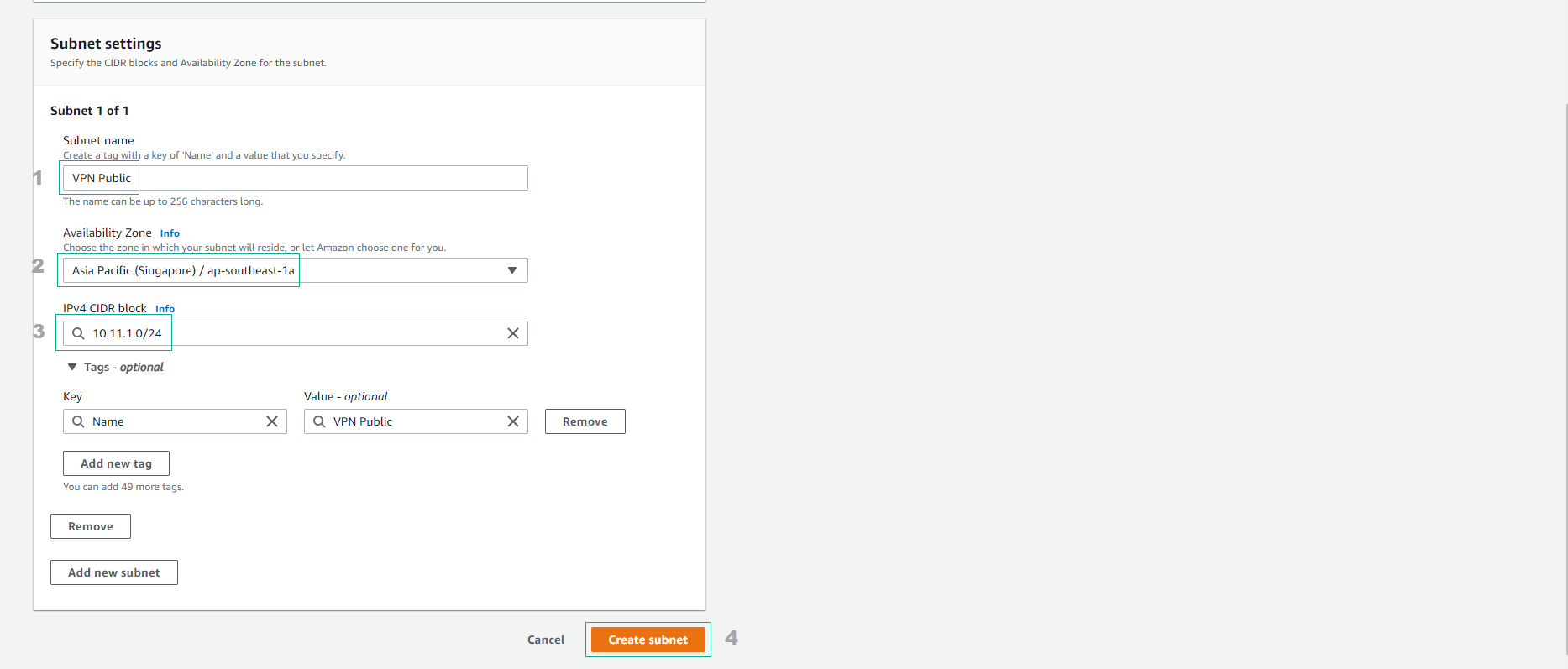

- Trong giao diện Subnet settings

- Subnet name, nhập

VPN Public - Lựa chọn Availability Zone: ap-southeast-1a

- Chọn IPv4 CIDR block là 10.11.1.0/24 theo kiến trúc mô tả

- Subnet name, nhập

–

- Tạo thành công VPN Public

–

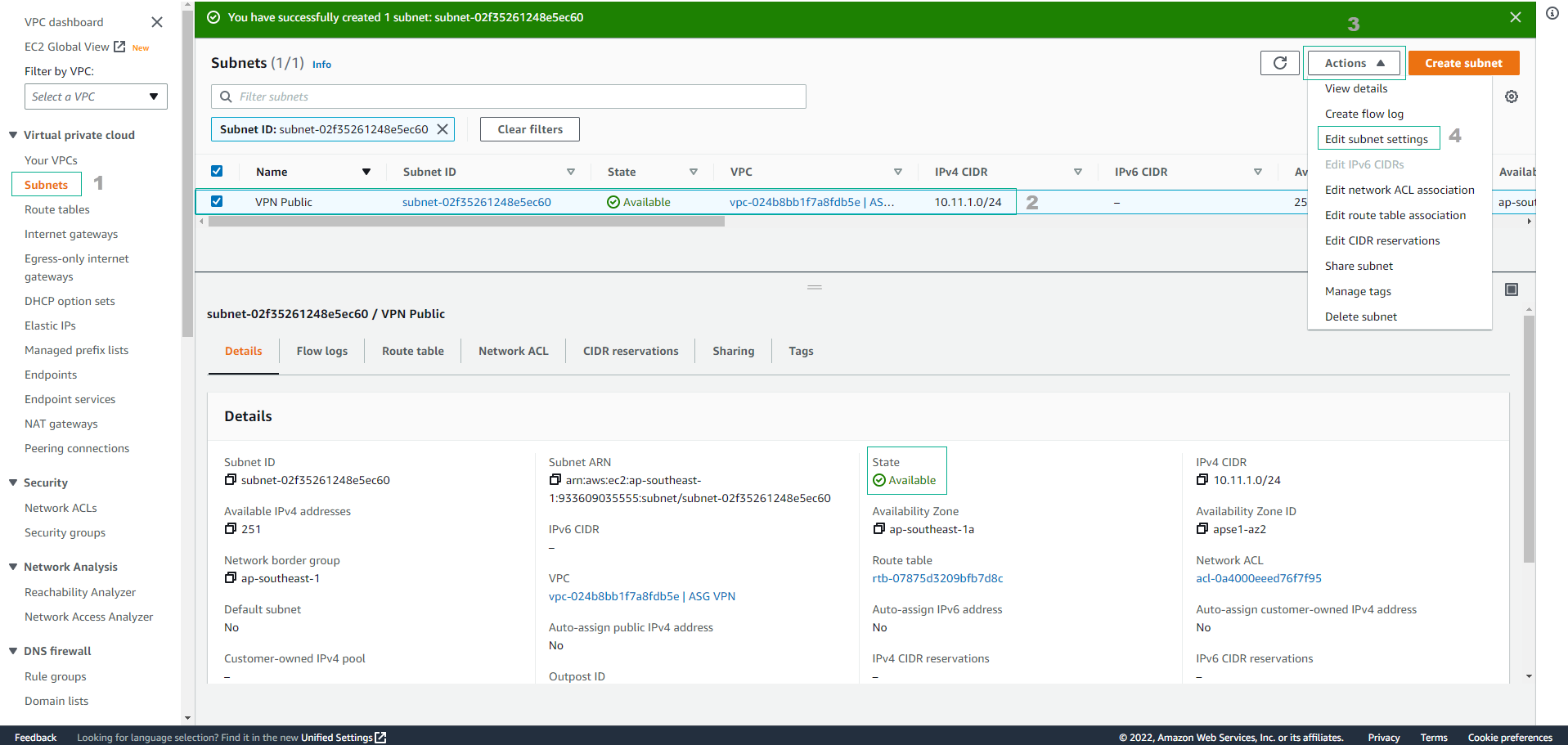

- Trong giao diện VPC

- Chọn Subnets

- Chọn VPN Public

- Chọn Actions

- Chọn Edit subnet settings

–

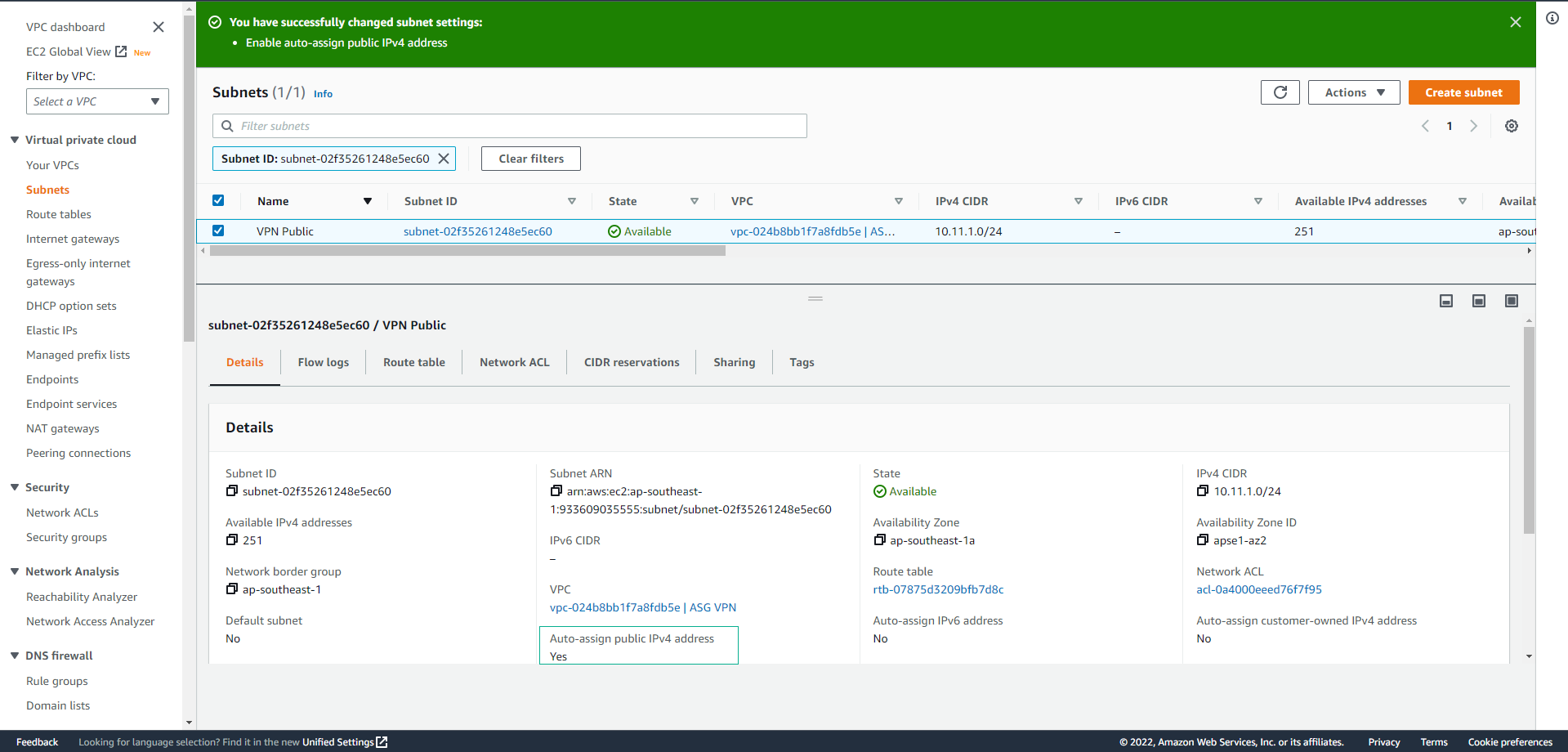

- Thực hiện Auto-assign IP settings

- Chọn Enable auot-assign public IPv4 address

- Chọn Save

–

- Cấp phát IP thành công

–

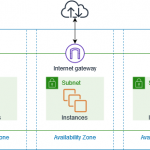

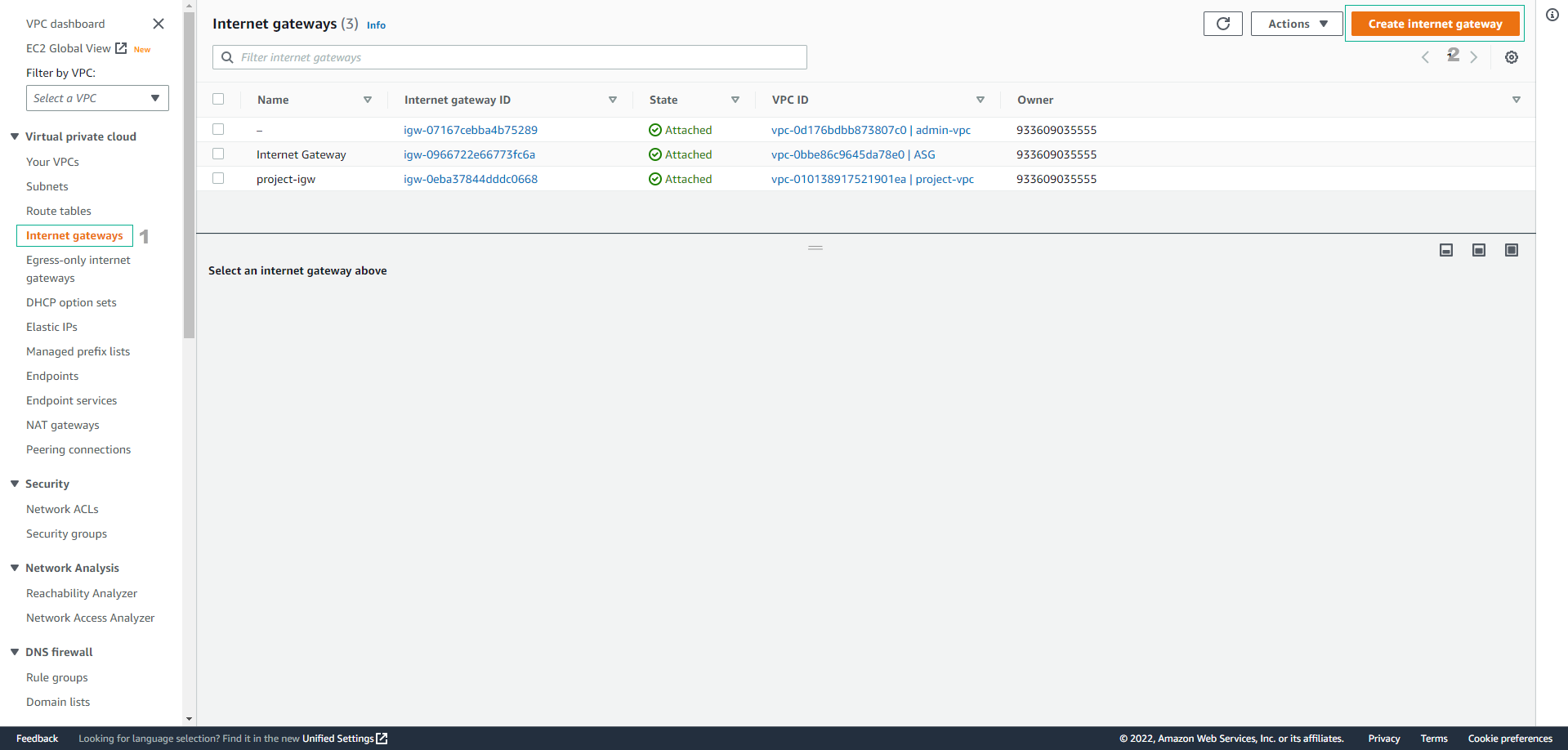

- Trong giao diện VPC

- Chọn Internet Gateway

- Chọn Create internet gateway

–

- Trong giao diện Create internet gateway

- Name tag, nhập

Internet Gateway VPN - Chọn Create internet gateway

- Name tag, nhập

–

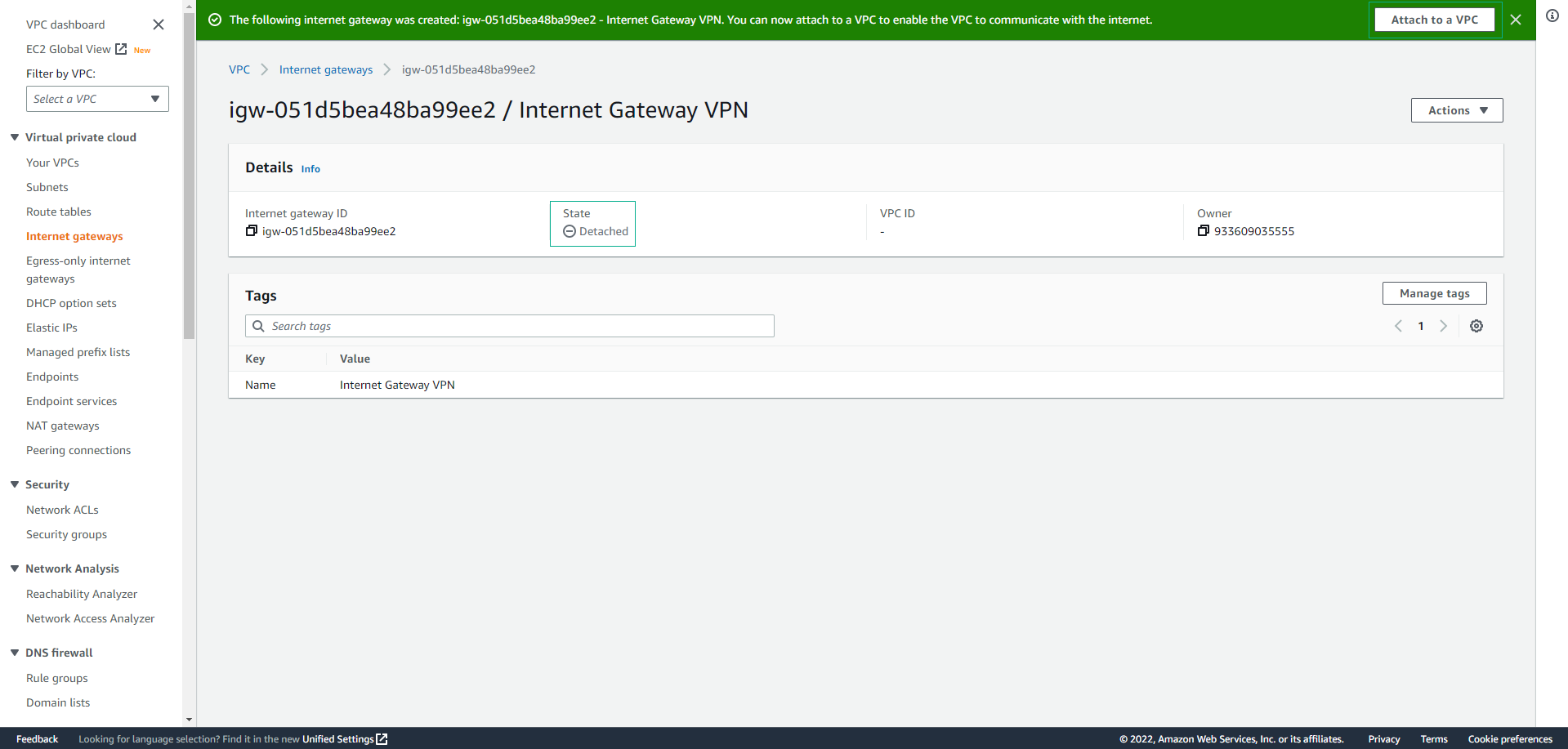

- Sau khi tạo Internet Gateway VPN thành công và State là Detached. Tiếp theo chúng ta cần Attach Internet Gateway vào VPC ASG VPN.

- Chọn Actions

- Chọn Attach to VPC

–

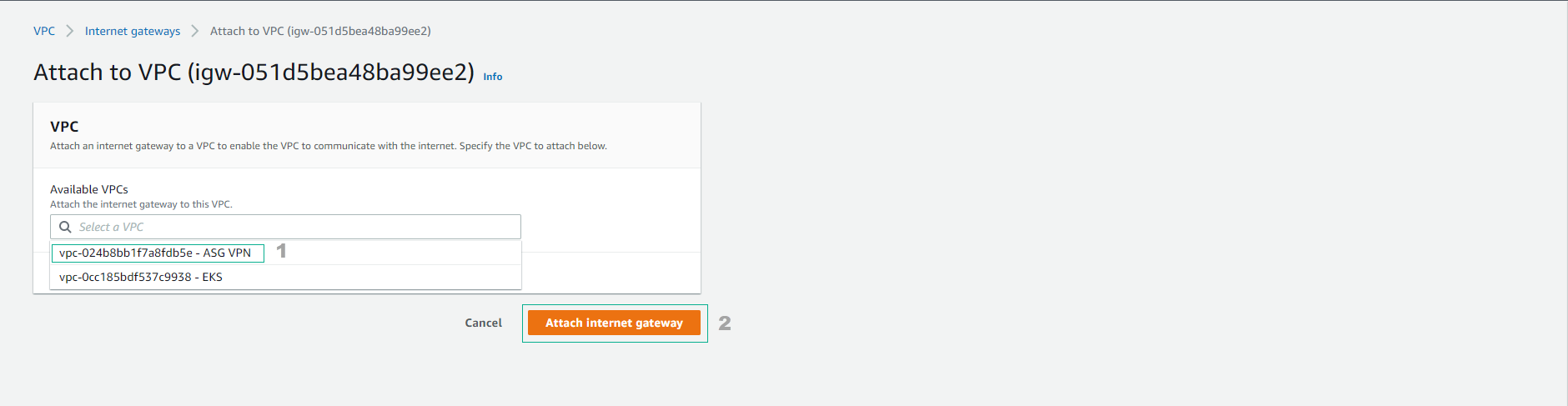

- Chọn VPC ASG VPN, VPC ID sẽ được tự động điền.

- Chọn Attach Internet Gateway

–

- Attach thành công khi State là Attached

–

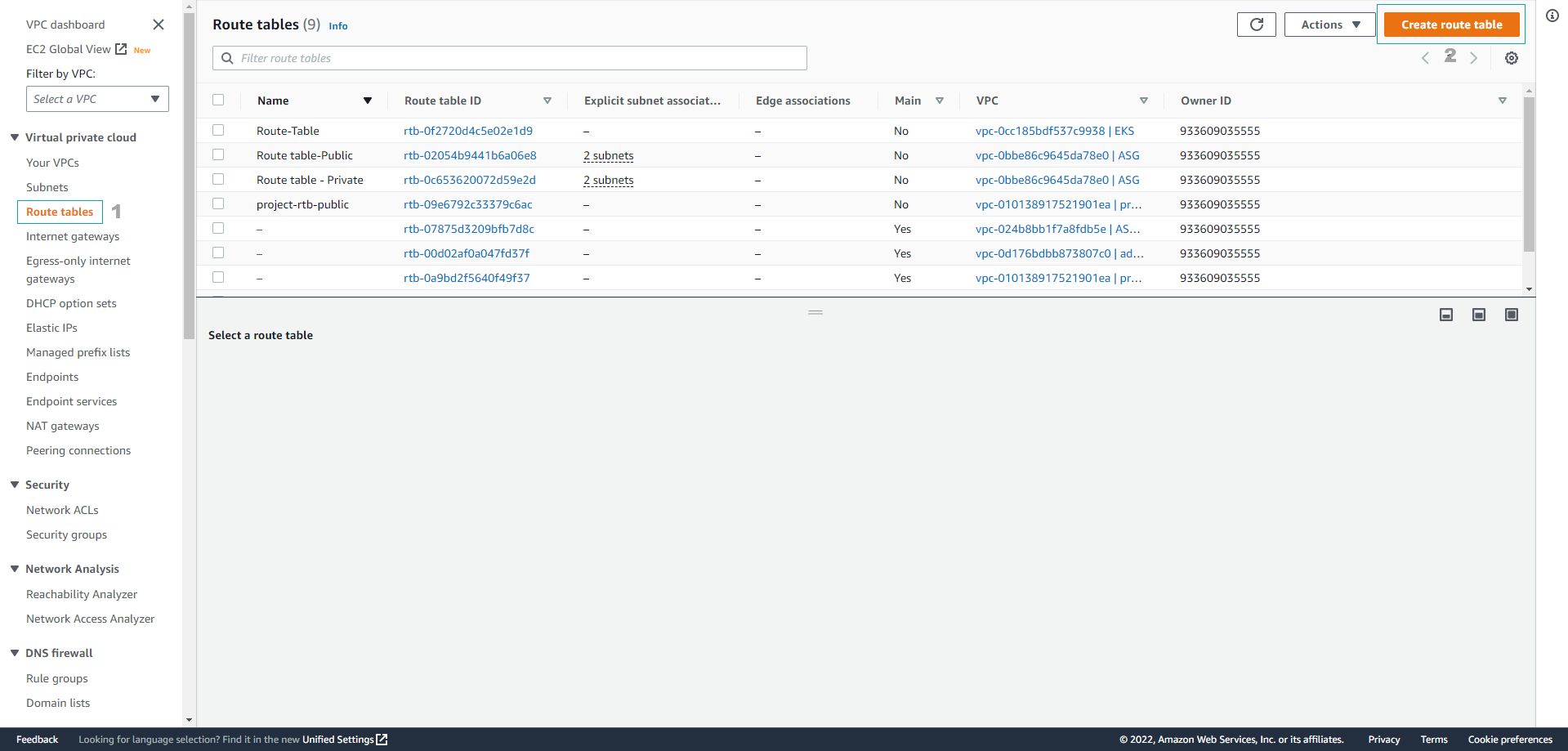

- Tiếp theo chúng ta cần tạo Route Table định tuyến đi ra ngoài internet thông qua Internet Gateway. Trong giao diện VPC

- Chọn Route Tables

- Chọn Create route table

–

- Trong giao diện Cretae route table

- Name, nhập

Route table VPN - Public - Chọn VPC có tên ASG VPN , VPC id sẽ được tự động điền vào.

- Chọn Create route table

- Name, nhập

–

–

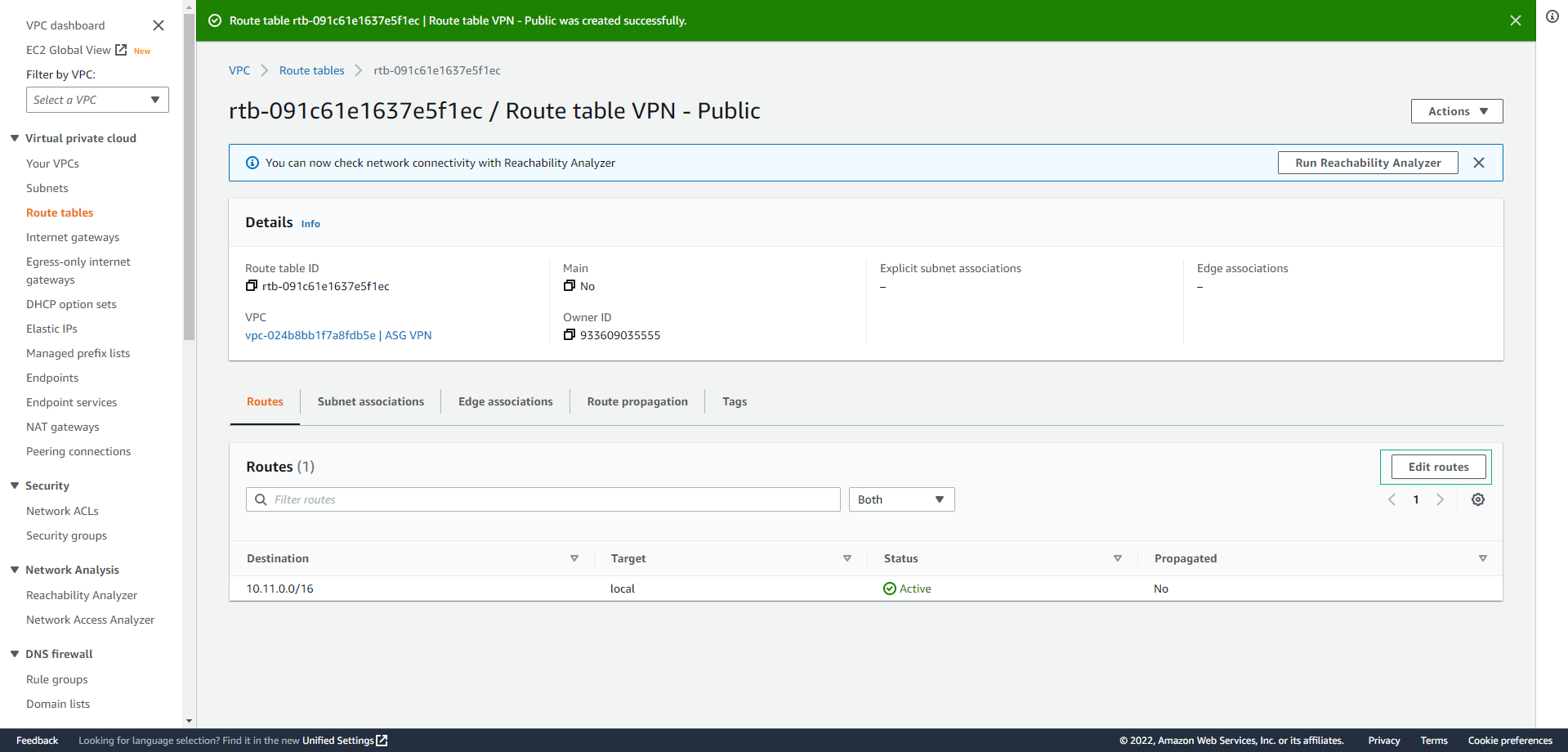

- Tạo route table thành công. Trong giao diện Route table VPN – Public

- Chọn Route

- Chọn Edit route

–

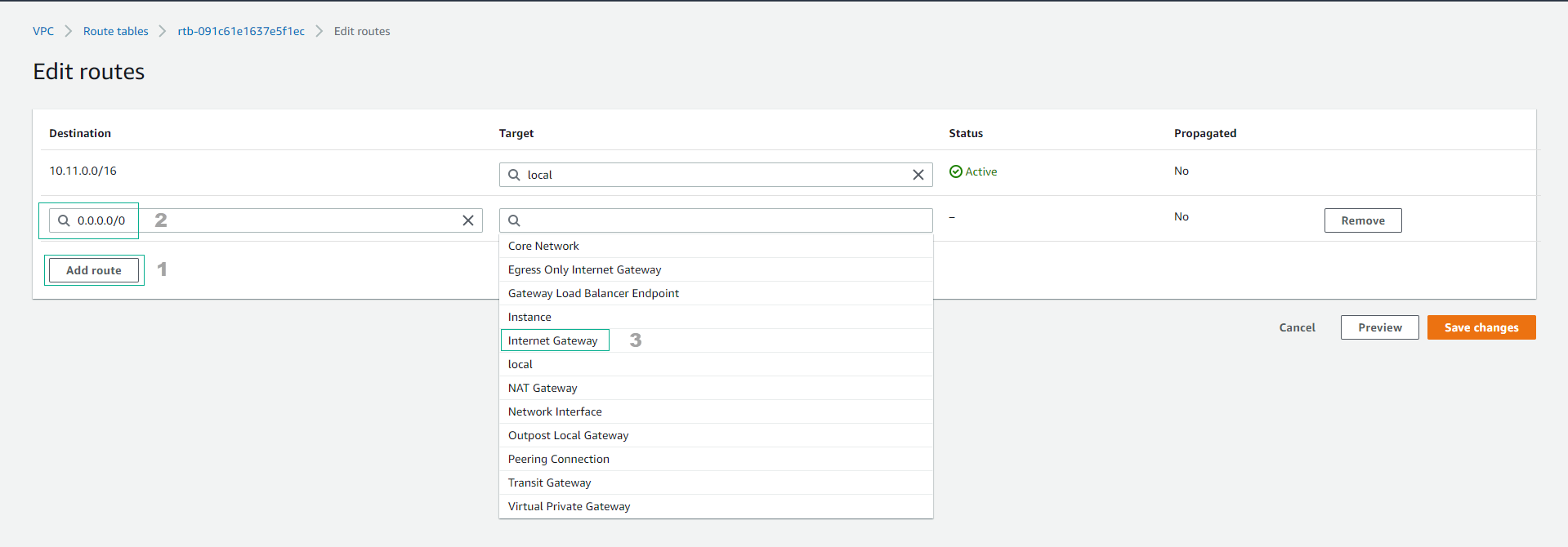

- Trong giao diện Edit routes

- Chọn Add route

- Điền phần Destination CIDR : 0.0.0.0/0 đại diện cho Internet.

- Trong phần Target chọn Internet Gateway, sau đó chọn Internet Gateway VPN chúng ta đã tạo. Internet Gateway ID sẽ được tự động điền.

- Chọn Save changes

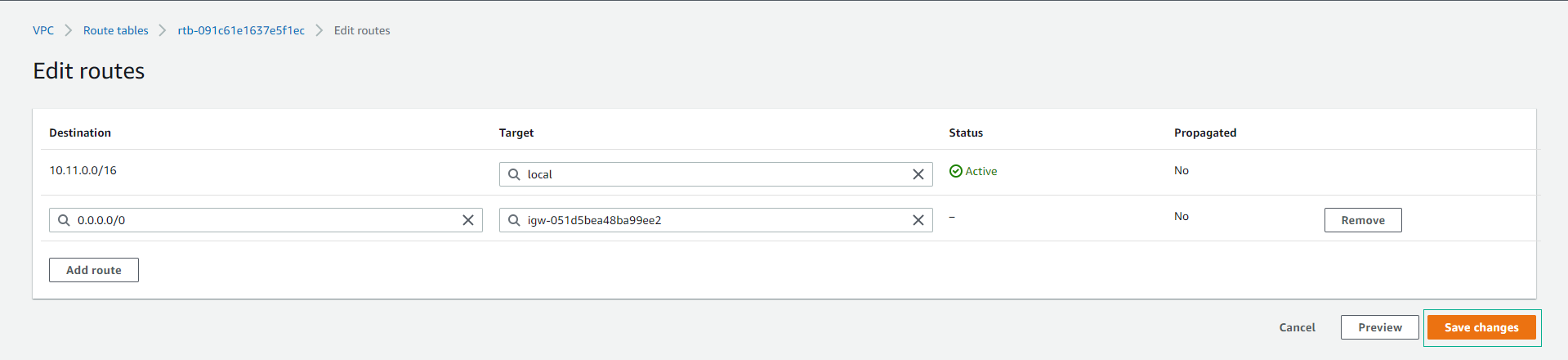

–

–

- Hoàn thành và kiểm tra route

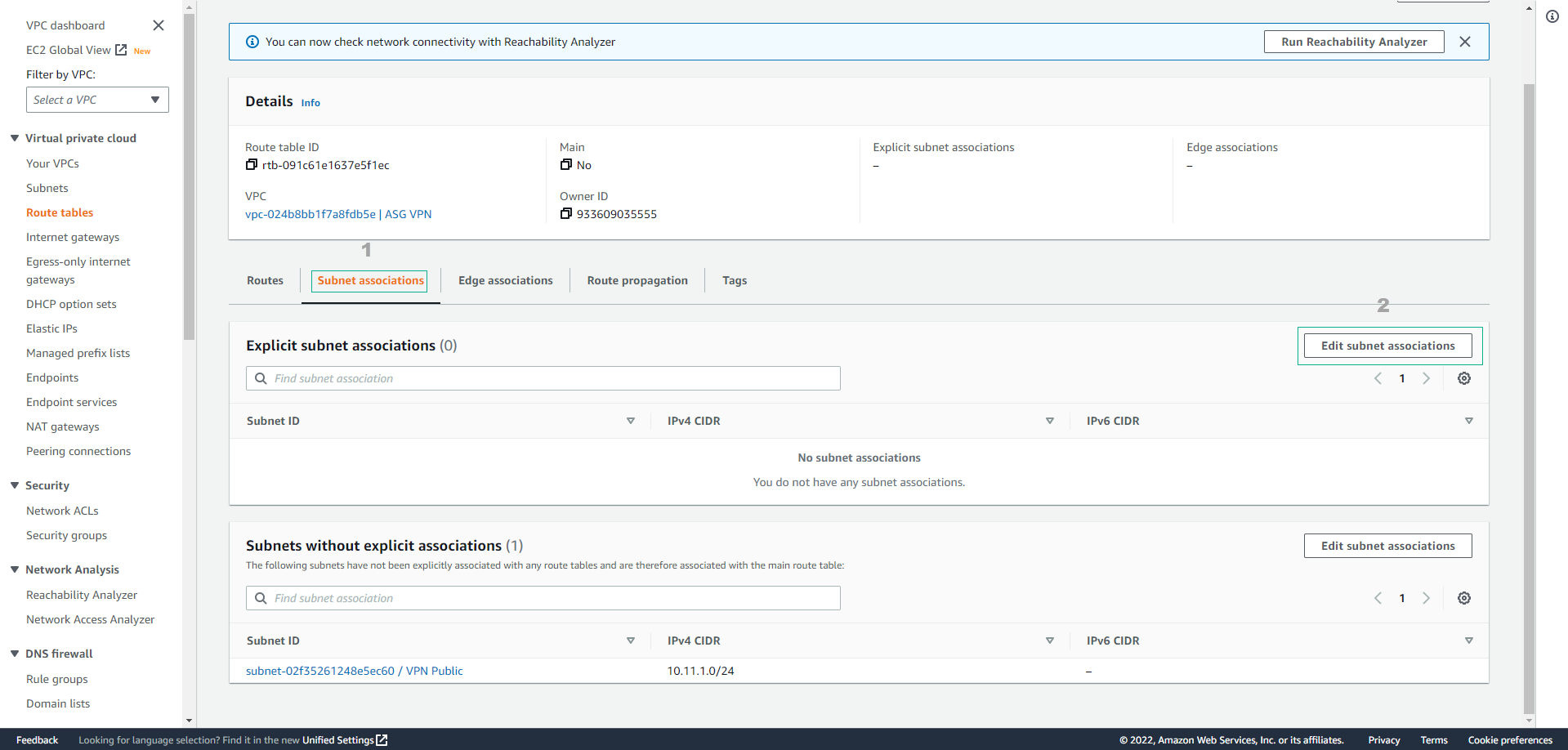

- Trong giao diện Route table VPN – Public

- Chọn Subnet associations

- Chọn Edit subnet associations

–

- Trong giao diện Edit subnet associations

- Mở rộng cột Subnet ID bằng cách kéo thanh ngăn sang phải.

- Chọn subnet VPN Public.

- Chọn Save associations

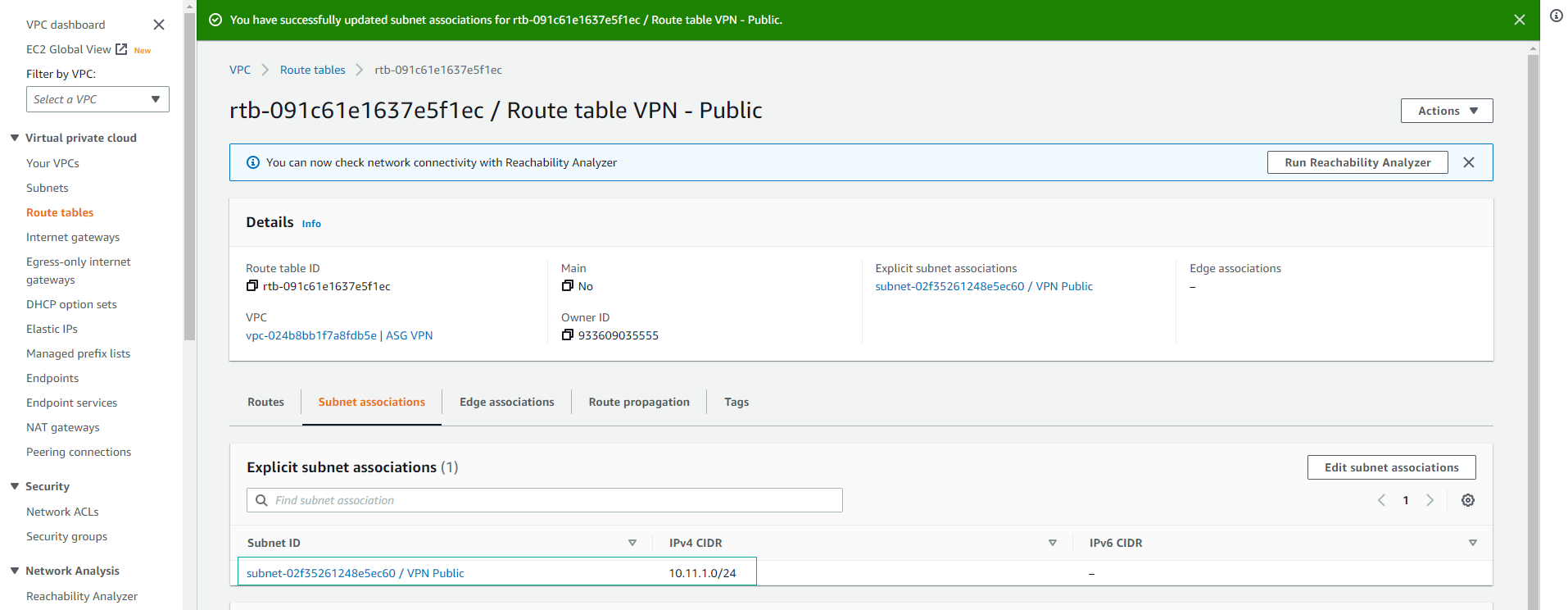

–

- Hoàn thành và kiểm tra lại Routes

–

Tạo EC2 để làm Customer Gateway

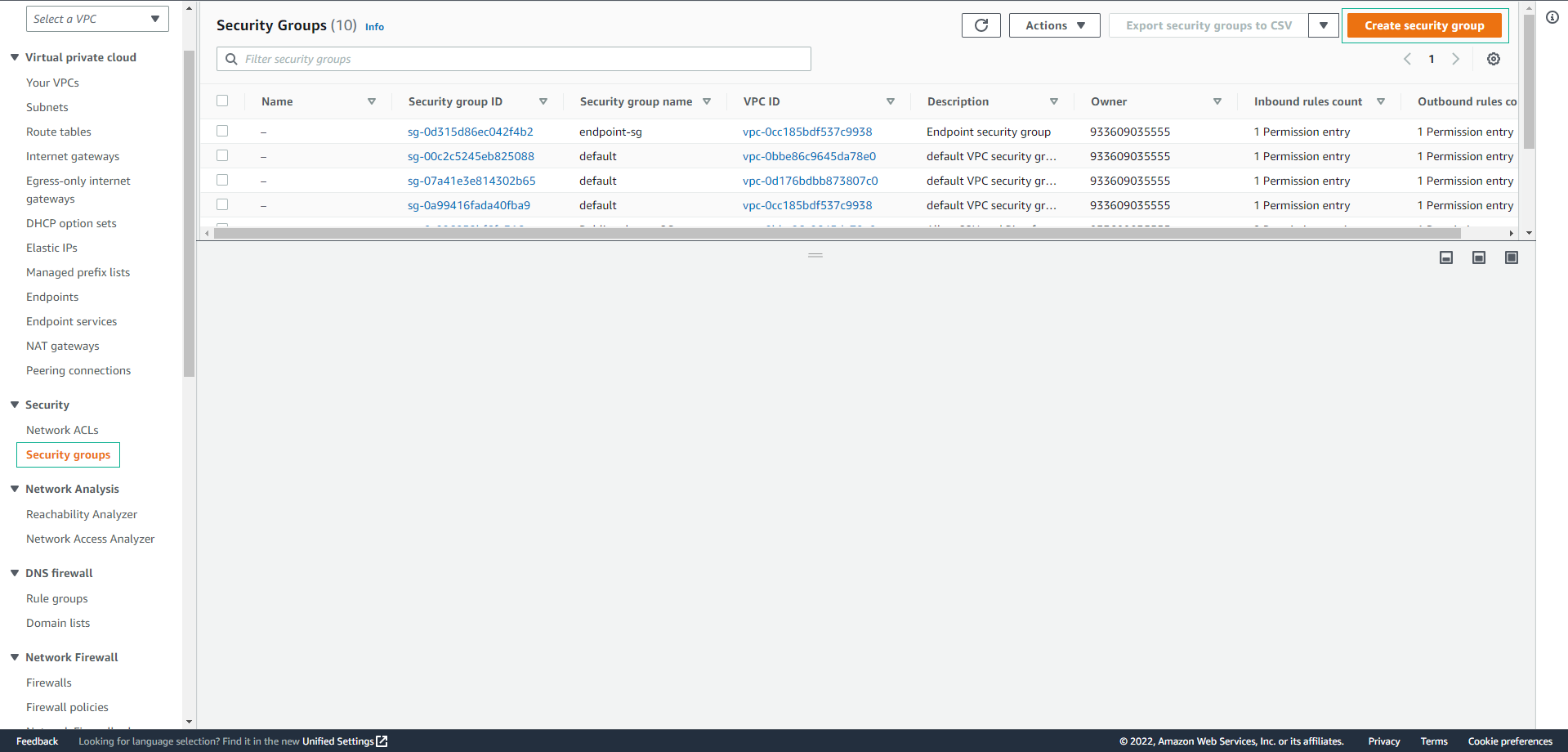

- Truy cập vào VPC

- Chọn Security Group

- Chọn Create security group

–

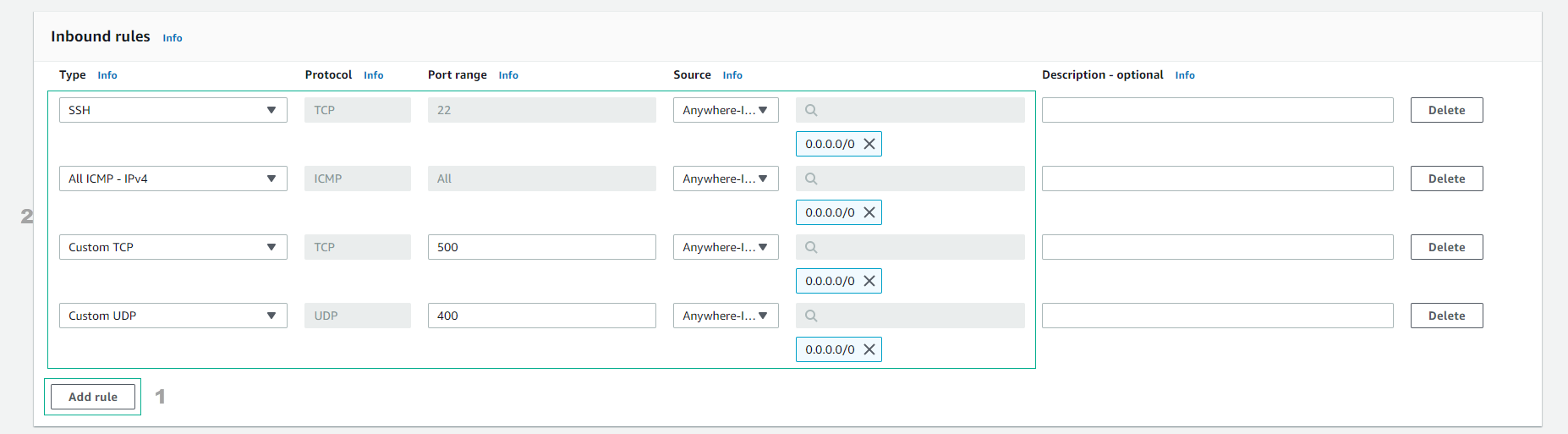

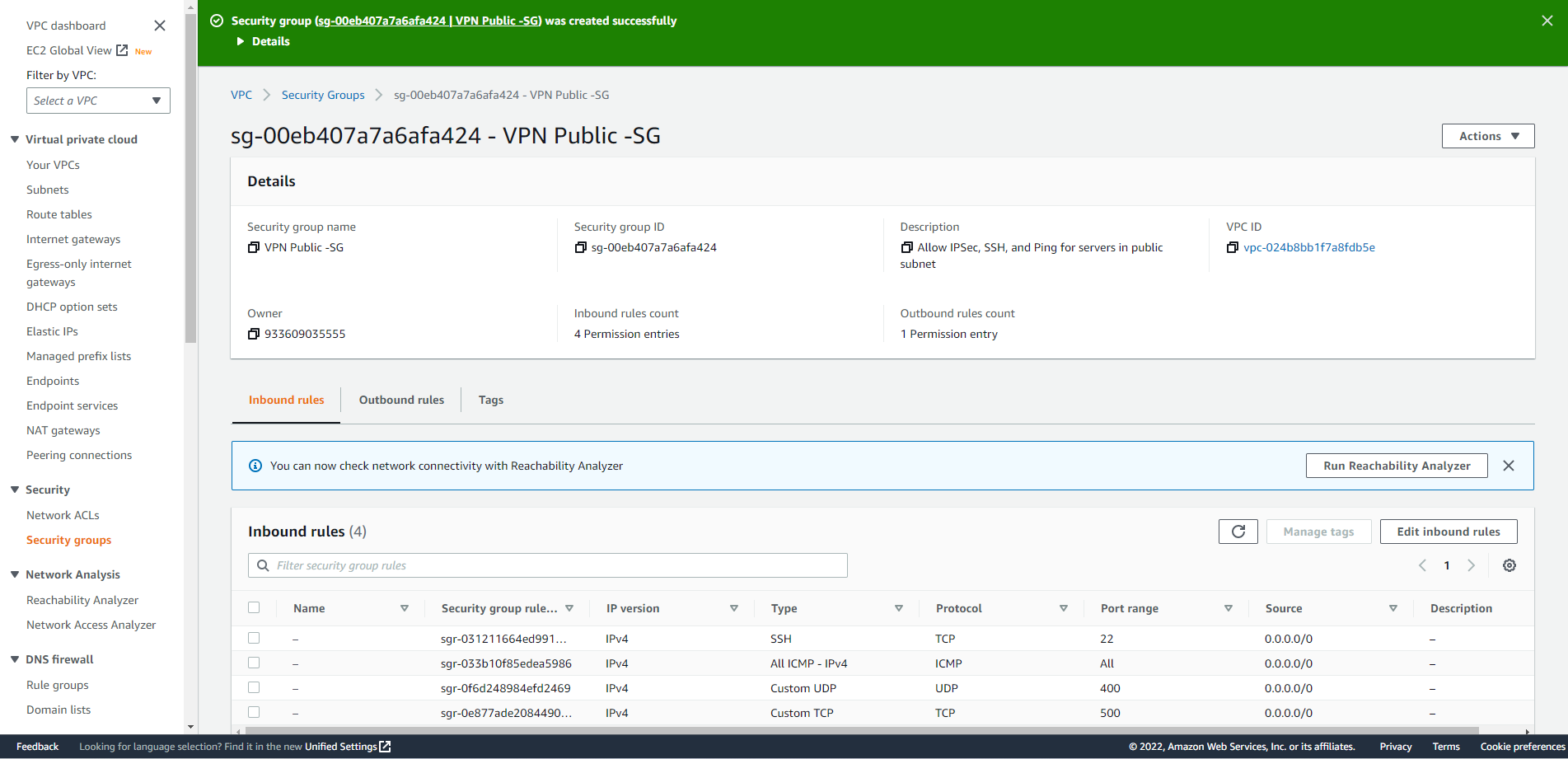

- Trong giao diện Create security group

- Security group name, nhập

VPN Public -SG - Trong phần Description điền Allow IPSec, SSH and Ping for servers in public subnet.

- VPC, chọn ASG VPN vpc

- Security group name, nhập

–

- Tiến hành cấu hình Inbound rules

- Chọn Add rule

- Chọn Type: SSH và Source: My IP. My IP đại diện cho 1 địa chỉ public IPv4 bạn đang sử dụng.

- Click Add rule để thêm 1 rule mới.

- Chọn Type: All ICMP IPv4 và Source: Anywhere. Cho phép ping từ bất kì địa chỉ IP nào.

- Click Add rule để thêm 1 rule mới.

- Chọn Type: Custom UDP , Port:400 và Source : Anywhere.

- Click Add rule để thêm 1 rule mới.

- Chọn Type: Custom TCP , Port:500 và Source : Anywhere

–

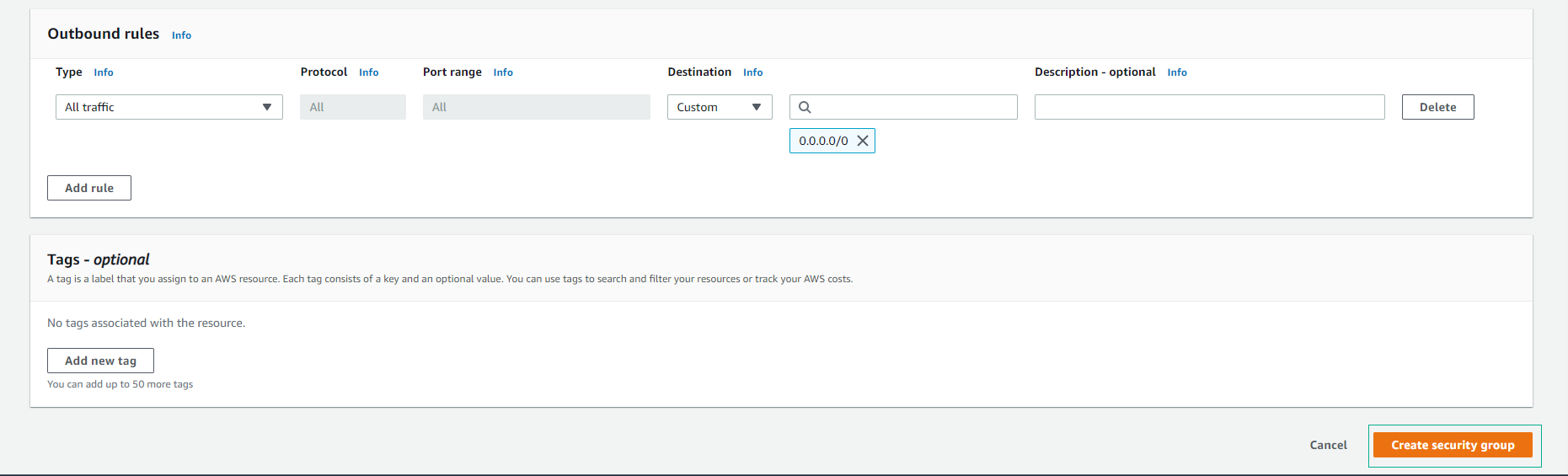

- Kiểm tra Outbound rules và chọn Create security group

–

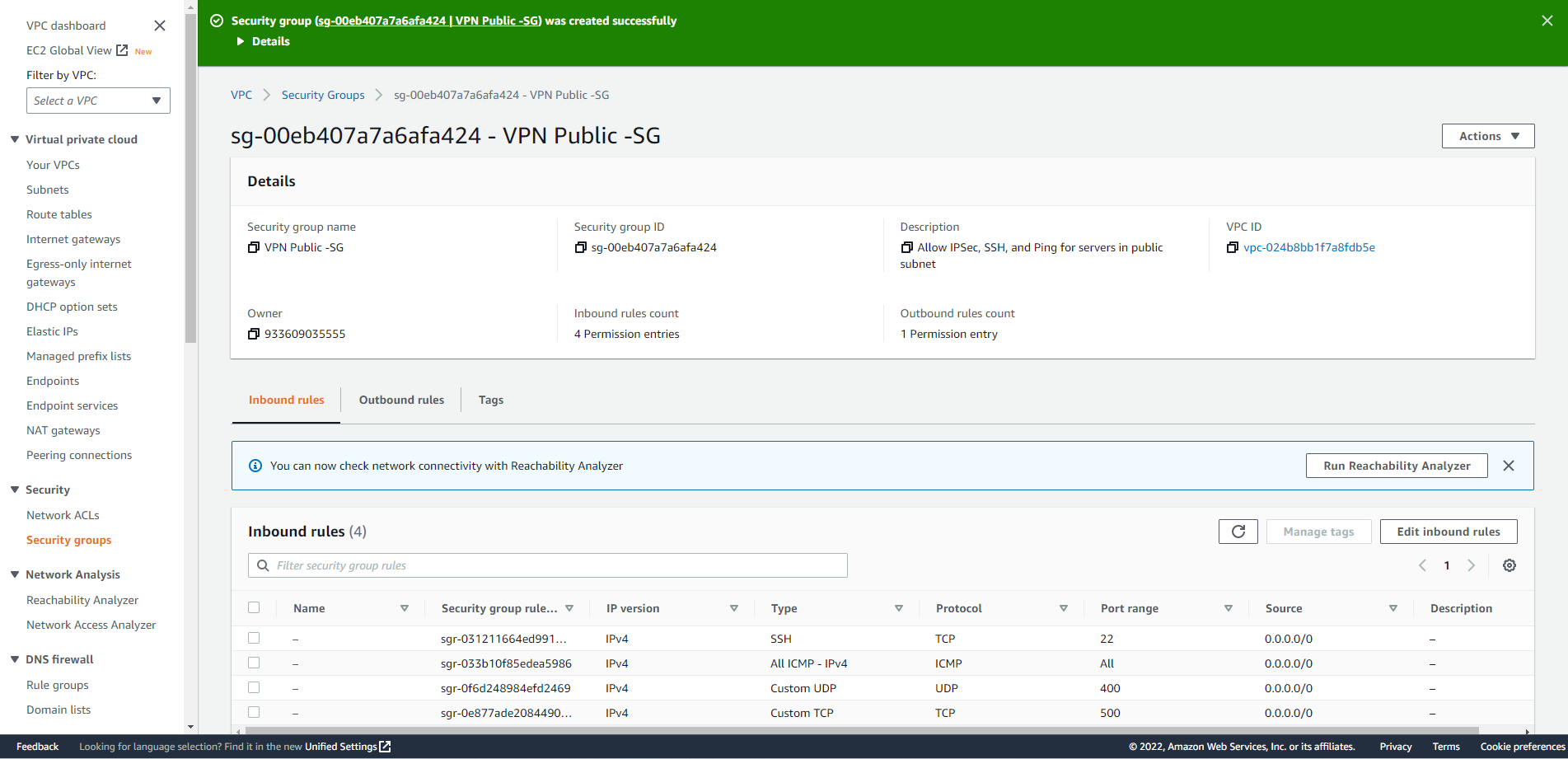

- Hoàn thành tạo VPN Public – SG. Như vậy chúng ta đã tạo được Security Group. Tiếp theo chúng ta sẽ tiến hành tạo máy chủ EC2 đóng vai trò Customer Gateway.

–

–

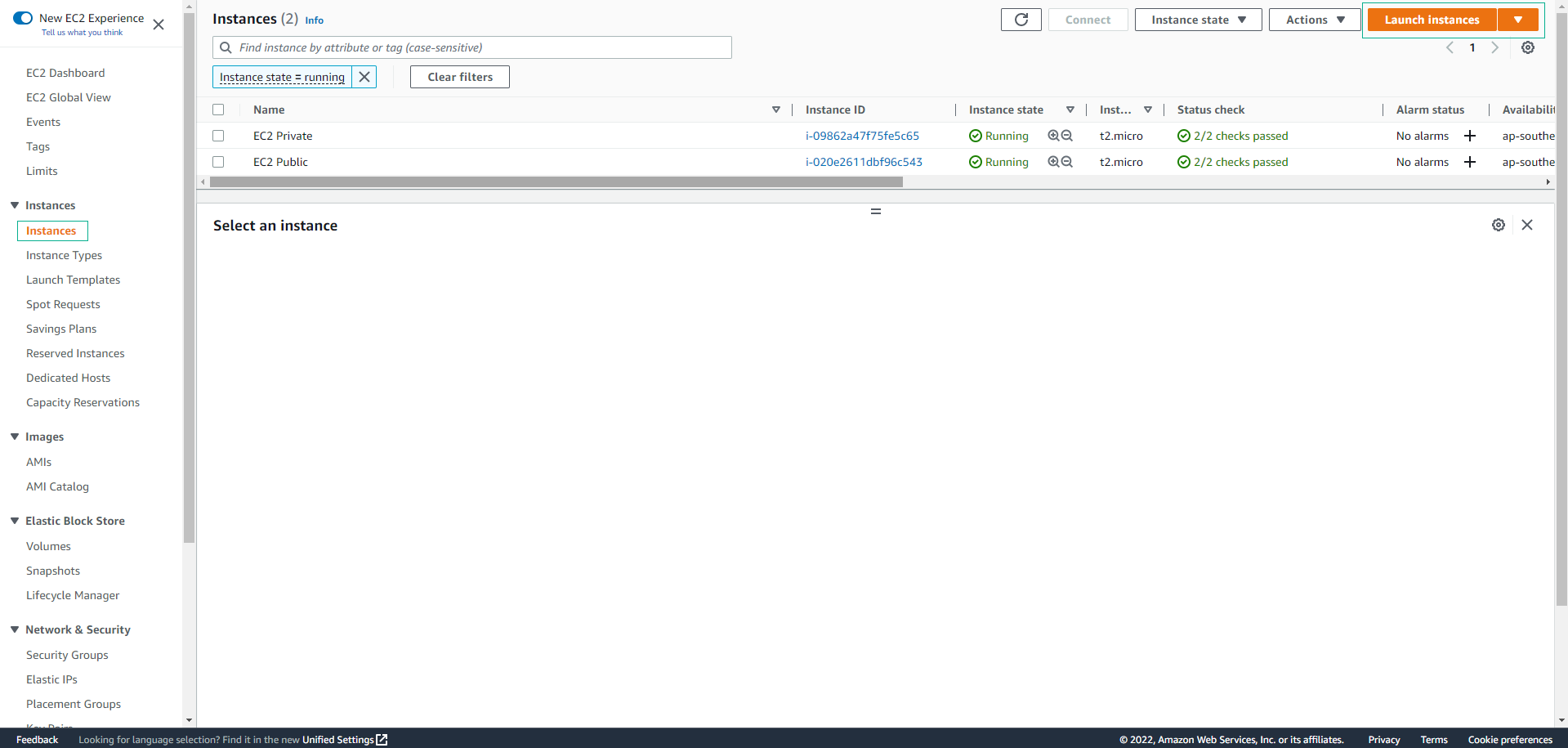

- Truy cập vào EC2

- Chọn Instances

- Chọn Launch instances

–

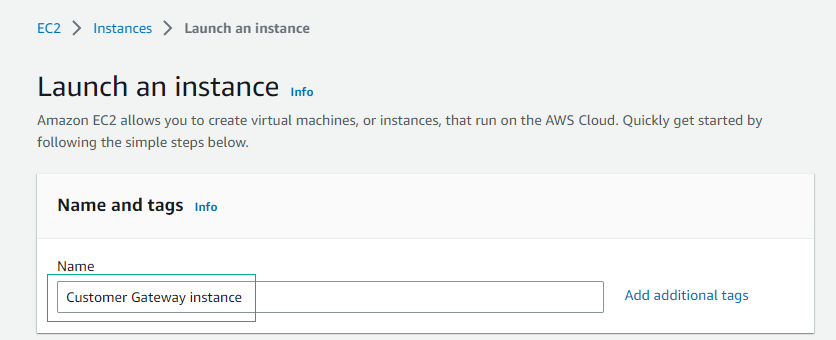

- Trong giao diện Launch instances

- Name, nhập

Customer Gateway instance

- Name, nhập

–

- Thực hiện chọn AMI

- Chọn Quick Start

- Chọn Amazon Linux

- Chọn AMI

–

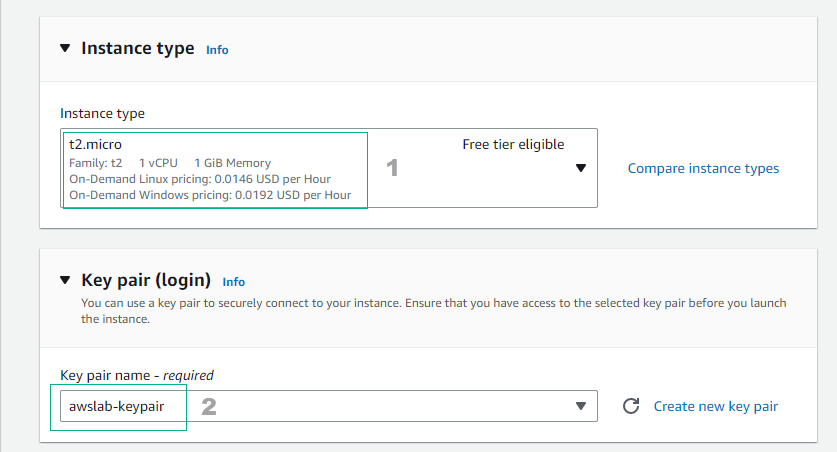

- Phần chọn Instance type và chọn Key pair: aws-keypair(keypair đã tạo chung với các instance)

–

- Thực hiện cấu hình Network

- VPC, chọn ASG VPN vpc

- Subnet, chọn VPN Public

- Auto-assign public IP, chọn Enable

- Firewall, chọn Select existing security group

- Chọn VPN Public – SG

- Kiểm tra lại và chọn Launch instance

–

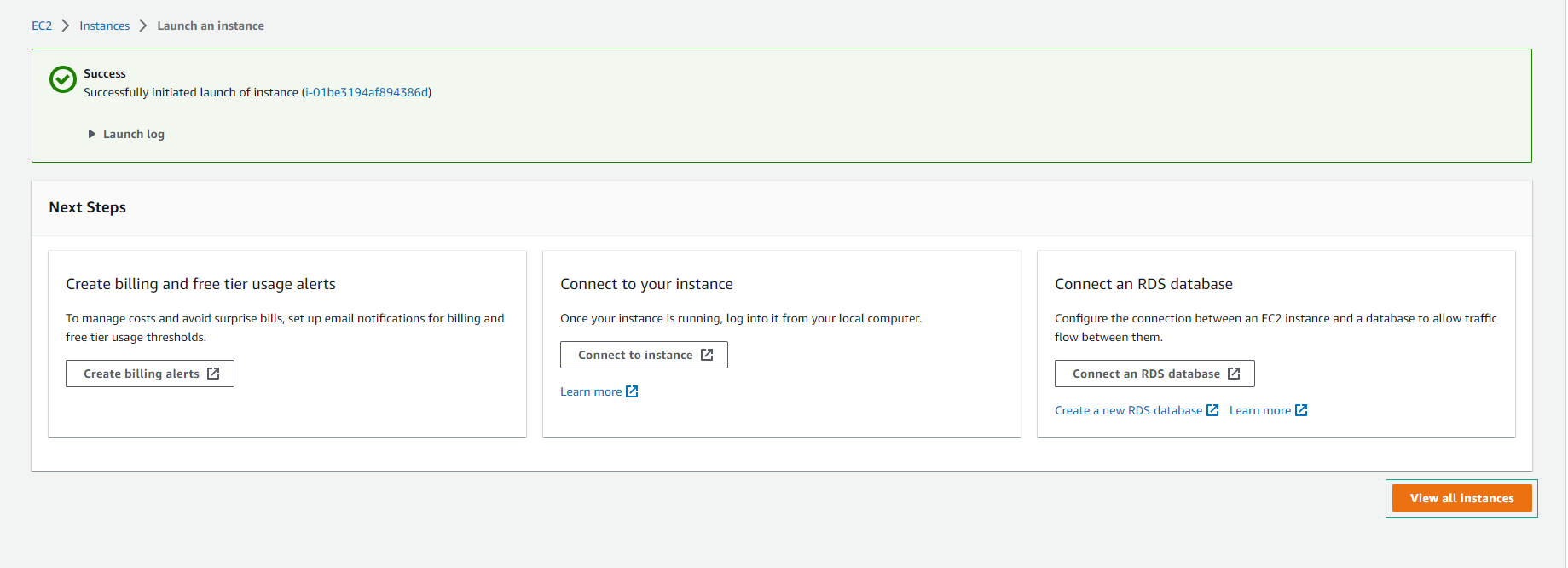

- Hoàn tất tạo EC2 instance

- Chọn View all instances

–

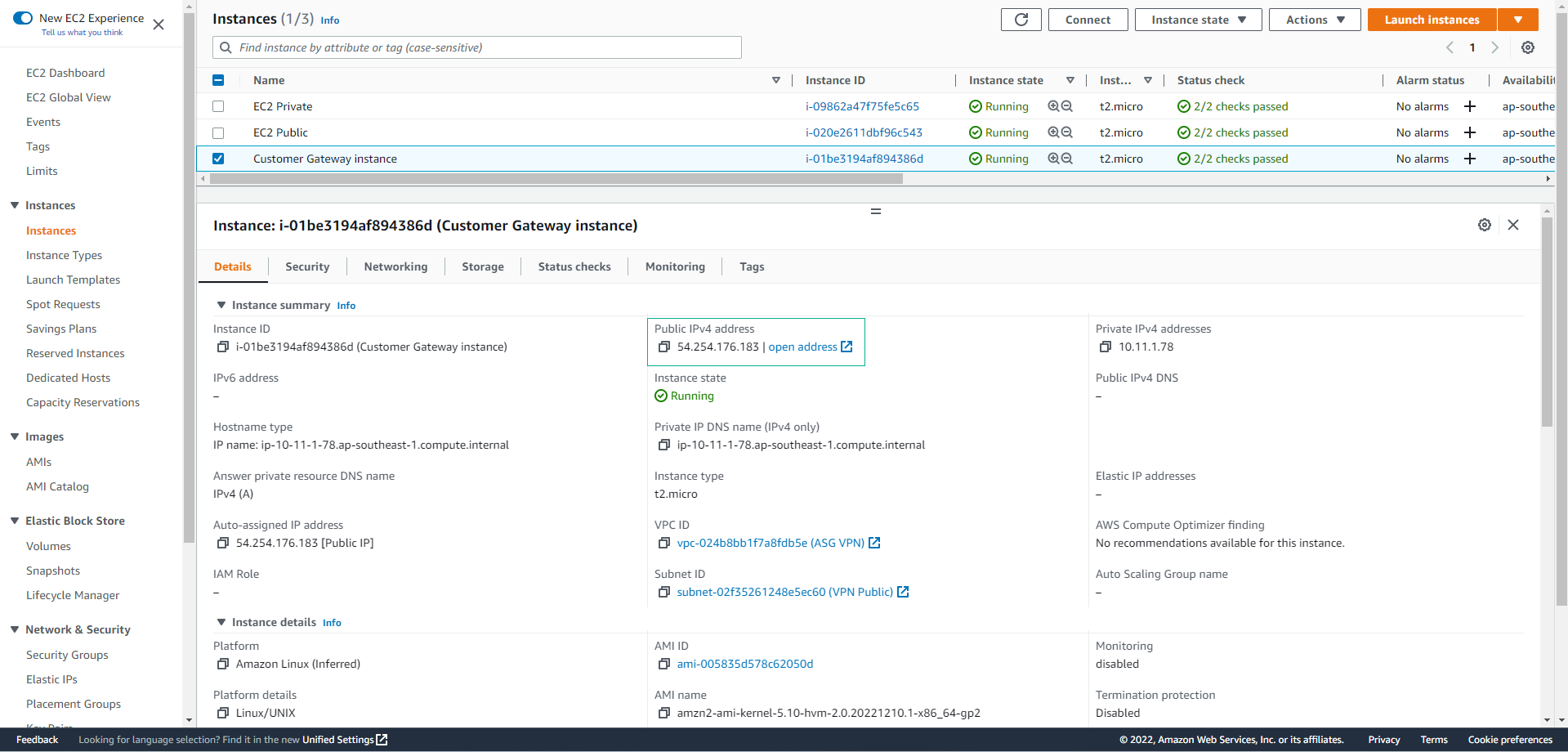

- Xem chi tiết Customer Gateway instance

–

Vina Aspire là công ty tư vấn, cung cấp các giải pháp, dịch vụ CNTT, An ninh mạng, bảo mật & an toàn thông tin tại Việt Nam. Đội ngũ của Vina Aspire gồm những chuyên gia, cộng tác viên giỏi, có trình độ, kinh nghiệm và uy tín cùng các nhà đầu tư, đối tác lớn trong và ngoài nước chung tay xây dựng.

Các Doanh nghiệp, tổ chức có nhu cầu liên hệ Công ty Vina Aspire theo thông tin sau:

Email: info@vina-aspire.com | Website: www.vina-aspire.com

Tel: +84 9024 17606 | Fax: +84 28 3535 0668

![]()

Vina Aspire – Vững bảo mật, trọn niềm tin