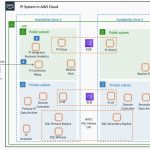

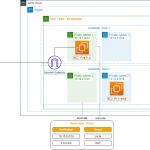

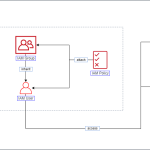

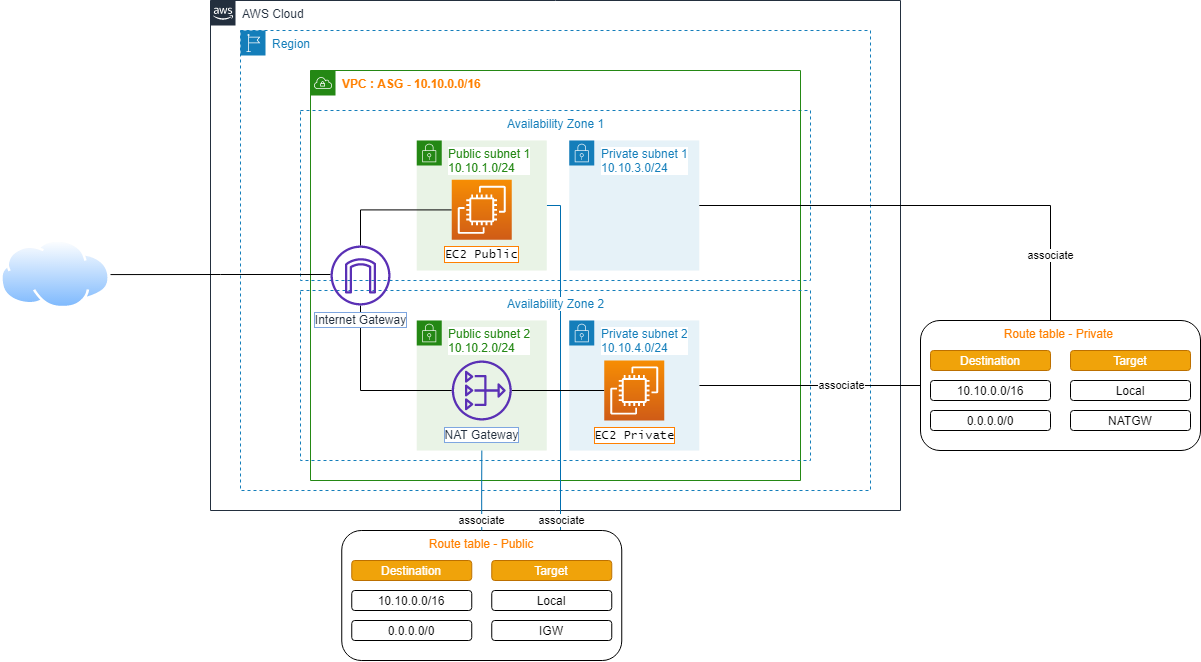

Trong bài viết này, chúng ta sẽ thử xây dựng một mô hình theo sơ đồ bên dưới:

–

Nội dung

- Tạo VPC

- Tạo Subnet

- Tạo Internet Gateway

- Tạo Route Table

- Tạo Security Group

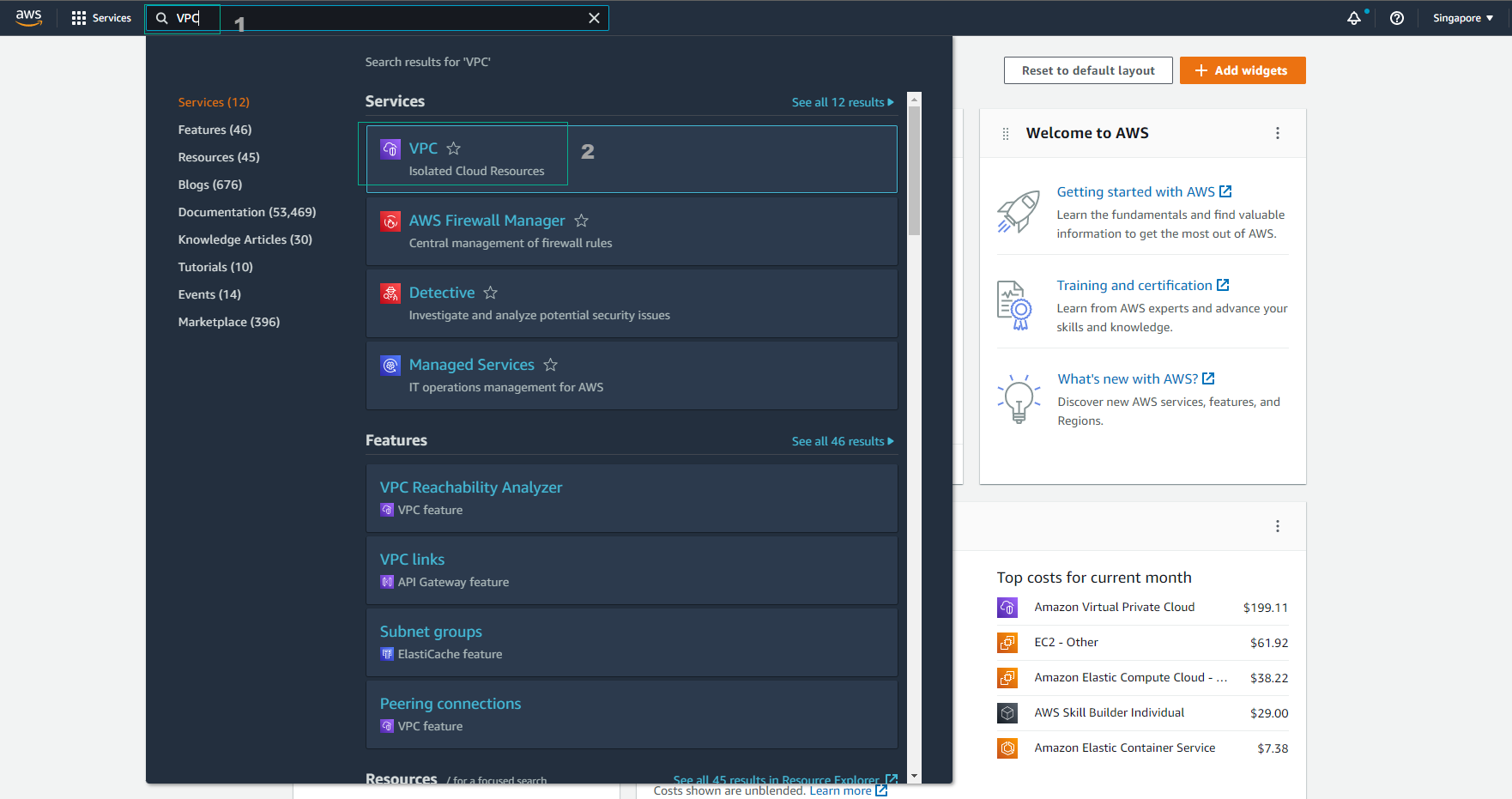

- Truy cập giao diện AWS Management Console

- Tìm VPC

- Chọn VPC

–

- Trong giao diện VPC

- Chọn Yours VPC

- Chọn Create VPC

–

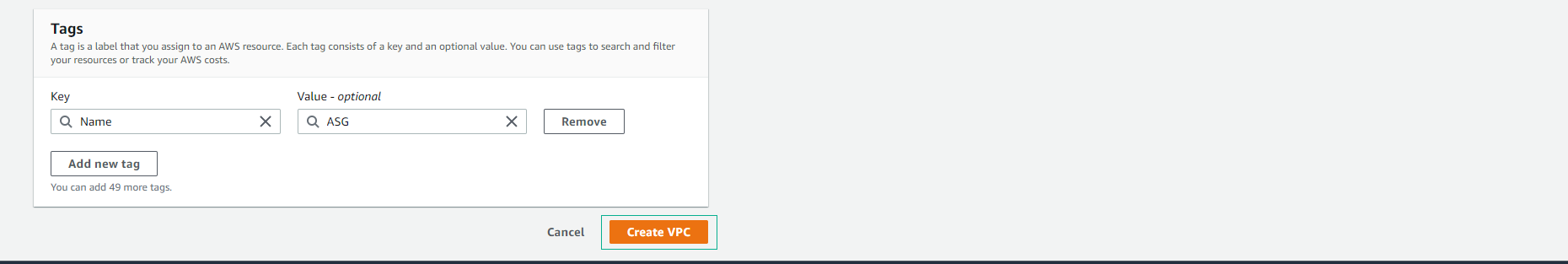

- Tiến hành các bước tạo VPC

- Resource, chọn VPC only

- Name tag, nhập

ASG - IPv4 CIDR, nhập

10.10.0.0/16

–

Lưu ý: Phần cấu hình Tennacy chúng ta sẽ để ở cơ chế mặc định. Nếu chúng ta chuyển sang Dedicated sẽ có một số EC2 Instance type không phù hợp và sẽ không tạo được trong VPC với tennacy mode là Dedicate

- Chọn Create VPC

- Hoàn thành tạo VPC

–

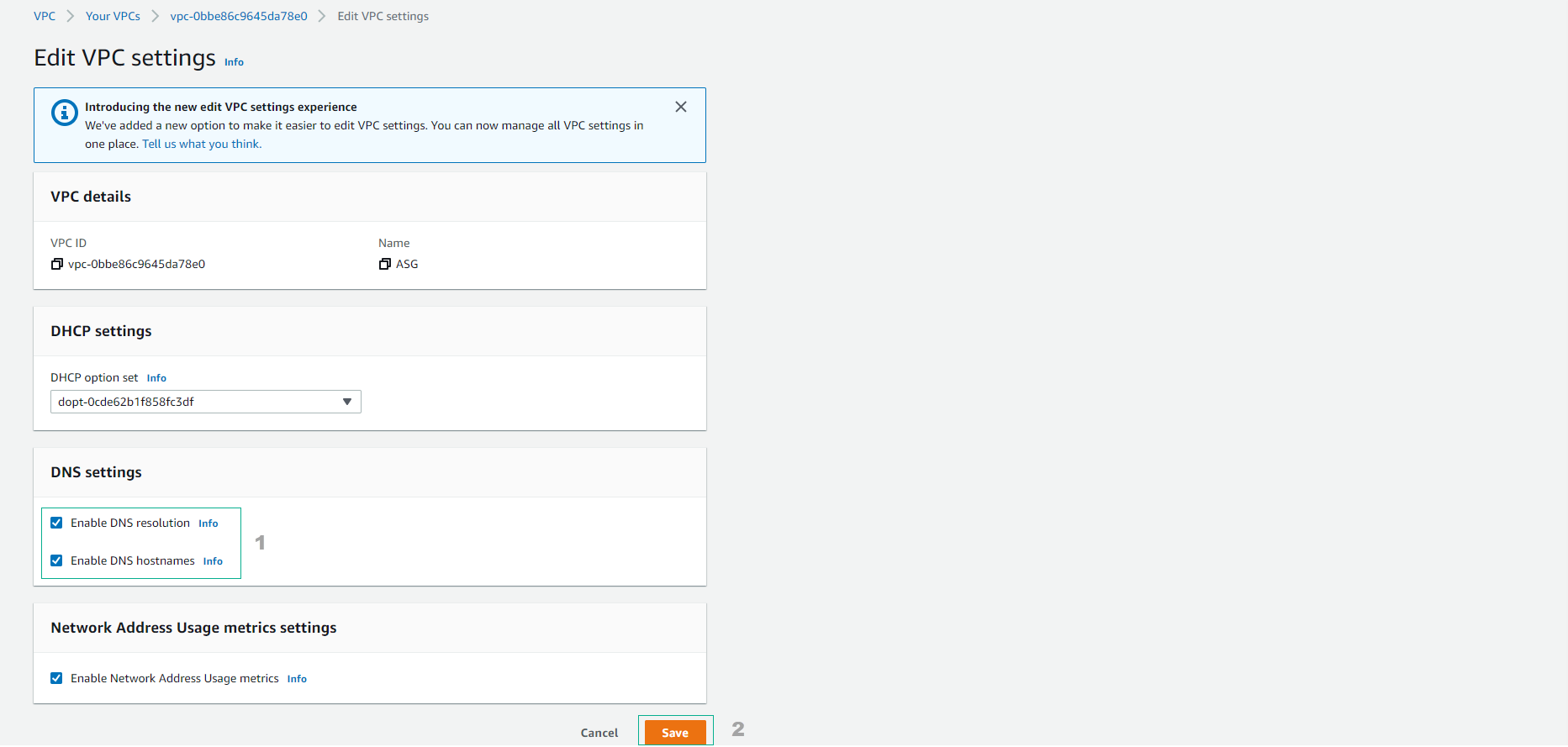

- Xem chi tiết VPC vừa tạo. Kiểm nếu chưa Enable DNS resolution and DNS Hostname

- Vào Edit VPC setting

- Chọn DNS setting

- Chọn và Save.

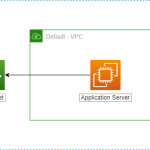

Tạo Subnet

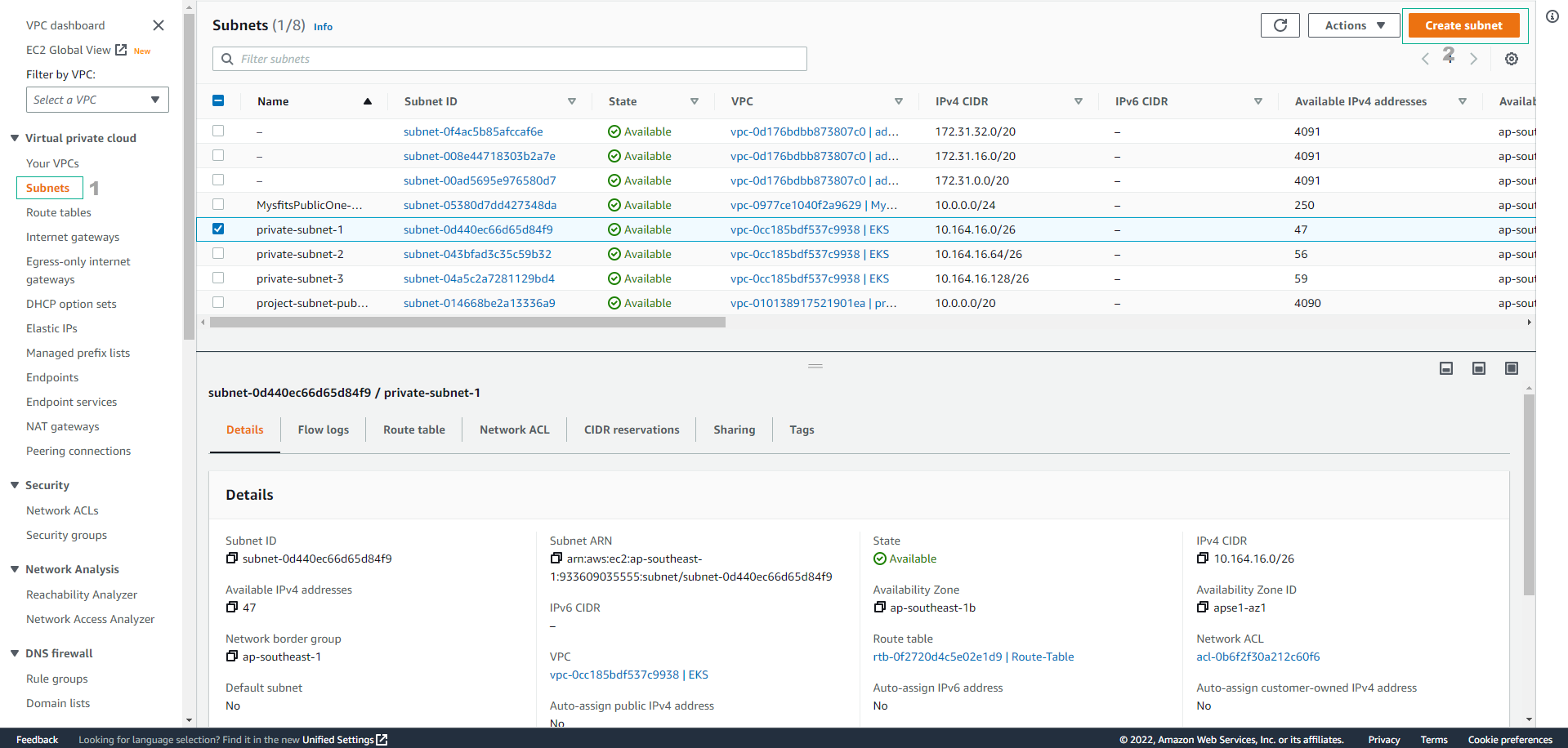

- Trong giao diện VPC

- Chọn Subnets

- Chọn Create subnet

–

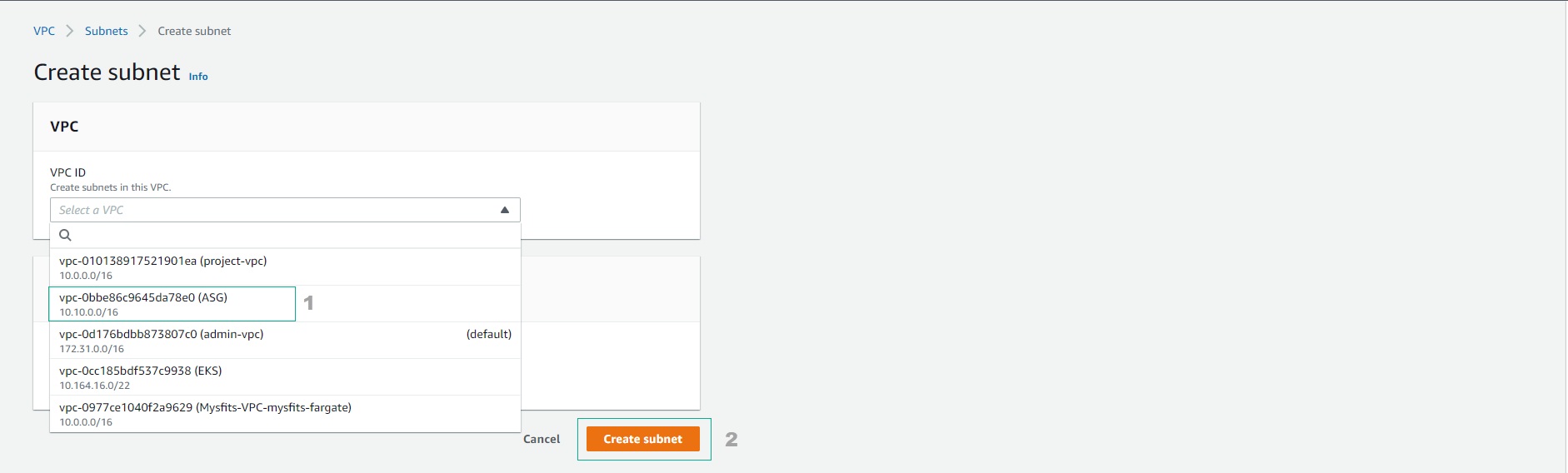

- Trong giao diện Create subnet

- Chọn ASG VPC

–

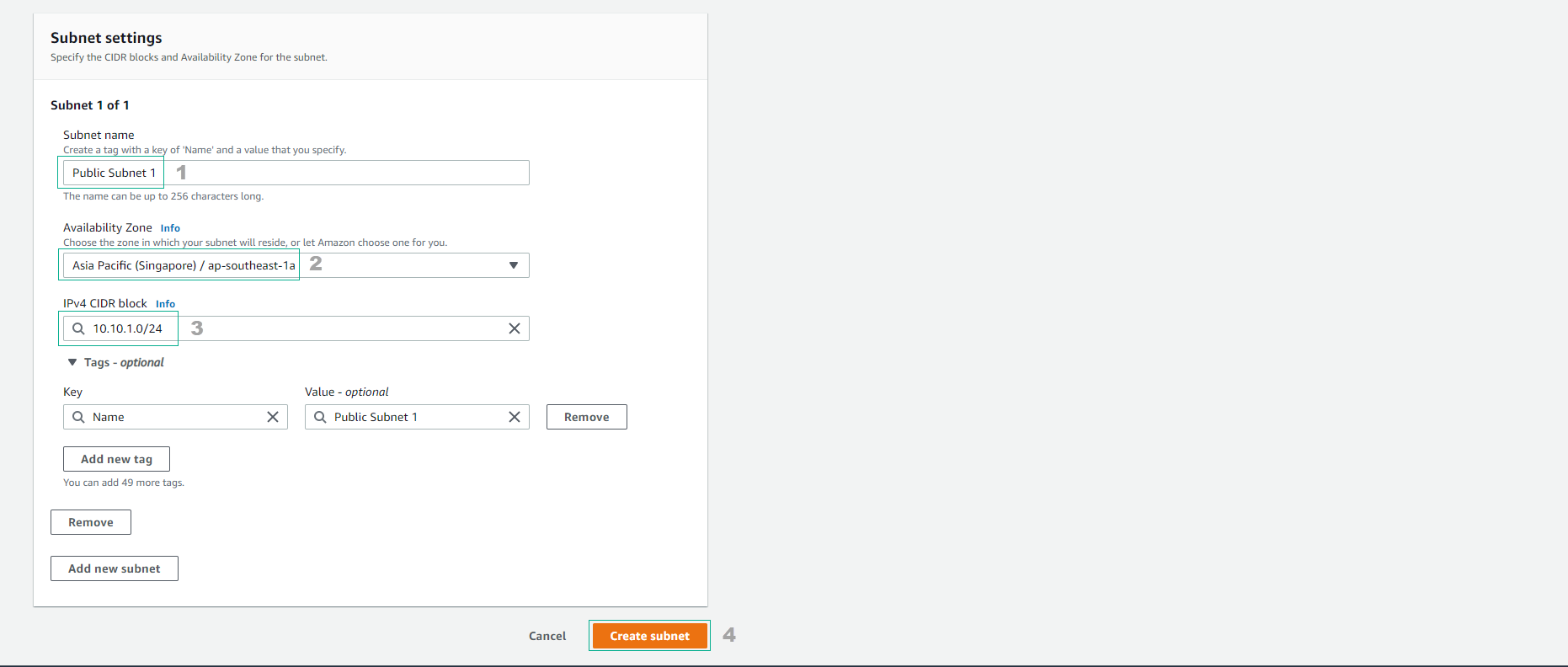

- Thực hiện subnet settings

- Subnet name, nhập

Public Subnet 1 - Chọn AZ ap-southeast-1a

- IPv4 CIDR block, nhập

10.10.1.0/24theo kiến trúc mô tả - Chọn Create subnet

- Subnet name, nhập

–

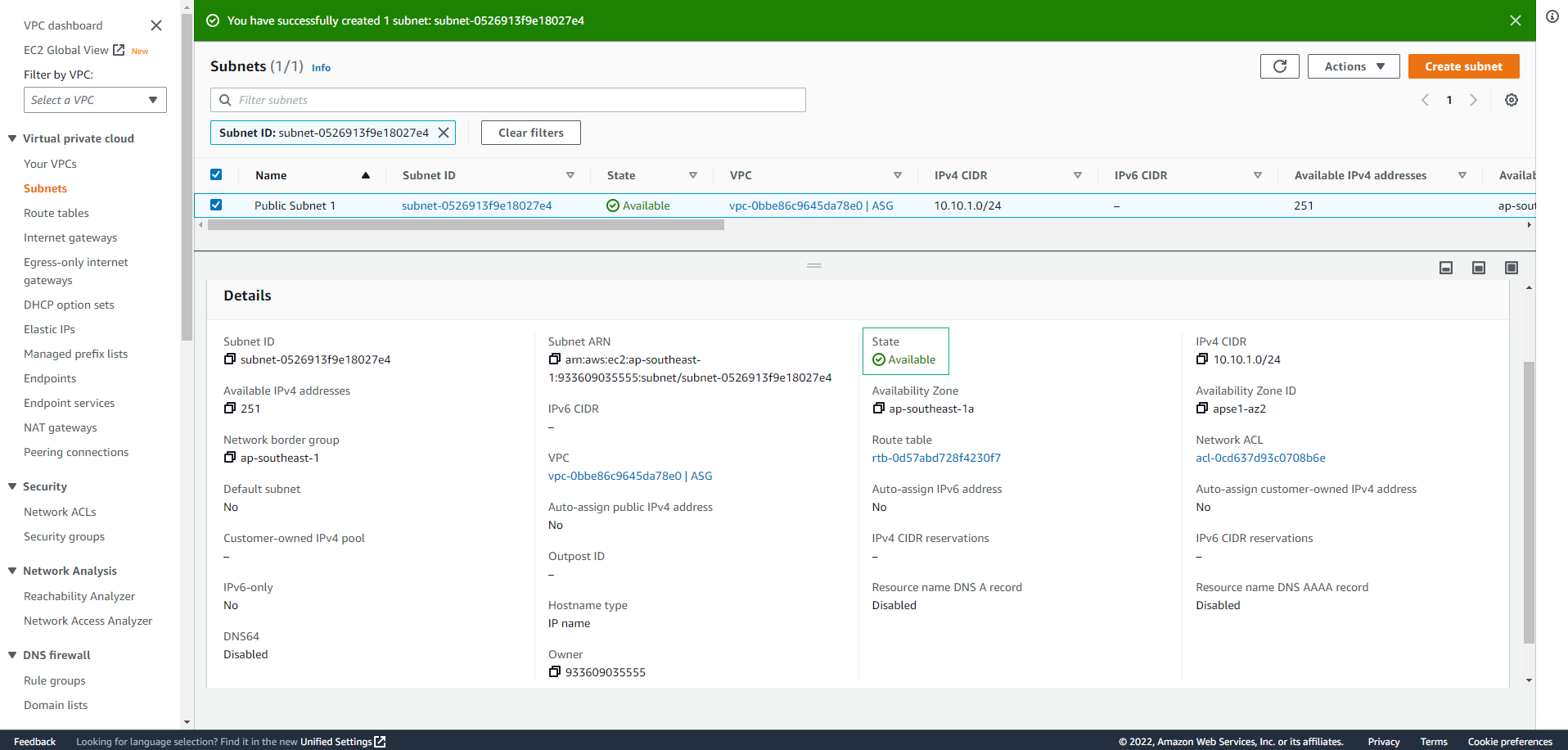

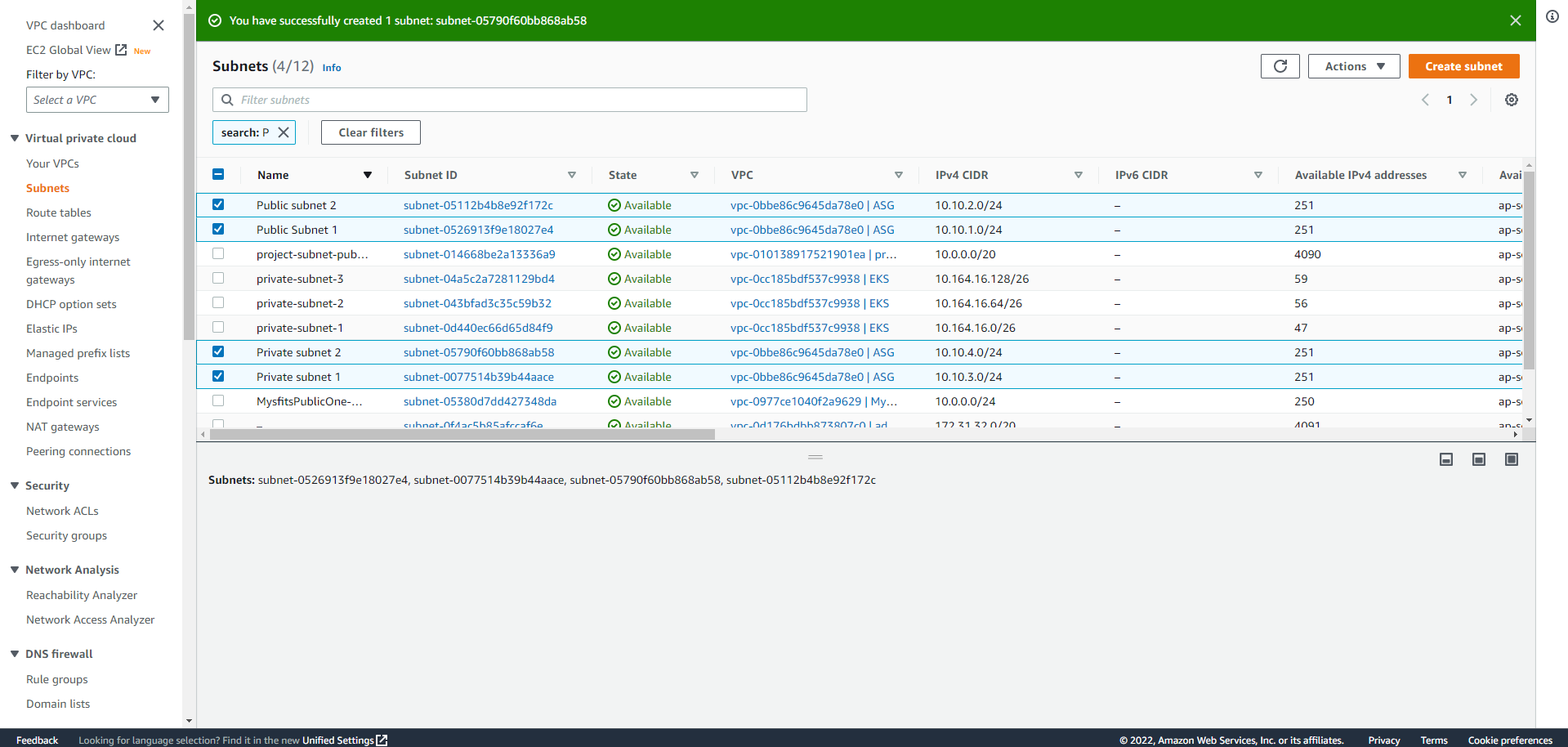

- Hoàn thành tạo subnet

–

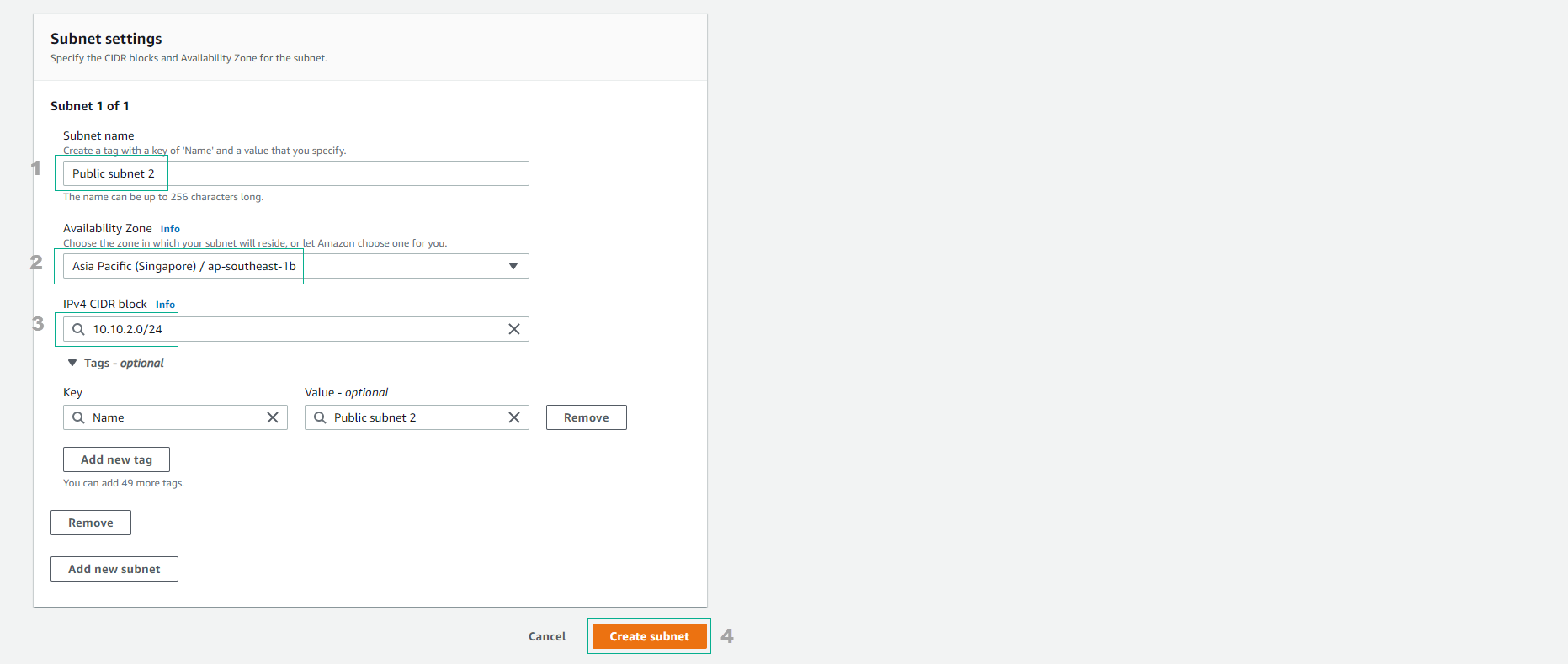

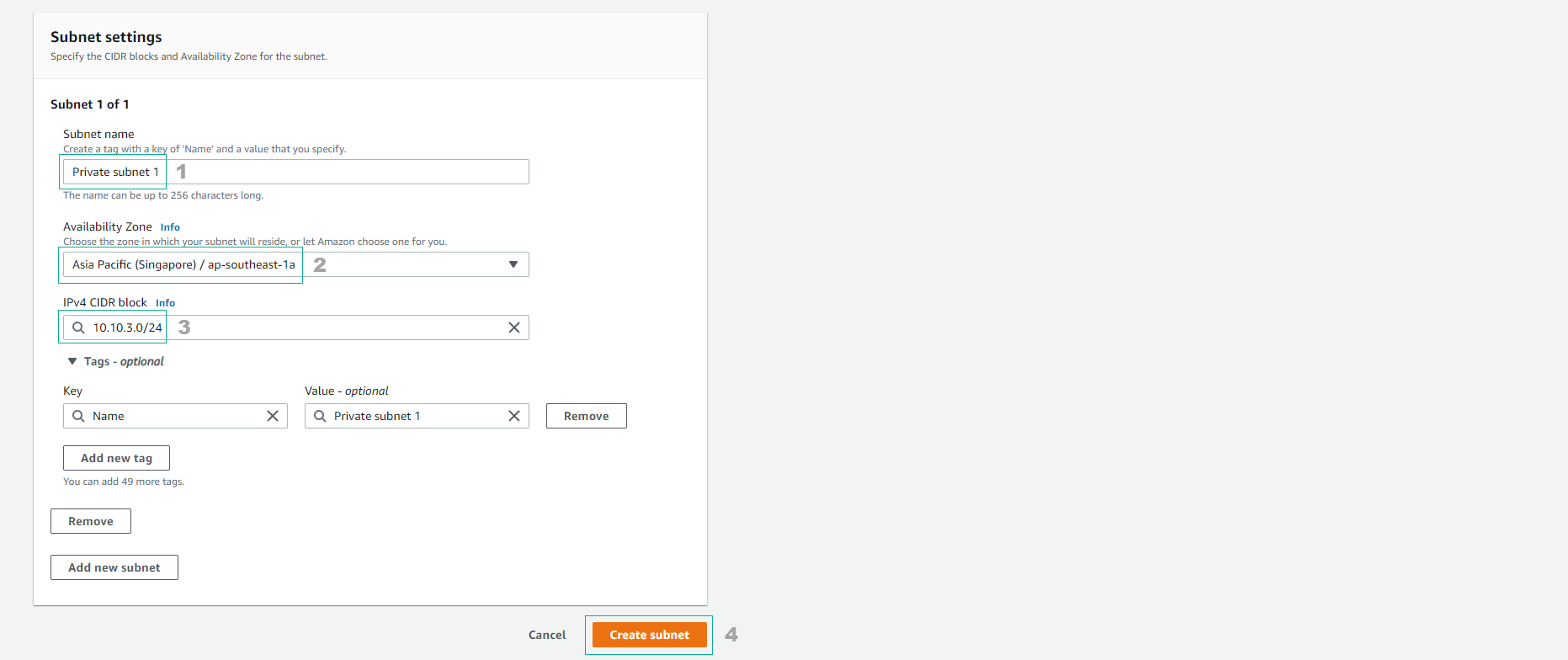

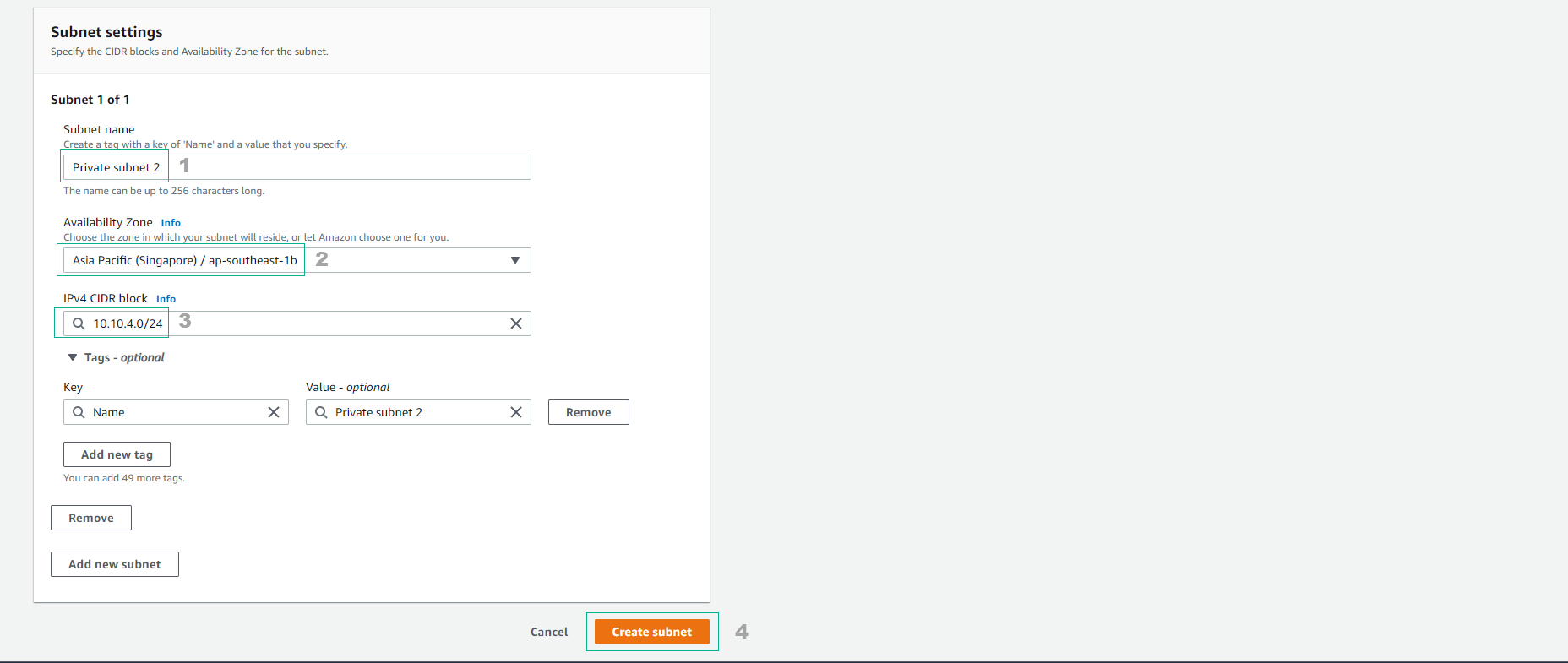

- Thực hiện các bước tương tự tạo thêm các subnet

- Public subnet 2 với CIDR là 10.10.2.0/24 nằm trong Availability Zone ap-southeast-1b.

–

- Private subnet 1 với CIDR là 10.10.3.0/24 nằm trong Availability Zone ap-southeast-1a.

–

- Private subnet 2 với CIDR là 10.10.4.0/24 nằm trong Availability Zone ap-southeast-1b

–

Tip: Bạn có thể thấy có 2 cột là Availability Zone và Availability Zone ID. Để tránh việc tài nguyên EC2 được sử dụng không đồng đều, (chúng ta thường có xu hướng dùng AZ a để chạy primary và AZ b để stand by chẳng hạn) nên AWS sẽ gán ngẫu nhiên Availability Zone vào Availability Zone ID. Chúng ta có thể hiểu rằng Availability Zone là 1 dạng alias , còn Availability Zone ID mới chính là yếu tố định danh. Ví dụ ở hình trên Availability Zone ap-southeast-1a được gán Availability Zone ID là apse1-az2. Ở một AWS account khác , Availability Zone ap-southeast-1a có thể có Availability Zone ID là apse1-az1.

–

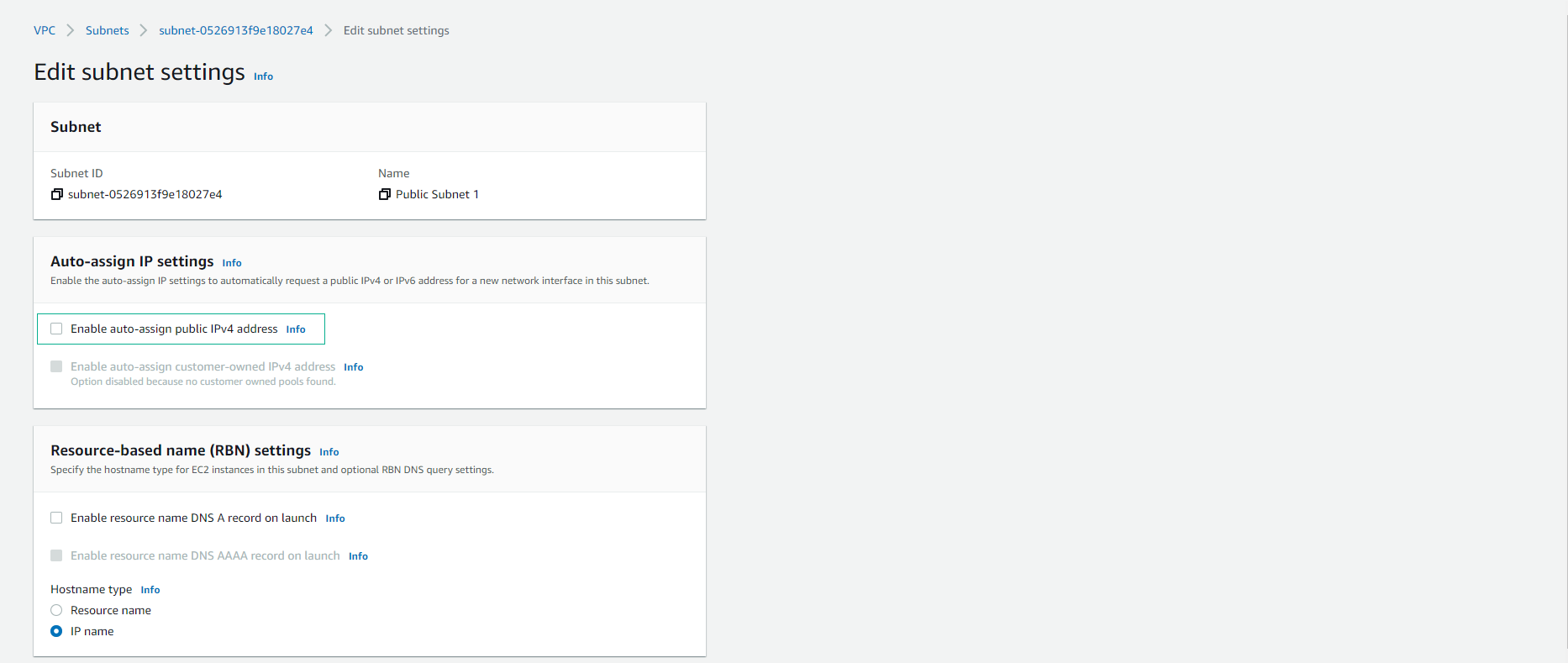

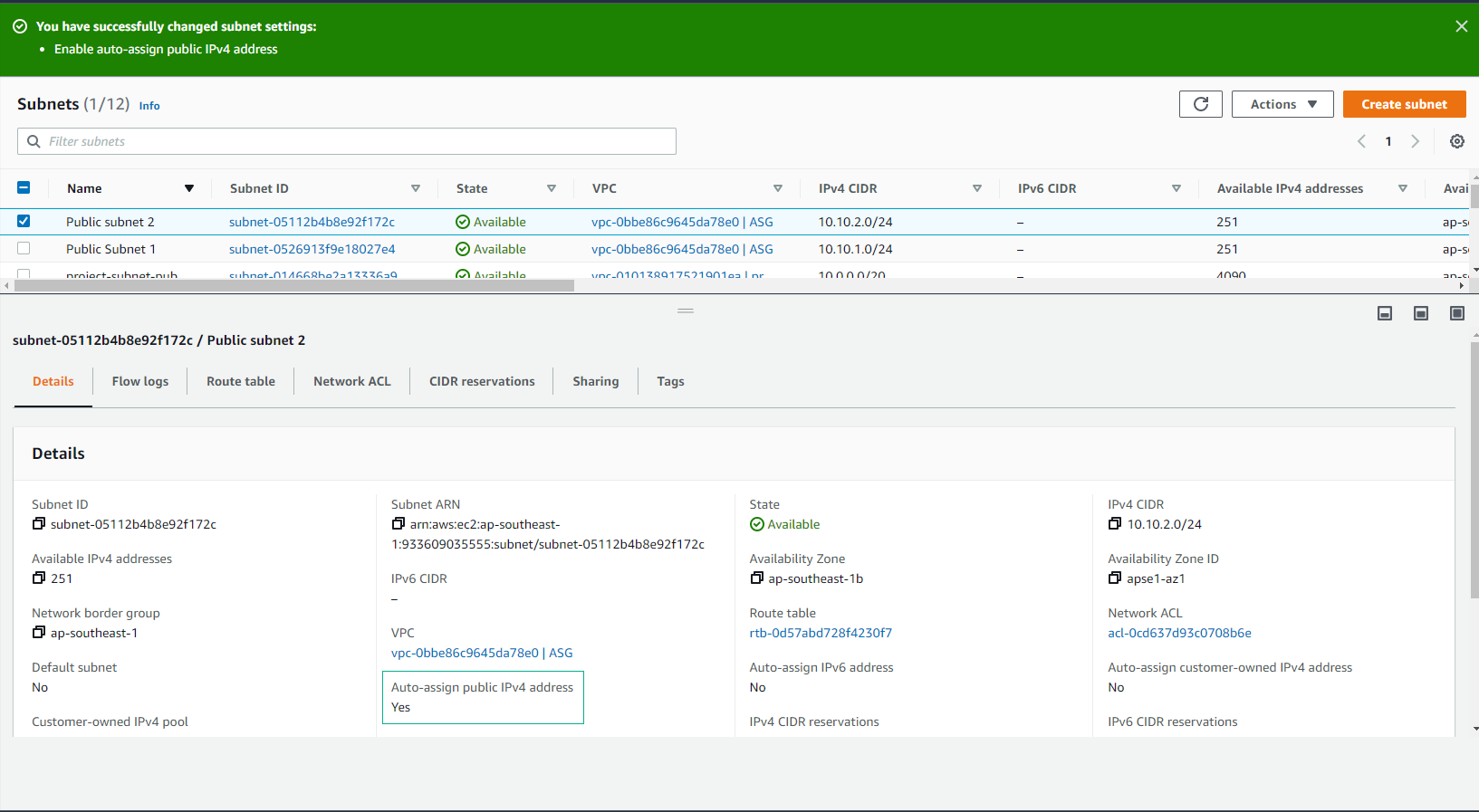

Cho phép tự động cấp phát public ip address cho 2 public subnet

Tip: Một điểm đáng chú ý nữa là các subnet về cơ bản đều giống nhau, thông qua cấu hình route table và cấp phát public IP address mà chúng ta mới phân chia ra Public và Private Subnet.

- Trong giao diện VPC

- Chọn Subnets

- Chọn Public Subnet 1

- Chọn Actions

- Chọn Edit subnet settings

–

- Trong mục Auto-assign IP settings

- Chọn Enable auto-assign publi IPv4 address

- Chọn Save

–

- Sau đó thực hiện tương tự với Public subnet 2.

–

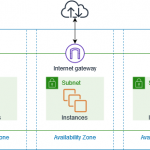

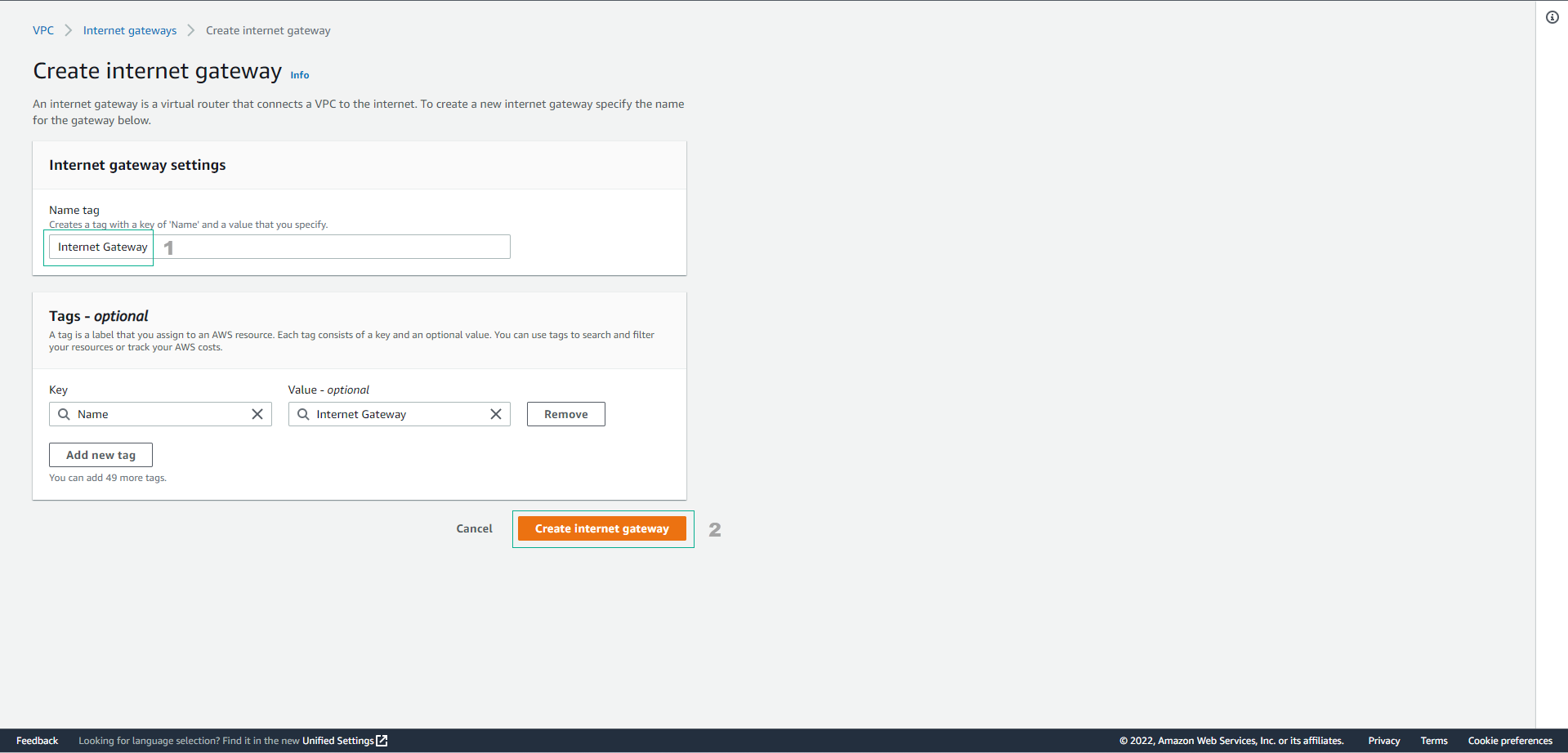

Tạo Internet Gateway

- Trong giao diện VPC

- Chọn Internet Gateways

- Chọn Create internet gateway

–

- Thực hiện cấu hình

- Name tag, nhập

Internet Gateway - Chọn Create internet gateway

- Name tag, nhập

–

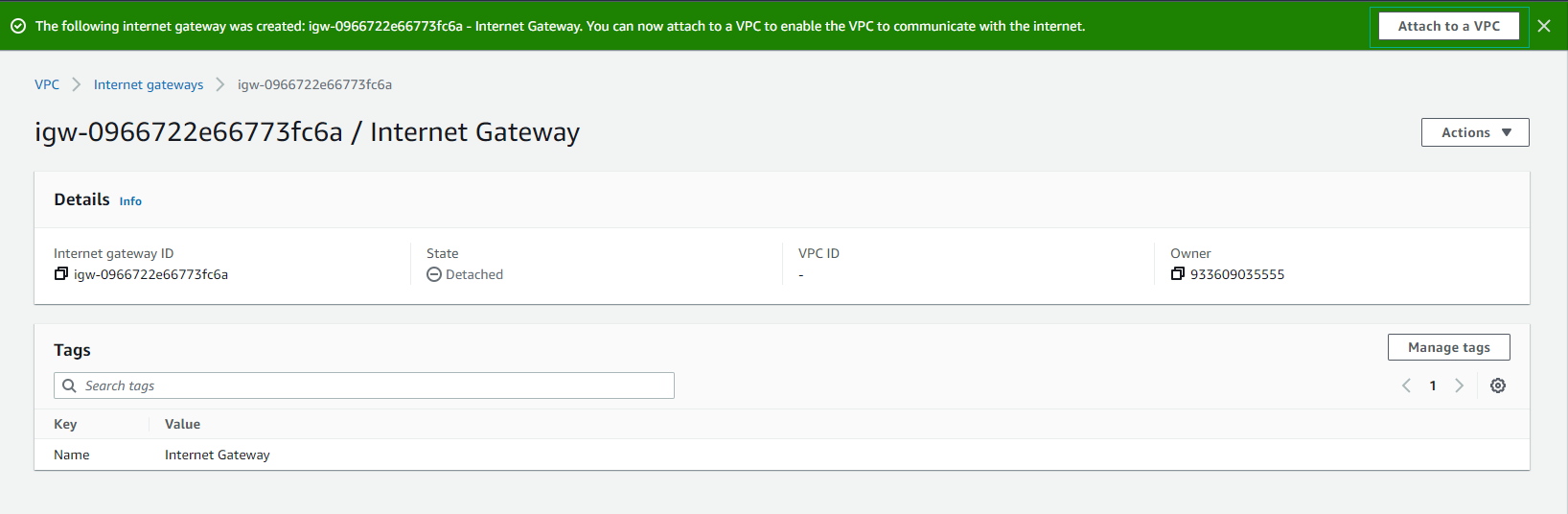

- Hoàn thành tạo Internet Gateway

–

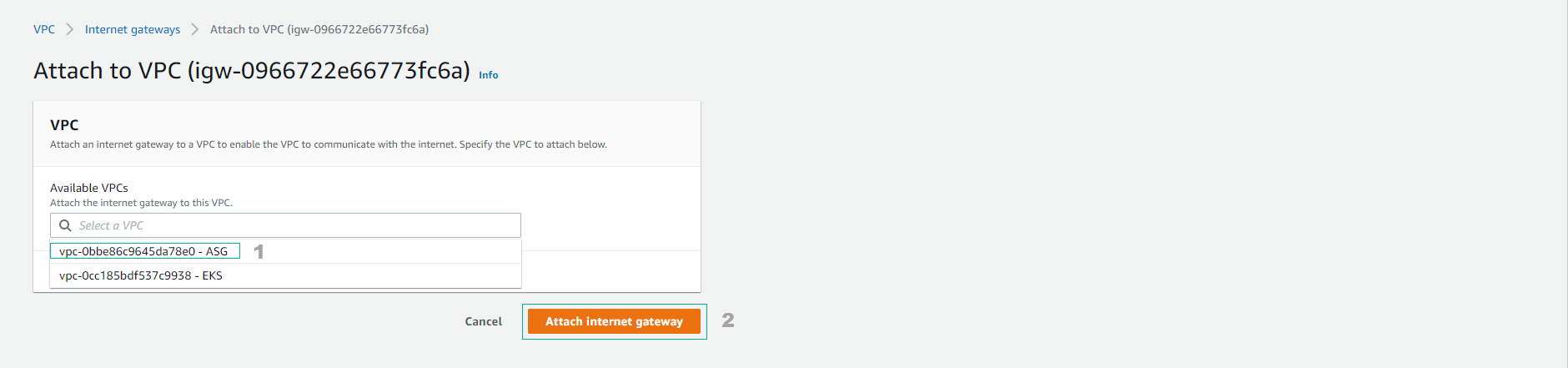

- Thực hiện Attach VPC

- Chọn Actions

- Chọn Attach to VPC

- Chọn ASG, VPC ID sẽ được tự động điền.

- Chọn Attach intermet gateway

–

- Khi attach thành công State internet gateway sẽ chuyển sang Attached

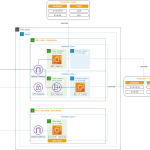

Tạo Route Table định tuyến đi ra ngoài Internet thông qua Internet Gateway

- Trong giao diện VPC

- Chọn Route Tables

- Chọn Create route table

–

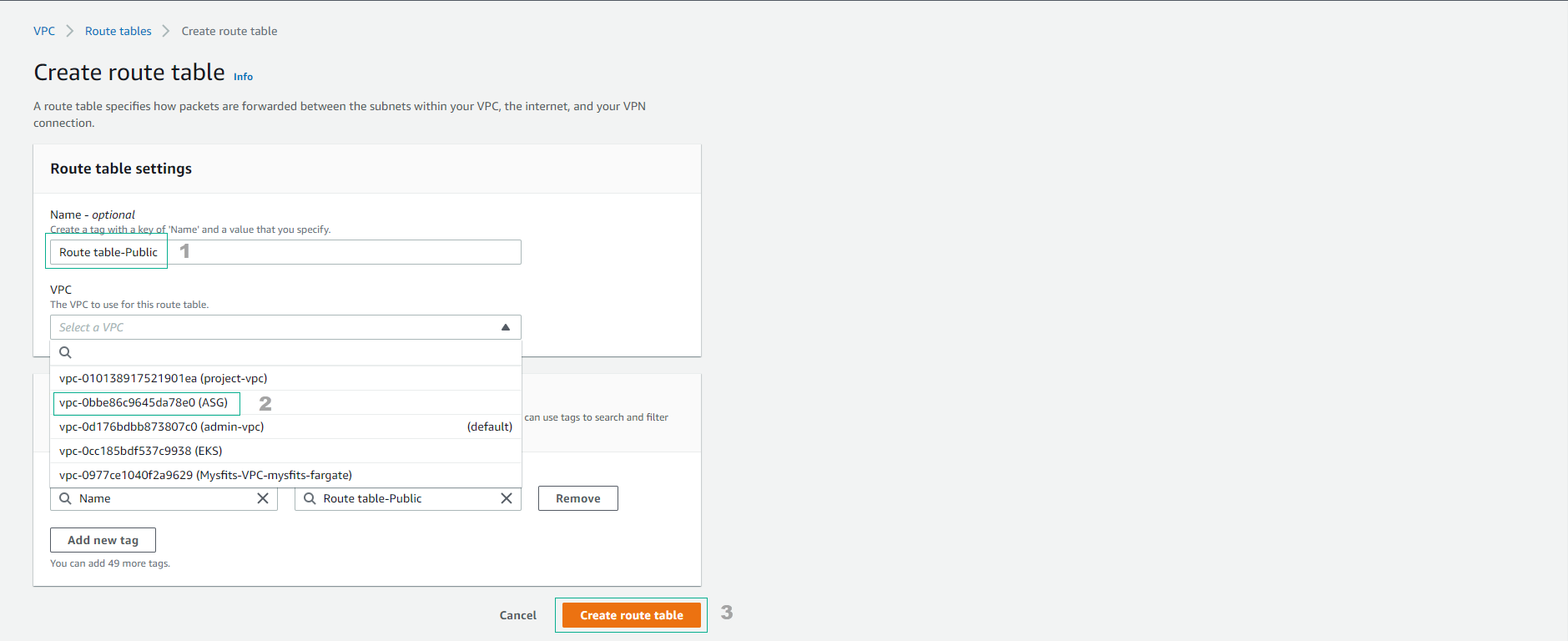

- Tiến hành cấu hình Route table

- Name, nhập

Route table-Public - VPC, chọn ASG VPC. VPC id sẽ được tự động điền vào.

- Chọn Create route table

- Name, nhập

–

- Hoàn thành tạo Route table

–

- Thực hiện Edit route

- Chọn Actions

- Chọn Edit routes

–

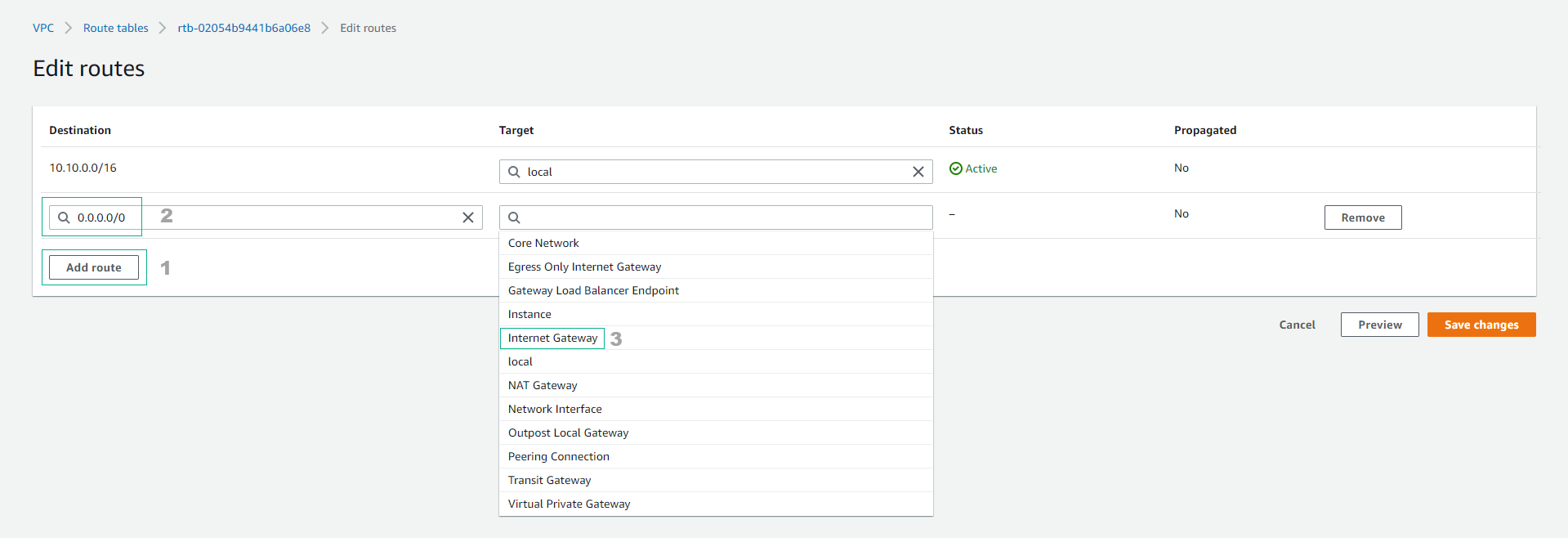

- Trong giao diện Edit routes

- Chọn Add route

- Điền phần Destination CIDR :

0.0.0.0/0đại diện cho Internet. - Trong phần Target chọn Internet Gateway, sau đó chọn Internet Gateway chúng ta đã tạo. Internet Gateway ID sẽ được tự động điền.

- Chọn Save changes

–

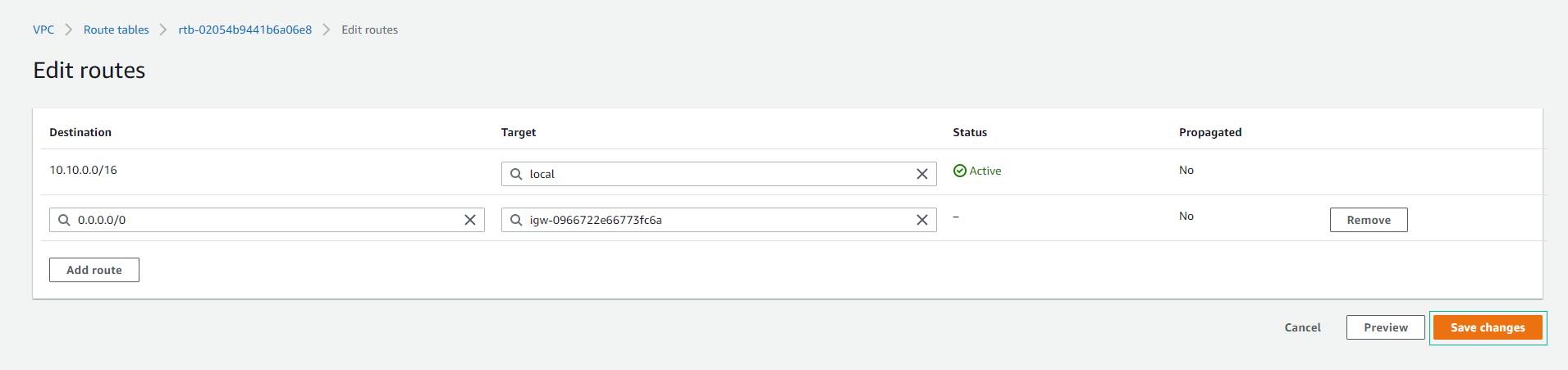

- Hoàn thành và kiểm tra lại Routes

–

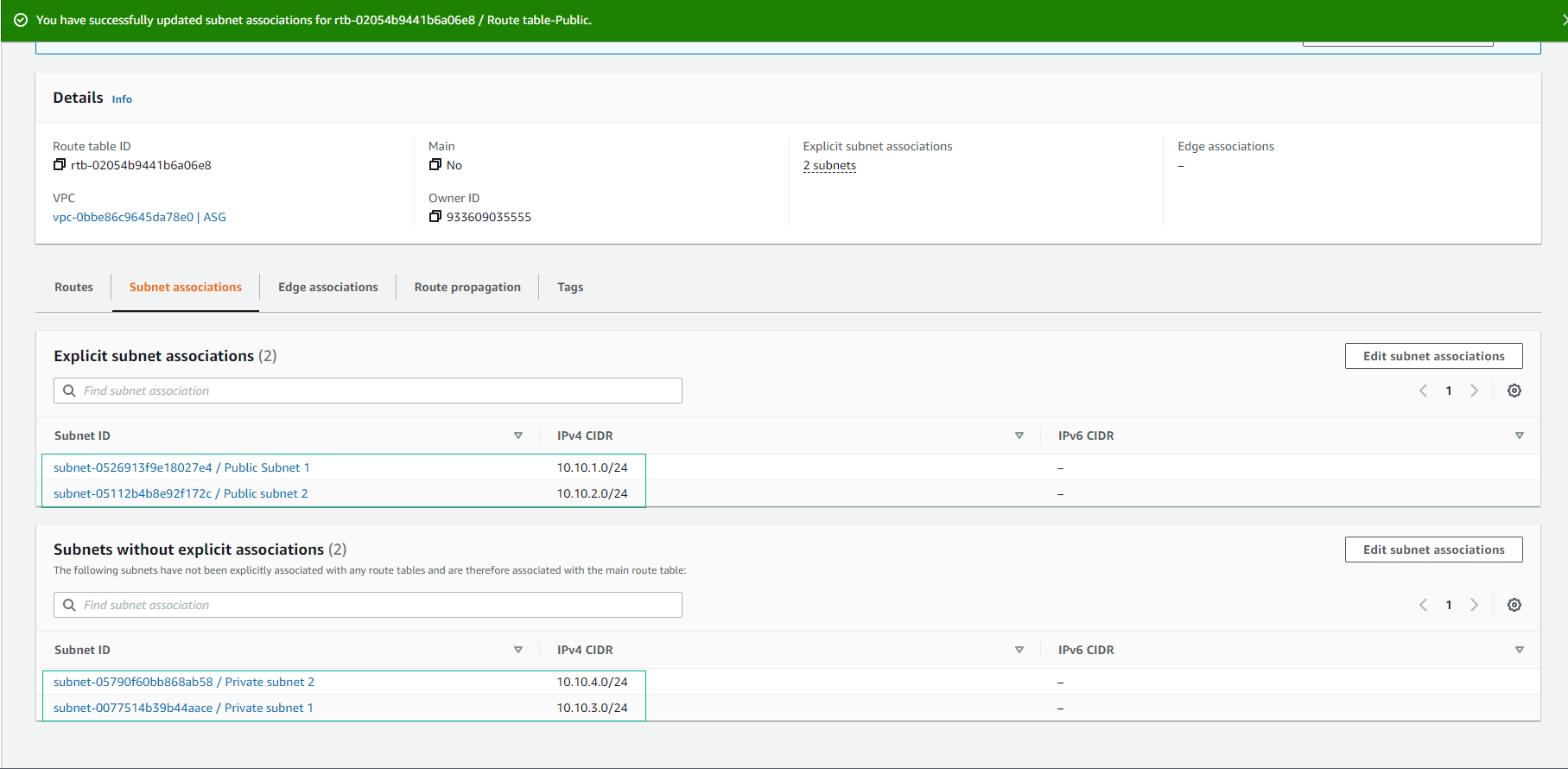

- Đảm bảo Route table – Public đang được chọn.

- Chọn subnet associations

- Chọn Edit subnet associations

–

- Trong bước Edit subnet associations

- Mở rộng cột Subnet ID bằng cách kéo thanh ngăn sang phải.

- Chọn đúng 2 subnet public chúng ta đã tạo.

–

- Chọn Save associations

–

- Hoàn thành và kiểm tra lại Subnet associations

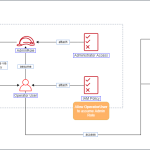

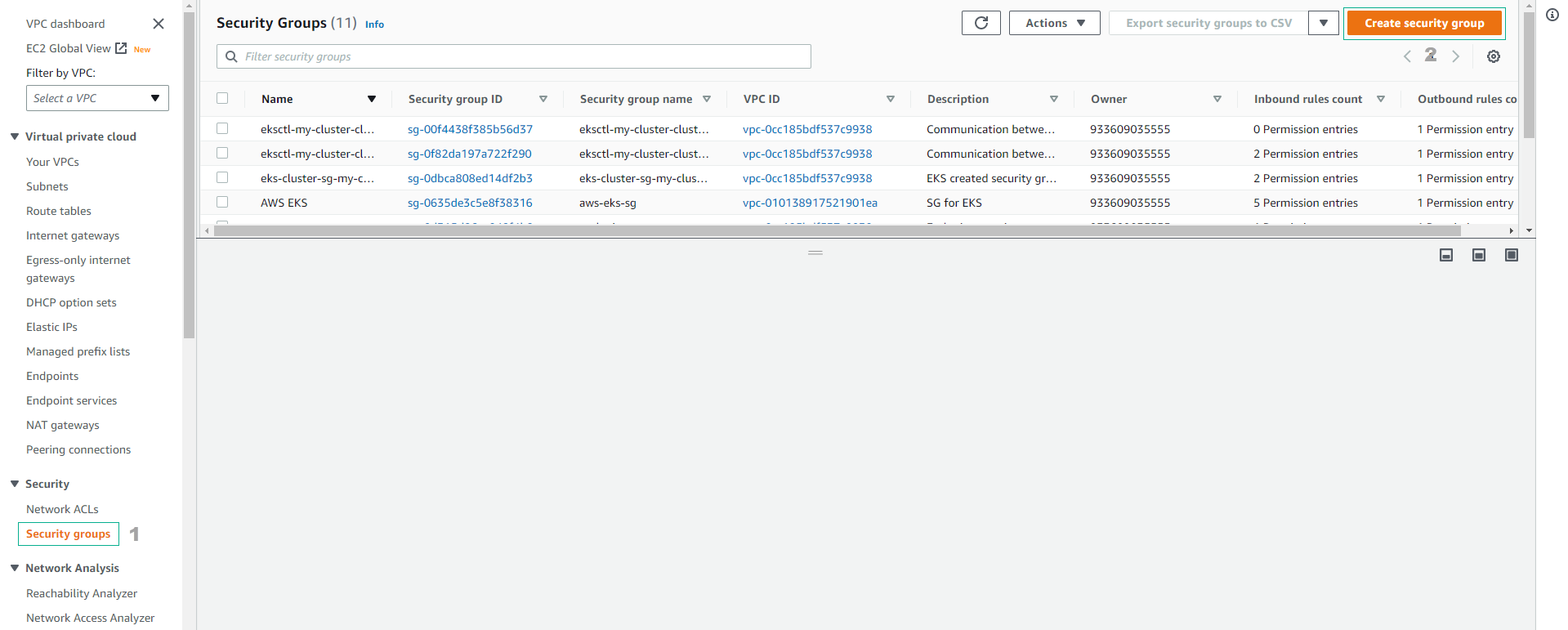

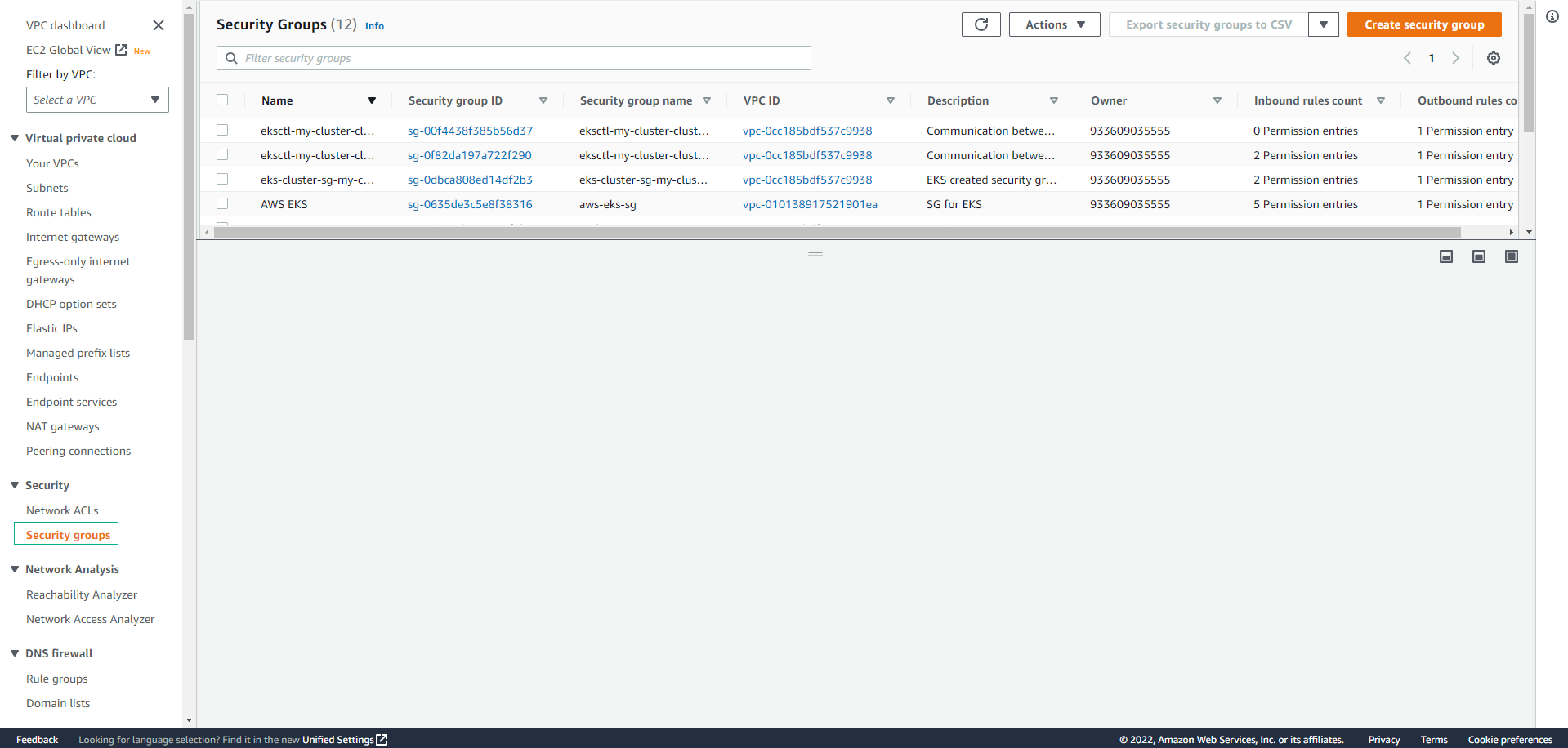

Tạo Security Group cho máy chủ nằm trong Public subnet

- Trong giao diện VPC

- Chọn Security Group

- Chọn Cretae security group

–

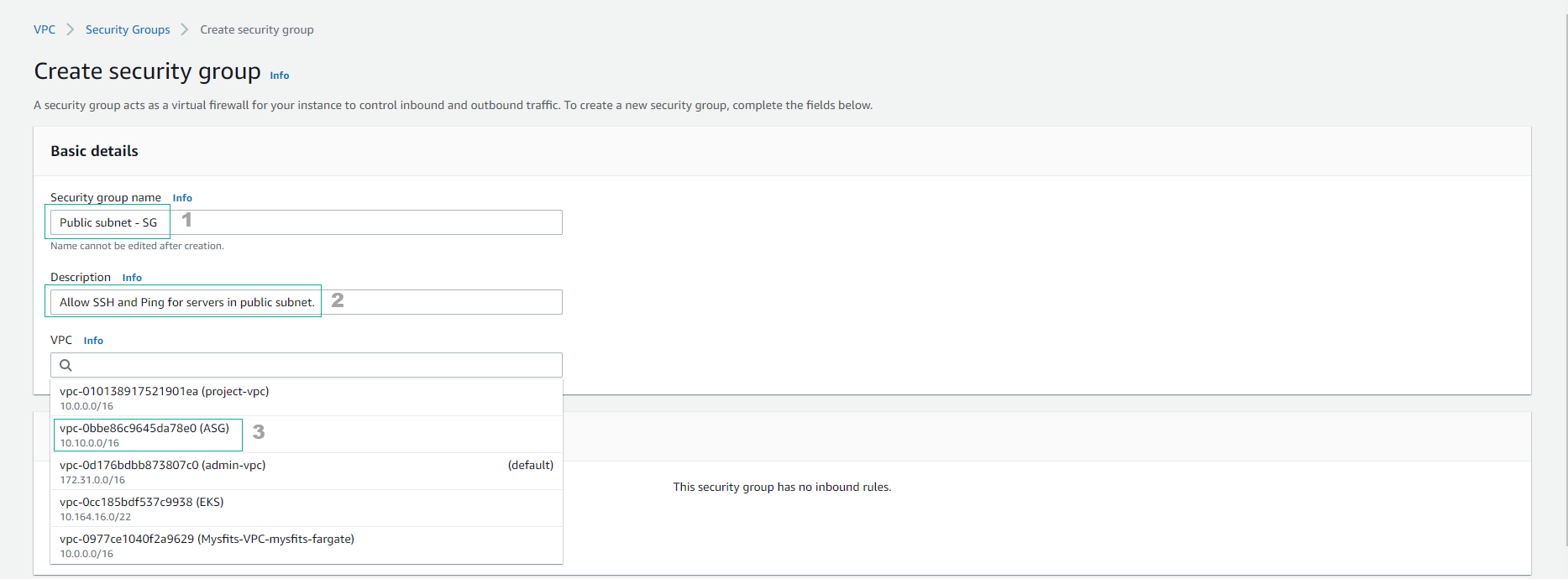

- Thực hiện cấu hình Security group

- Security Group name, nhập

Public subnet - SG - Description, nhập Allow SSH and Ping for servers in public subnet.

- Chọn ASG VPC

- Security Group name, nhập

–

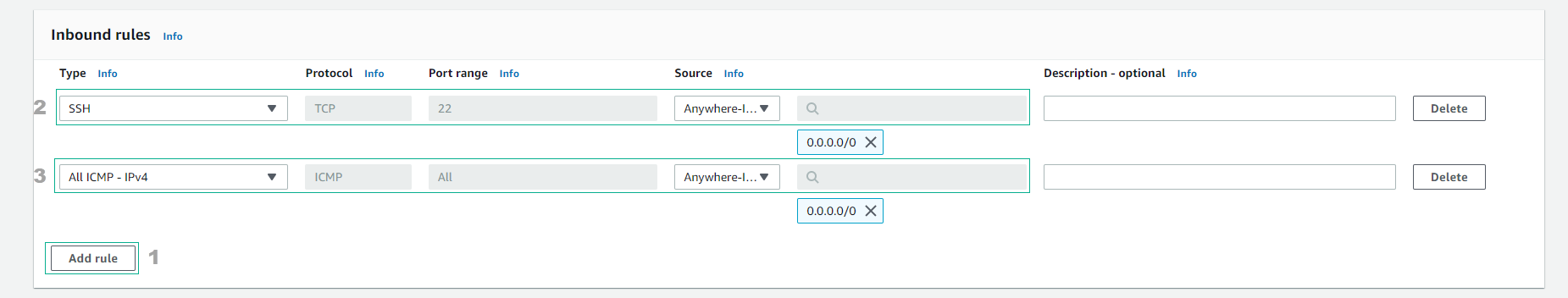

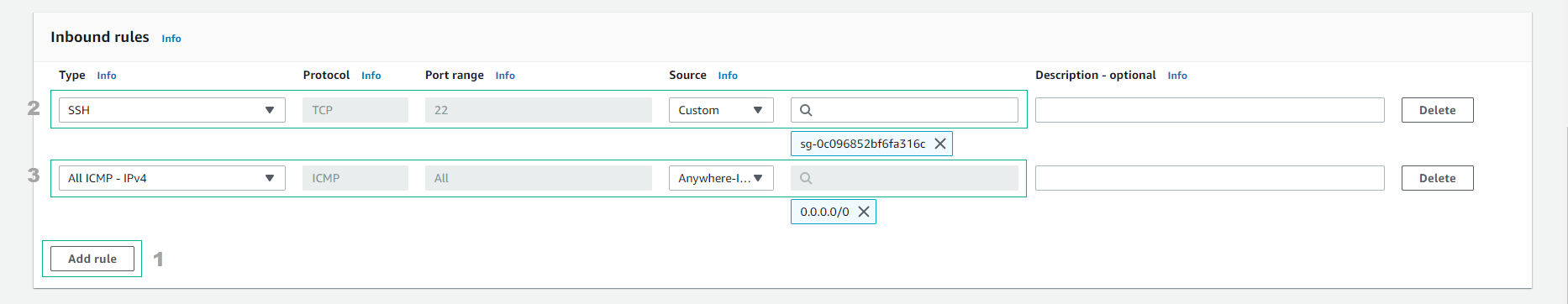

- Thực hiện cấu hình Inbound rules

- Trong Inbound rules, click Add rule.

- Chọn Type: SSH và Source: My IP. My IP đại diện cho 1 địa chỉ public IPv4 bạn đang sử dụng(sẽ thay đổi khi bạn đổi mạng)

- Chọn Add rule để thêm 1 rule mới.

- Chọn Type: All ICMP – IPv4 và Source: Anywhere. Cho phép ping từ bất kì địa chỉ IP nào.

–

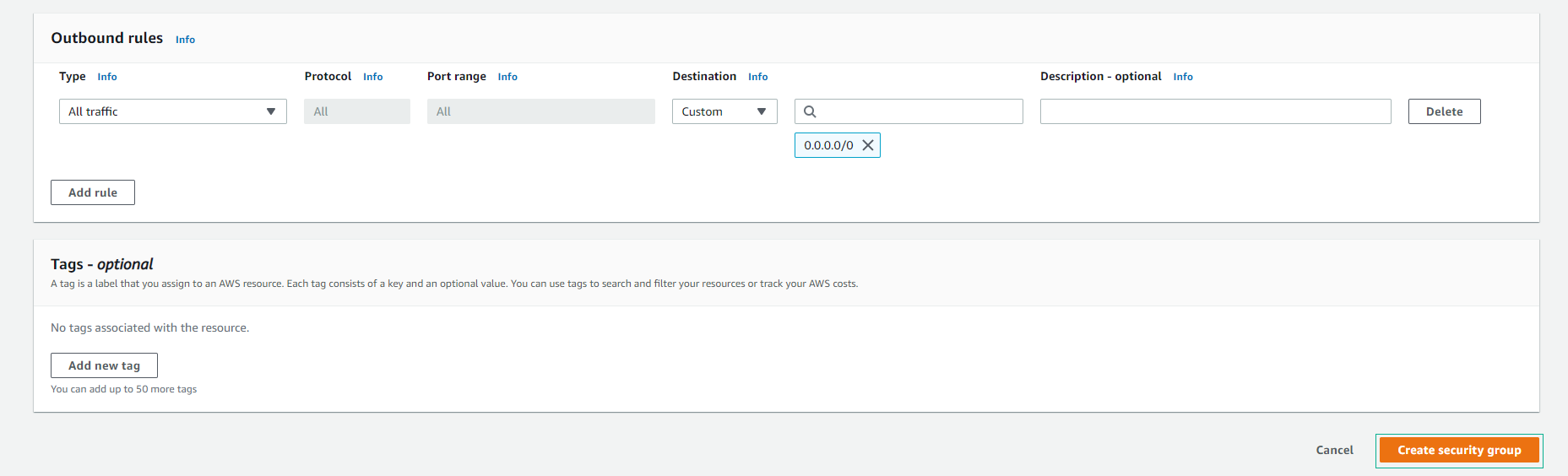

- Kiểm tra Outbound rules và chọn Cretae security group

–

- Hoàn thành tạo security group cho máy chủ nằm trong Public subnet

–

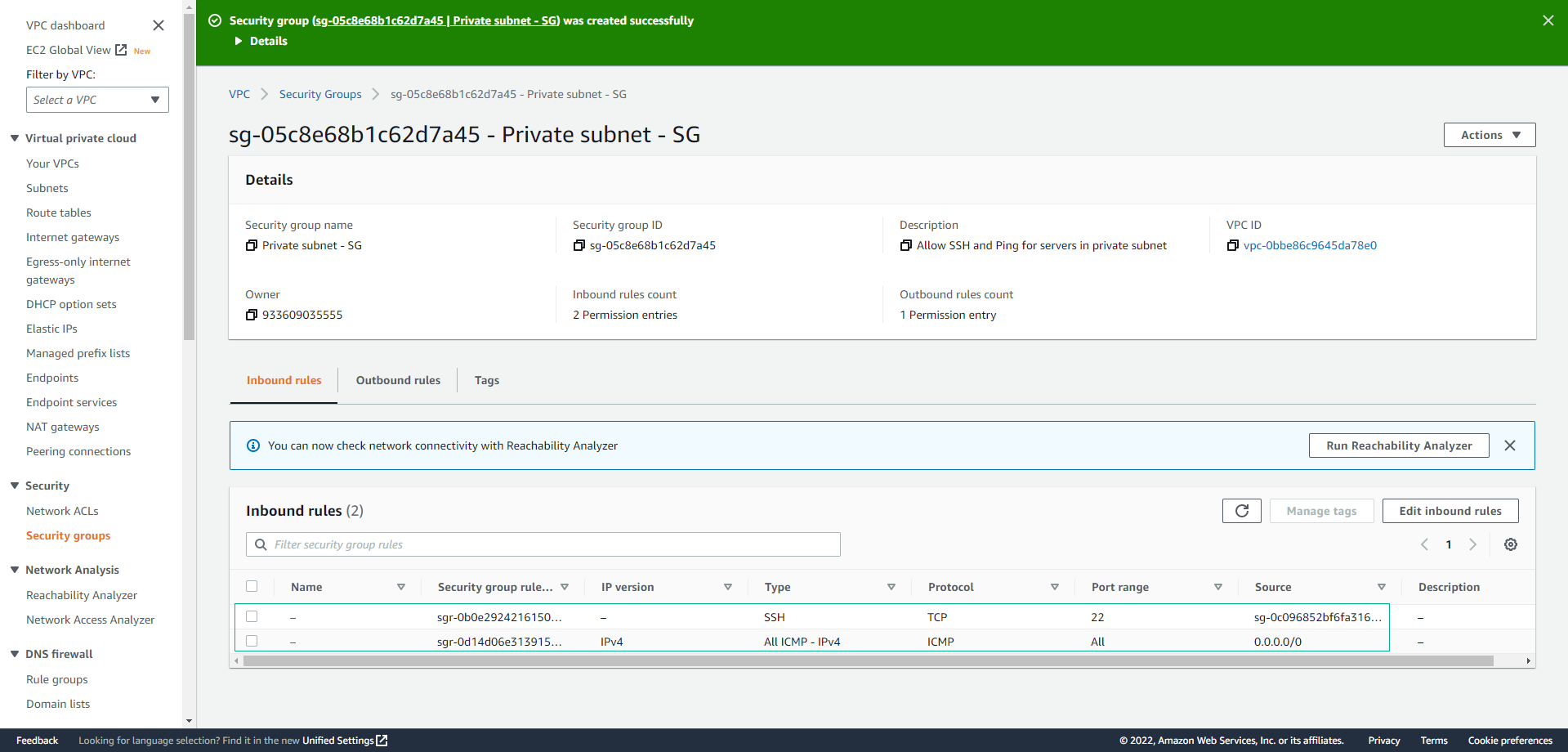

Tạo Security Group cho máy chủ nằm trong Private subnet

- Trong giao diện VPC

- Chọn Security Groups

- Chọn Create security group

–

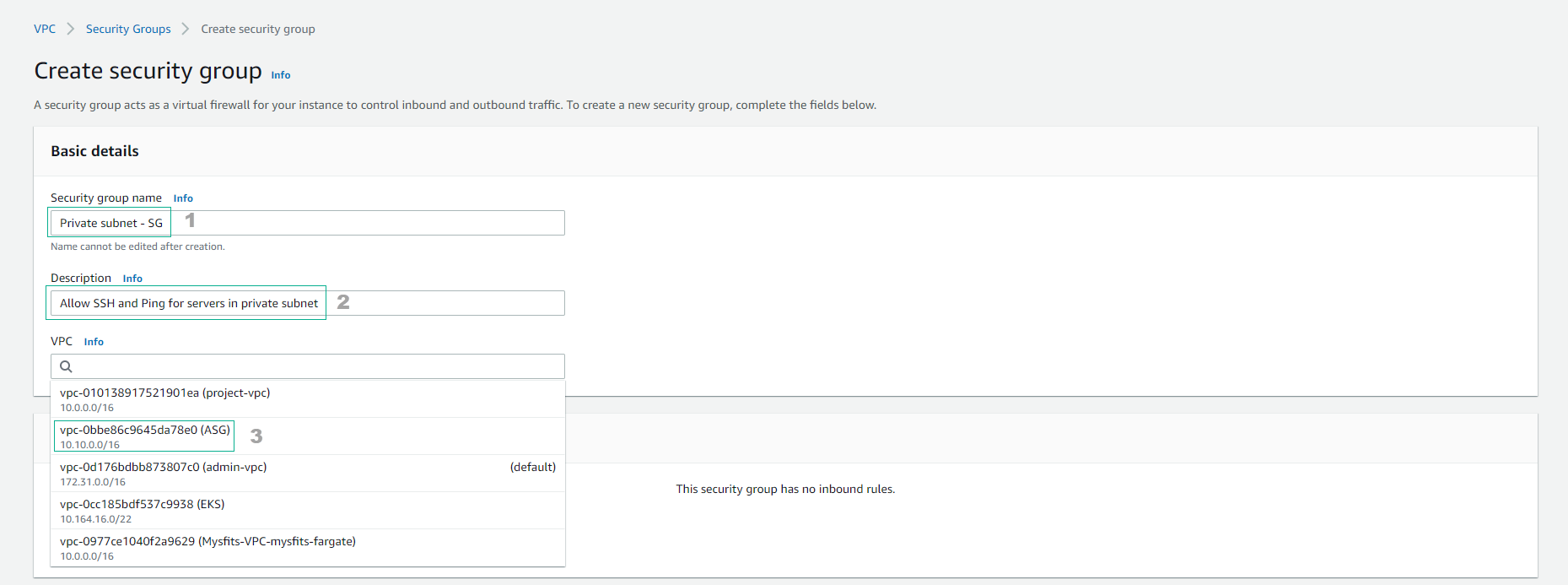

- Thực hiện cấu hình Security group

- Trong phần Security group name điền Private subnet – SG

- Trong phần Description điền Allow SSH and Ping for servers in private subnet.

- chọn VPC, lựa chọn VPC có tên ASG.

–

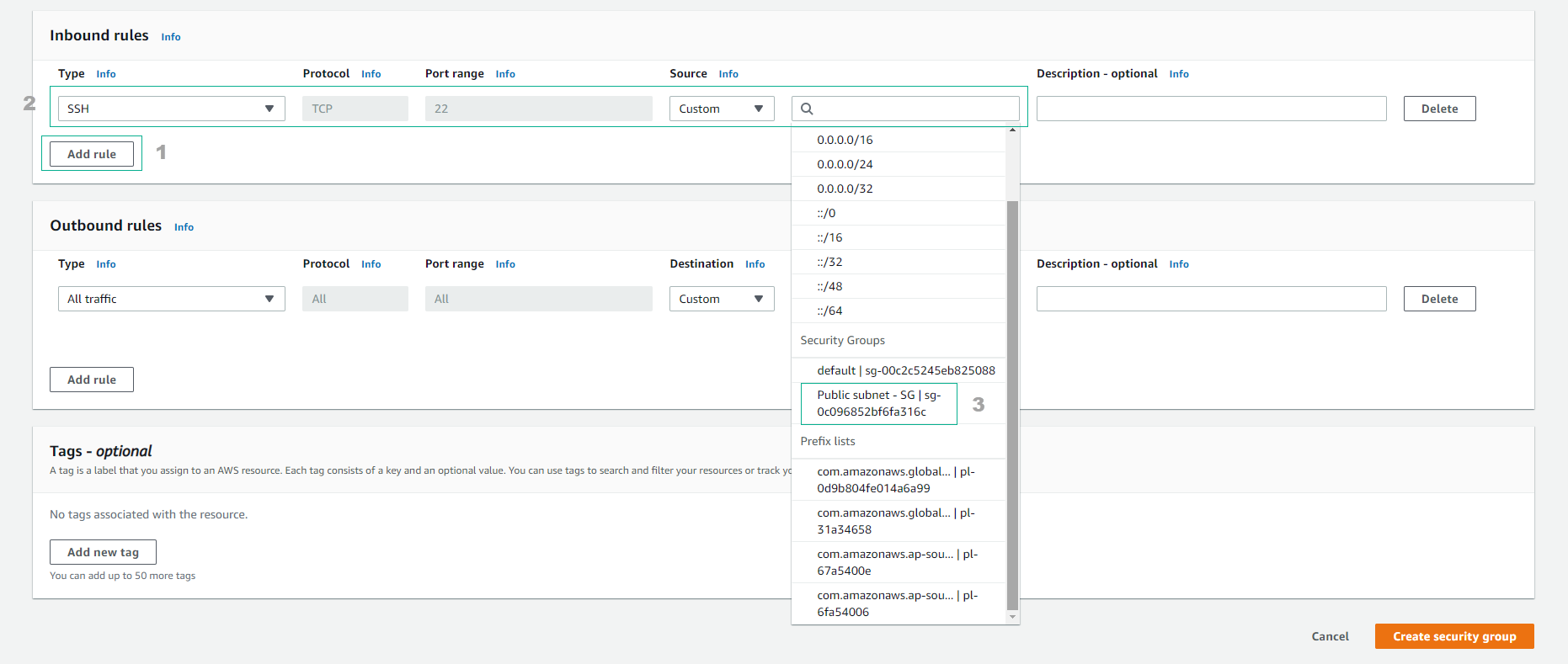

- Thực hiện cấu hình Inbound rules

- Trong Inbound rules, chọn Add rule.

- Chọn Type: SSH và để nguyên Source: Custom. Chọn vào search box và chọn Public subnet SG.Lựa chọn này cho phép tất cả những máy chủ được gán Public subnet SG được SSH vào các máy chủ được gán Private subnet SG.

–

- Chọn Add rule để thêm 1 rule mới.

-

- Chọn Type: All ICMP IPv4 và Source: Anywhere. Cho phép ping từ bất kì địa chỉ IP nào.

–

- Chọn Create security group

–

- Như vậy chúng ta đã tạo được 2 Security Group cho các máy chủ nằm trong public subnet và private subnet.

- Tiếp theo chúng ta sẽ tiến hành tạo 2 máy chủ EC2.

–

Vina Aspire là công ty tư vấn, cung cấp các giải pháp, dịch vụ CNTT, An ninh mạng, bảo mật & an toàn thông tin tại Việt Nam. Đội ngũ của Vina Aspire gồm những chuyên gia, cộng tác viên giỏi, có trình độ, kinh nghiệm và uy tín cùng các nhà đầu tư, đối tác lớn trong và ngoài nước chung tay xây dựng.

Các Doanh nghiệp, tổ chức có nhu cầu liên hệ Công ty Vina Aspire theo thông tin sau:

Email: info@vina-aspire.com | Website: www.vina-aspire.com

Tel: +84 9024 17606 | Fax: +84 28 3535 0668

![]()

Vina Aspire – Vững bảo mật, trọn niềm tin