Ở bài viết này, Vina Aspire sẽ hướng dẫn cấu hình và sử dụng giải pháp quét lỗ hổng bảo mật Vulnerability Scan trên Tenable Nessus.

Lưu ý: phiên bản Tenable Nessus được sử dụng trong chuổi series này là bản Professional 10.6.4 được dựng trên Windows Server 2022.

1. Cấu hình Basic Vulnerability Scan thông qua Policy Template

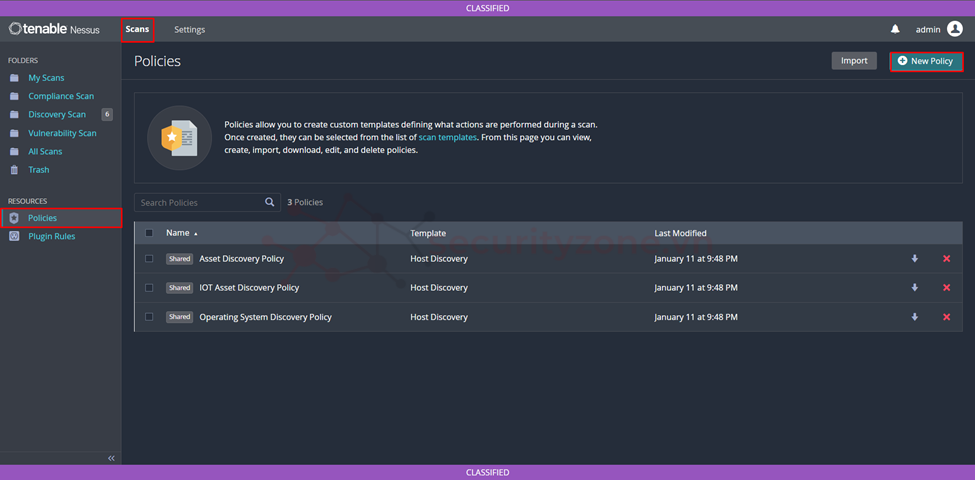

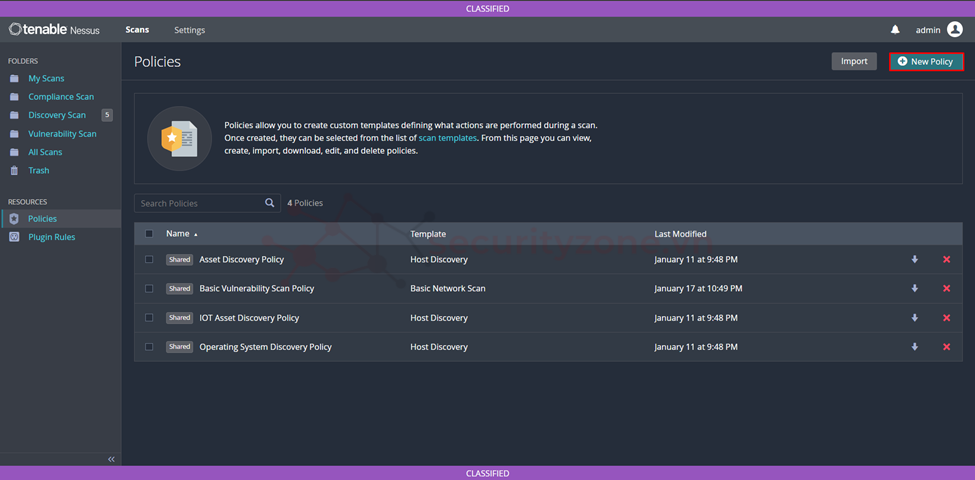

Thực hiện quét toàn bộ hệ thống phù hợp với mọi thiết bị. Sử dụng scan này để quét một hoặc nhiều nội dung có bật tất cả các plugin của Nessus cho biết được các lỗ hổng bảo mật có trong hệ thống. Trong bài lab này Basic Network Scan sẽ được cấu hình dựa vào Policy Template ở phần Scans > Policies > New Policy.

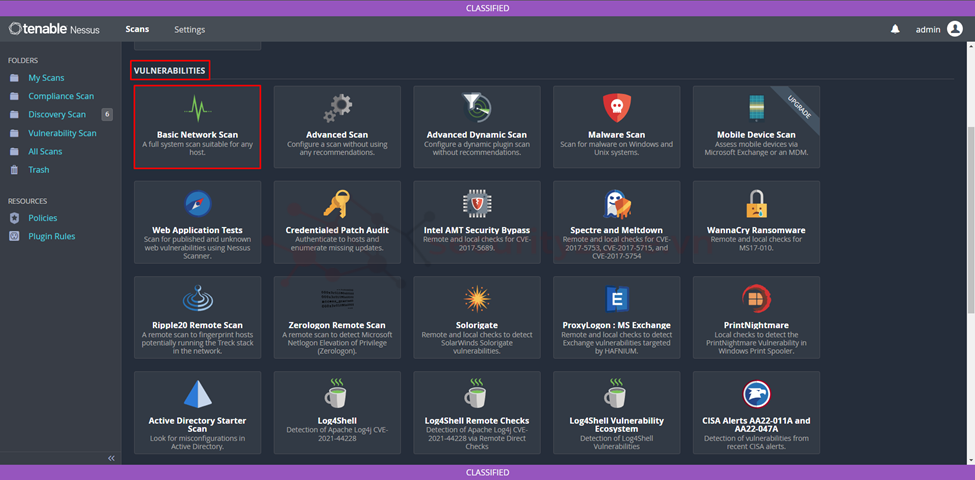

Tại phần VULNERABILITIES tiến hành chọn Basic Network Scan, tiếp theo tiến hành lần lượt cấu hình các thông tin ở các tab: Settings, Credentials và Plugins.

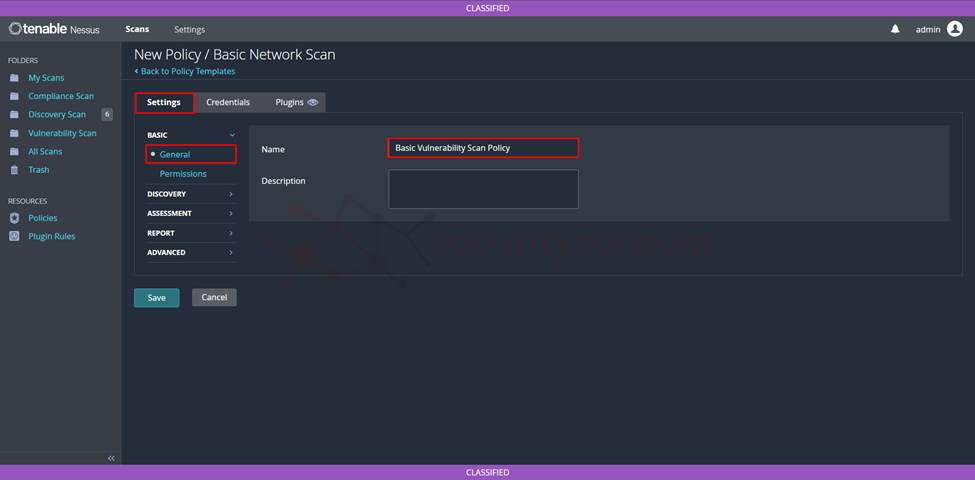

1.1. Cấu hình các Settings trong Basic Network Scan

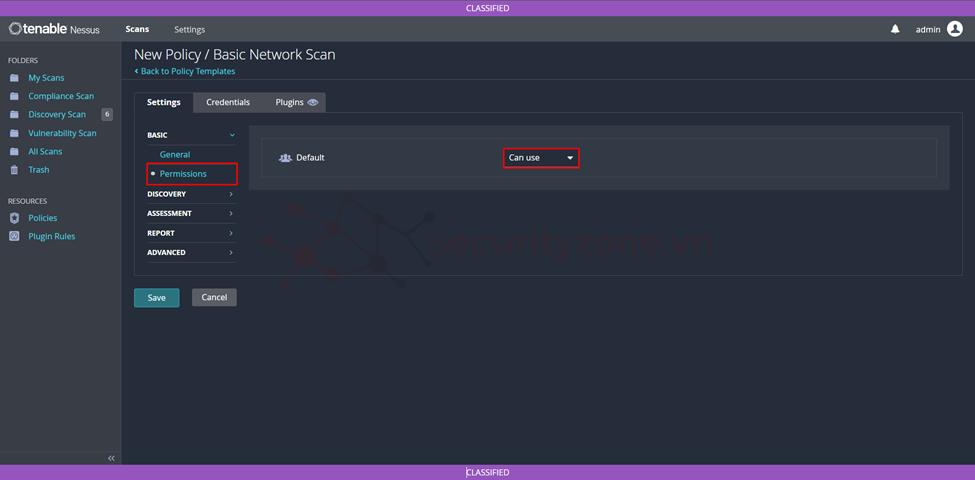

Tab Settings phần BASIC cho phép cấu hình chỉ định các khía cạnh cơ bản của chính sách, bao gồm tên cũng như quyền truy cập vào Policy.

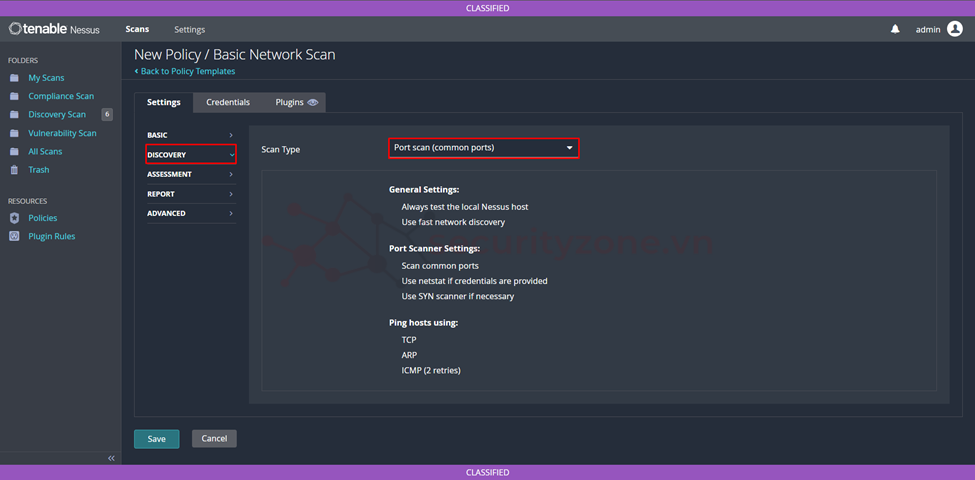

Tiếp theo phần DISCOVERY cho phép cấu hình các phương thức xác định các host và port được mở trên chúng.

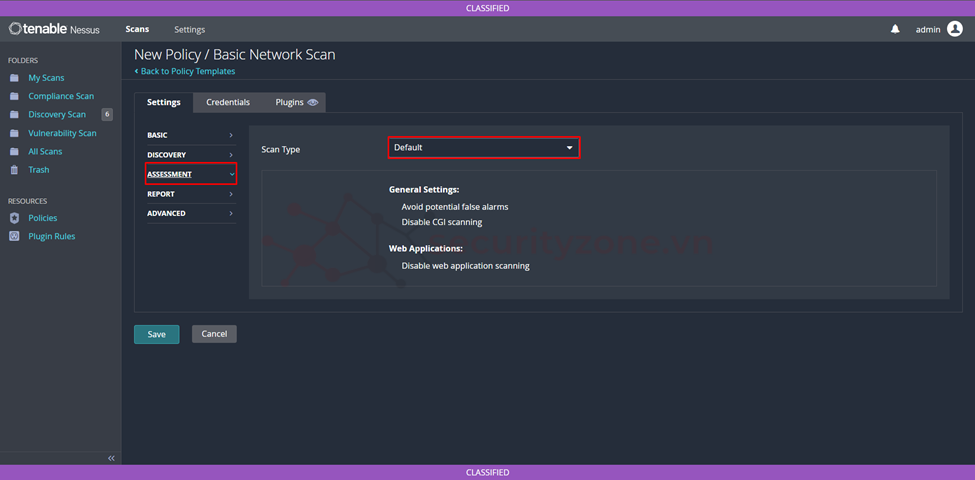

Phần ASSESSMENT cho phép cấu hình cách quét xác định các lỗ hổng cũng như thông tin của các lỗ hổng được xác định. Điều này bao gồm việc xác định phần mềm độc hại, đánh giá tính dễ bị tổn thương của hệ thống trước các cuộc tấn công vũ phu và tính nhạy cảm của các ứng dụng web. Nếu sử dụng Basic Network Scan nên để cấu hình thành Default, khi sử dụng Advanced Scan Network sẽ điều chỉnh các thông tin này thủ công,

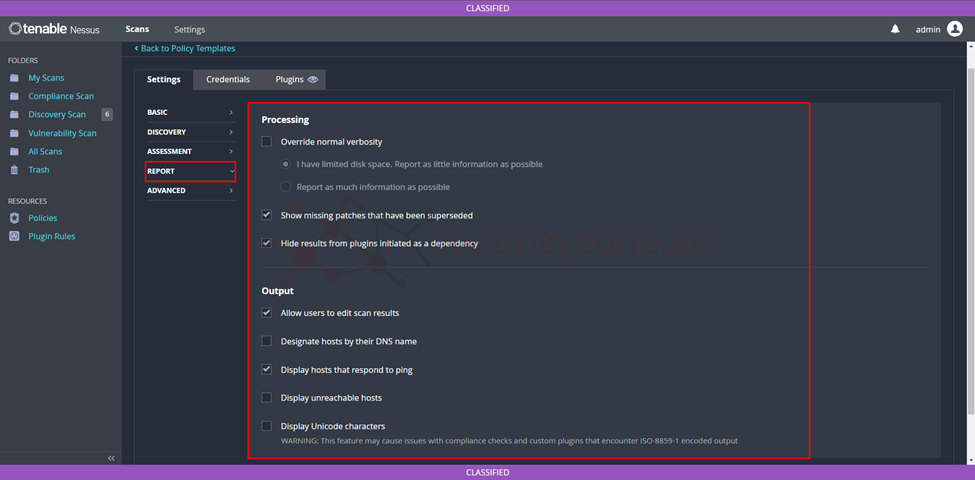

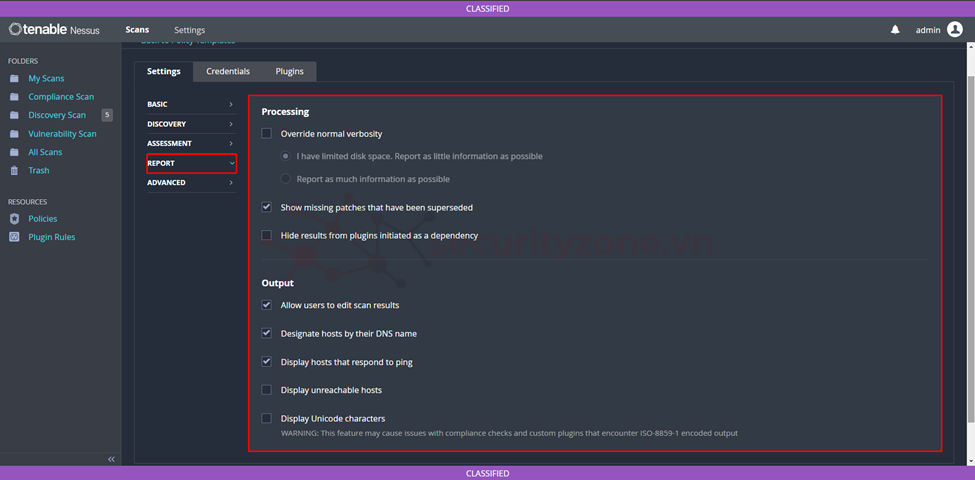

Phần REPORT cho phép cấu hình cách hiển thị các lỗ hổng trong kết quả Scan bao gồm:

- Show missing patches that have been superseded: Khi được bật, sẽ bao gồm thông tin bản vá được thay thế trong báo cáo quét.

- Hide results from plugins initiated as a dependency: Khi được bật, danh sách phụ thuộc plugin sẽ không được đưa vào báo cáo. Nếu muốn đưa danh sách phụ thuộc vào báo cáo, hãy tắt cài đặt này.

- Allow users to edit scan results: cho phép người quản trị xóa các mục khỏi báo cáo khi được bật.

- Display hosts that respond to ping: báo cáohost phản hồi thành công với ping.

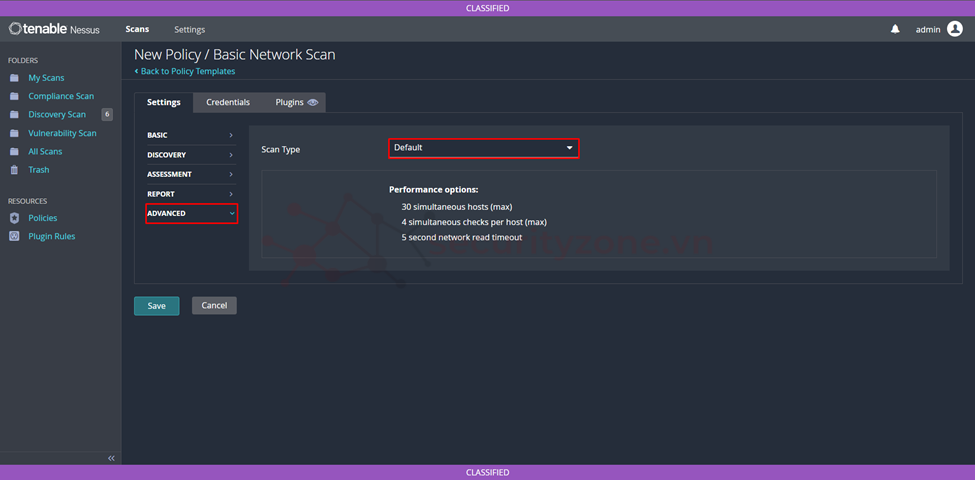

Phần ADVANCED cho phép cấu hình các thông tin liên quan đến hiệu suất Scan khi sử dụng Basic Network Scan nên để thành cấu hình Default, quét tối đa 30 host đồng thời, tối đa 4 plugins có thể chạy đồng thời trên host và 5 giây thời gian chờ cho socket của bài kiểm tra.

1.2. Cấu hình các Credential trong Basic Network Scan

Cấu hình Credential cho phép cấp quyền truy cập cục bộ để Tenable Nessus quét các host mà không cần cài đặt agent. Điều này có thể tạo điều kiện thuận lợi cho việc quét một mạng lớn để xác định mức độ phơi nhiễm cục bộ hoặc vi phạm tuân thủ. Tenable Nessus có khả năng đăng nhập vào máy chủ Linux từ xa thông qua Secure Shell (SSH); và với máy chủ Windows, Tenable Nessus sử dụng nhiều công nghệ xác thực khác nhau của Microsoft. Tenable Nessus cũng sử dụng SNMP để thực hiện các truy vấn thông tin và phiên bản tới router và switch. Việc cấu hình Credential cho phép tenable quét sâu hơn trong host (ví dụ: quét các lỗ hổng bảo mật có trên ứng dụng của host)

Tenable Nessus hỗ trợ nhiều lọi Credential như:

- Cloud Services: Tenable Nessus hỗ trợ Amazon Web Services (AWS), Microsoft Azure, Rackspace và Salesforce.com.

- Database: bao gồm MongoDB, Oracle, MySQL, DB2, PostgreSQL và SQL Server

- Host: bao gồm thông tin đăng nhập Windows, SSH và SNMPv3

- Miscellaneous: bao gồm VMware, Red Hat Enterprise Virtualization (RHEV), IBM iSeries, Palo Alto Networks PAN-OS và các dịch vụ thư mục (ADSI và X.509)

- Mobile Device Management: hệ thống quản lý mobile AirWatch, Workspace ONE, Apple Profile Manager, Good MDM, MaaS360, MobileIron, VMware Workspace One,

- Patch Management: Dell KACE K1000, HCL BigFix, Microsoft System Center Configuration Manager (SCCM), Microsoft Windows Server Update Services (WSUS), Red Hat Satellite Server, Symantec Altiris

- Plaintext Authentication: bao gồm FTP, HTTP, POP3 và các dịch vụ khác

- Web Authentication Credentials: thông tin truy cập các dịch vụ web

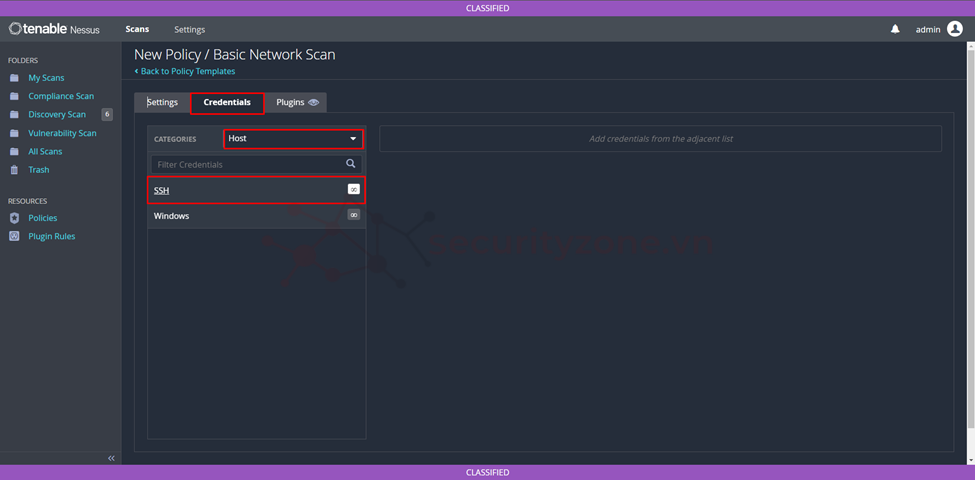

Để cấu hình Credential cho Host tiến hành thực hiện như hình bên dưới.

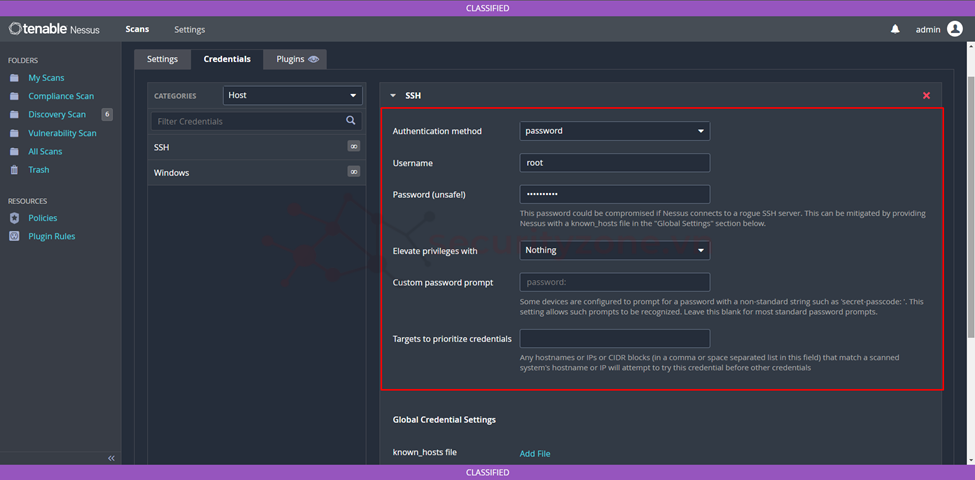

Đối với các host truy cập thông qua SSH tiến hành chọn phương thức xác thực, ở đây sẽ chọn password và điền thông tin username/password đăng nhập cũng như cú pháp để có quyền admin (ví dụ sudo) và password nếu có.

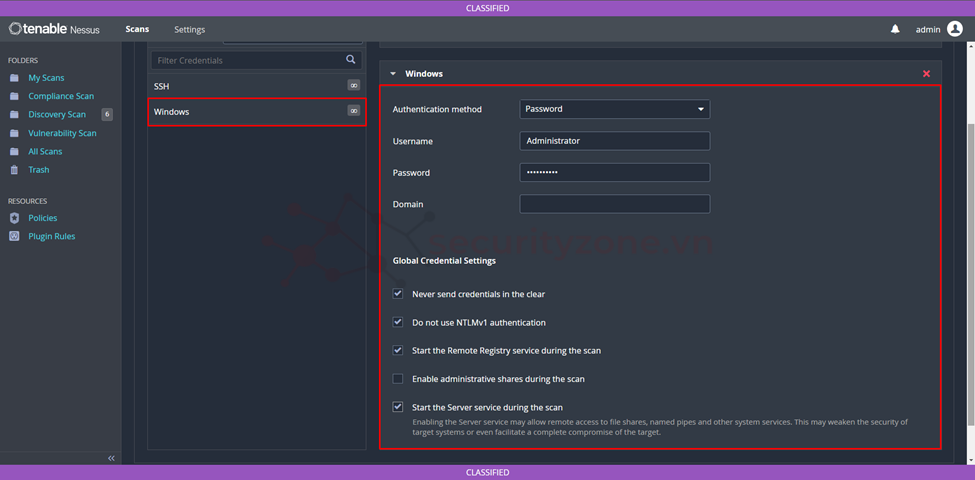

Thực hiện tương tự cho các host Windows, thực hiện như hình cung cấp thông tin truy cập SMB đến các host ngoài ra còn có các cài đặt bao gồm:

- Never send credentials in the clear: Vì lý do bảo mật, thông tin đăng nhập Windows không được gửi ở dạng không mã hóa theo mặc định.

- Do not use NTLMv1 authentication: Nessus không sử dụng giao thức NTLMv1 để truy cập vào các host cần được quét.

- Start the Remote Registry service during the scan: khởi động dịch vụ Remote Registry trên các host đang được quét nếu nó không chạy. Dịch vụ này phải đang chạy để Nessus thực thi một số plugin kiểm tra cục bộ của Windows.

- Start the Server service during the scan: Khi được bật, Nessus sẽ tạm thời kích hoạt dịch vụ Windows Server, dịch vụ này cho phép máy tính chia sẻ tệp và các thiết bị khác trên mạng. Dịch vụ này bị vô hiệu hóa sau khi quá trình quét hoàn tất.

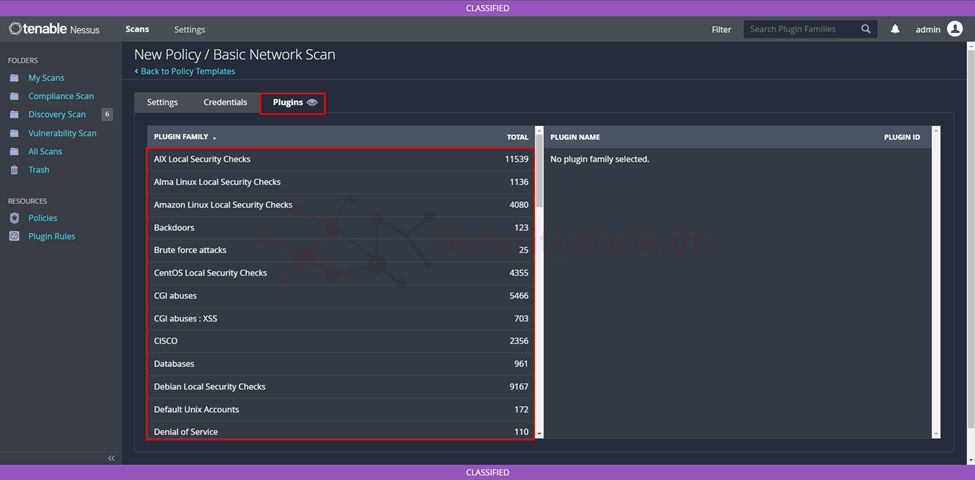

Tại tab Plugins cho phép chọn các plugin sẽ tham gia vào quá trình quét, mặc định Basic Network Scan sẽ khuyến cáo các plugin như hình bên dưới.

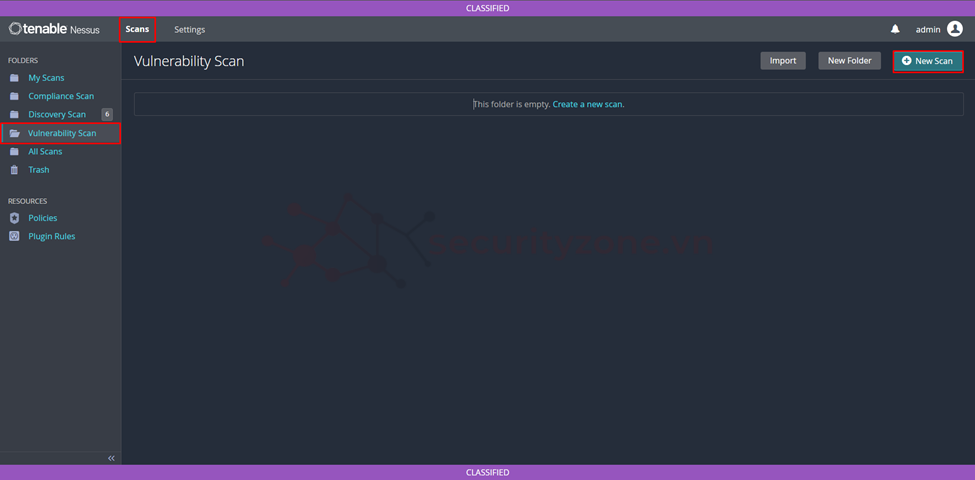

Sau khi đã hoàn thành cấu hình Policy tiến hành tạo Scan từ Policy bằng các vào phần Scans > chọn thư mục phù hợp > New Scan.

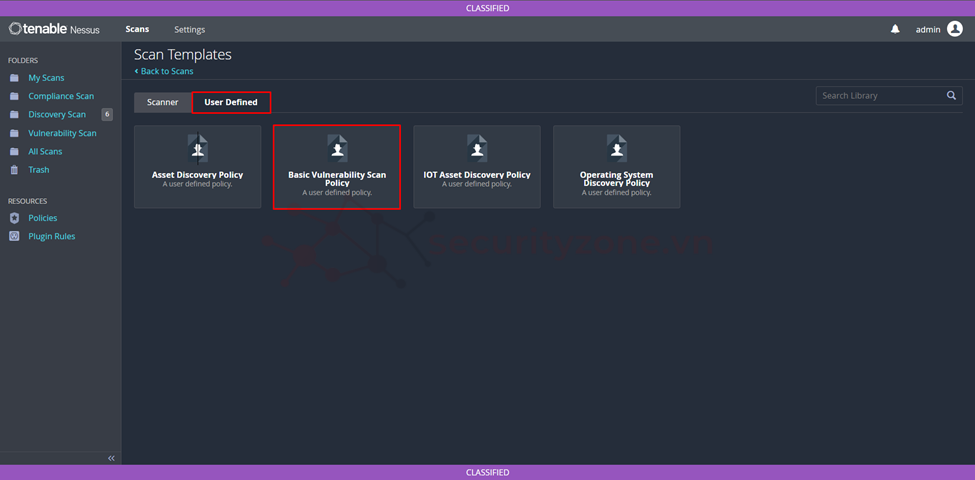

Tiến hành chọn User Defined và chọn Policy được cấu hình ở trên.

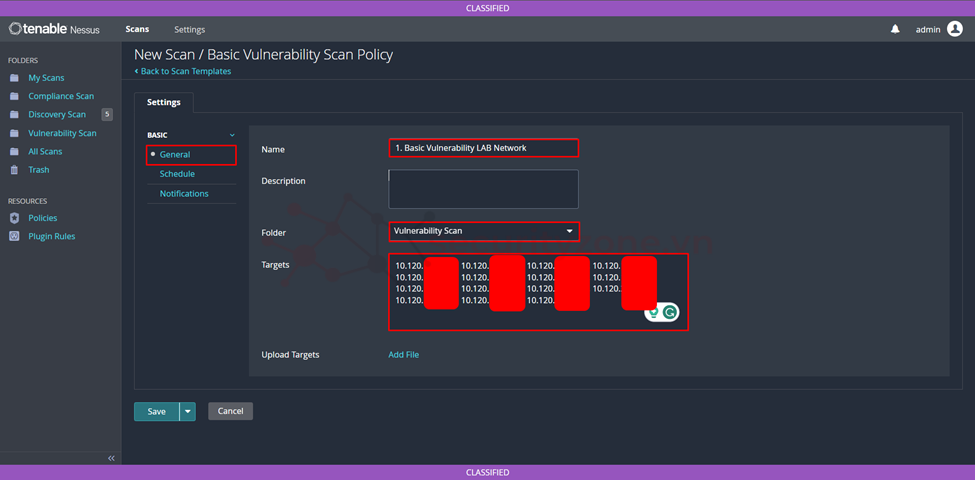

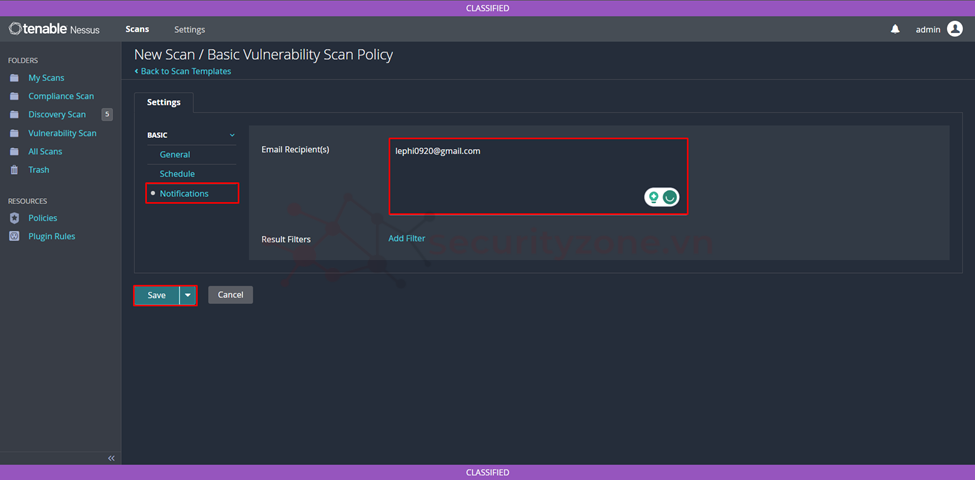

Tiến hành điền các thông tin Scan như tên, các host sẽ scan cũng như gửi email khi hoàn thành quá trình scan.

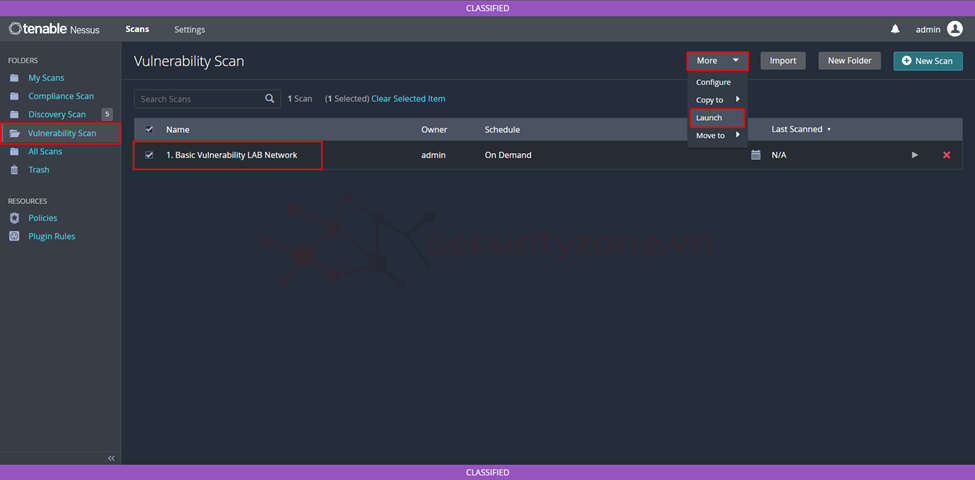

Thực hiện chọn vào Scan vừa tạo chọn More > Launch để tiến hành chạy Scan.

1.3. Kiểm tra kết quả Scan và xác thực của host được quét

Sau khi quá trình Scan hoàn tất tiến hành kiểm tra kết quả Scan tại tab Hosts sẽ thấy được thông tin IP của các host cũng như các số lỗ hổng phát hiện được theo mức độ nghiêm trọng từ dỏ đậm -> xanh dương. Để xem chi tiết các lỗ hổng trên host có thể chọn vào host lúc nào sẽ có được các thông tin chi tiết các lỗ hổng cũng như plugin phát hiện.

Tab Vulnerabilities cho phép xem tất cả các lỗ hổng với các điểm CVSS (cao nhất là 10) đã được phát hiện trên các host đã quét và số lượng. Cũng có thể chọn vào một lỗ hổng để quan sát các host được phát hiện cũng như thông tin lỗ hổng và các khắc phục lỗ hổng.

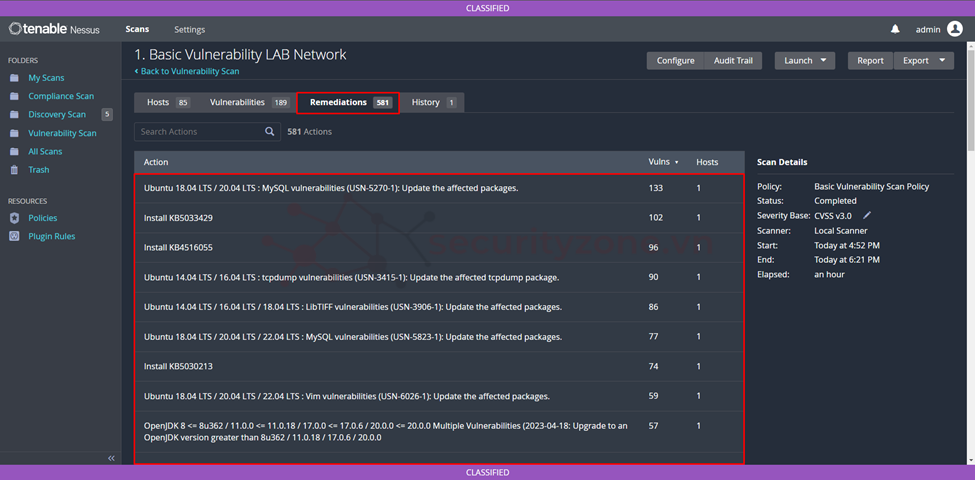

Tab Remediations cho biết các hành động cần phải làm dựa vào điểm số Vulns càng cao thì cần được ưu tiên thực hiện để tránh trường hợp bị hacker khai thác.

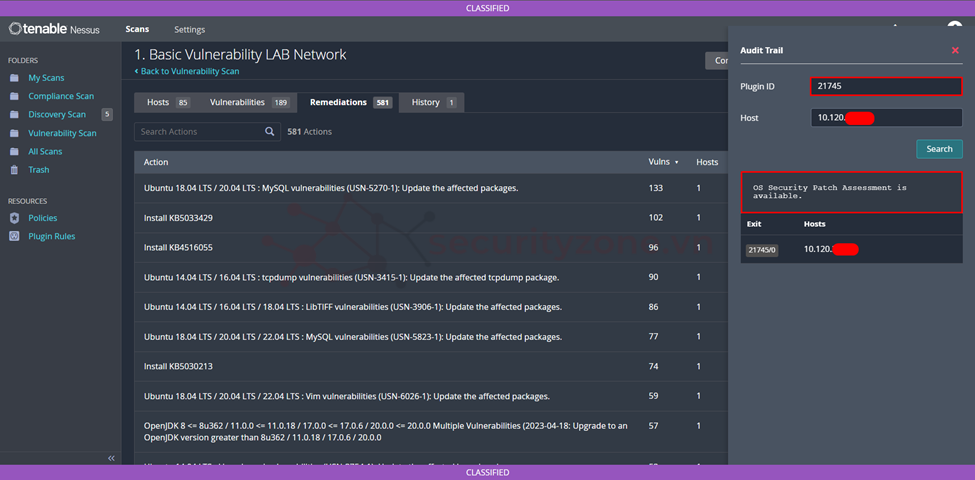

Đối với trường hợp sử dụng Credential để kiểm tra các thông tin cung cấp có truy cập được host không có thể chọn Audit Trail và chọn Plugin ID 21745 và điền host cần kiểm tra nếu trả về kết quả như hình có nghĩa là các thông tin cung cấp đã truy cập được host. (ngoài ra còn có thể kiểm tra bằng Plugin ID 19506 nếu Credential check = yes thì có nghĩa truy cập host thành công)

2. Cấu hình thông Advanced Vulnerability Scan qua Policy Template

Advanced Network Scan là loại Scan được cấu hình để dò quét lỗ hổng bảo mật nhiều nhất. Có thể định cấu hình mẫu quét này để phù hợp với bất kỳ chính sách nào. Mẫu này có cài đặt mặc định giống như Basic Network Scan, nhưng nó cho phép các tùy chọn cấu hình bổ sung.

Điểm khác biệt giữa Advanced Network Scan so với Basic Network Scan là:

- Cho phép tinh chỉnh các plugin có trong quá trình quét

- Có một số cài đặt mặc định khác nhau

- Cho phép audit được thêm vào nó

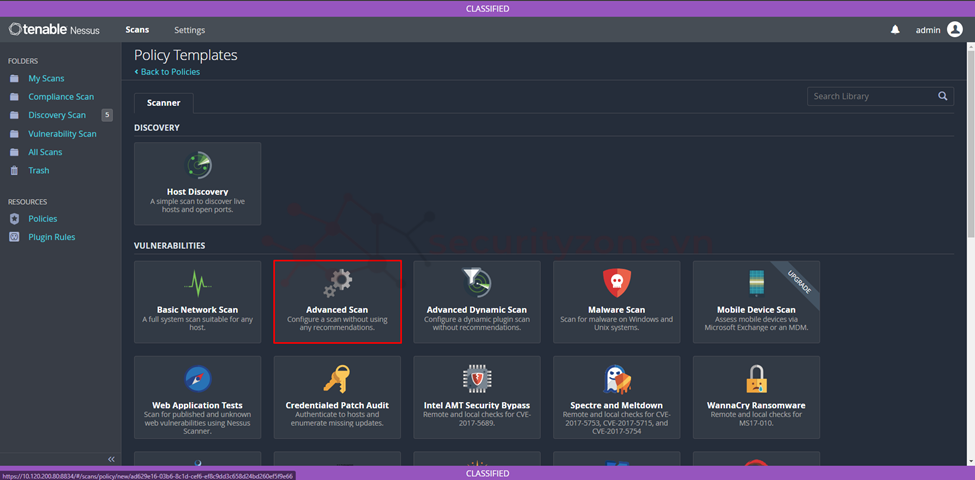

Để tạo Policy cho Advanced Network Scan tiến hành chọn Scans > Policies > New Policy > chọn Advanced Scans.

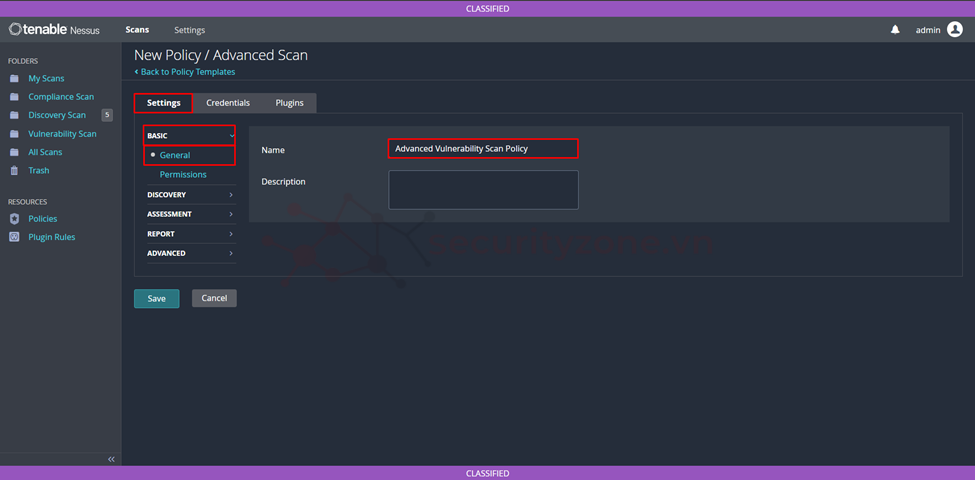

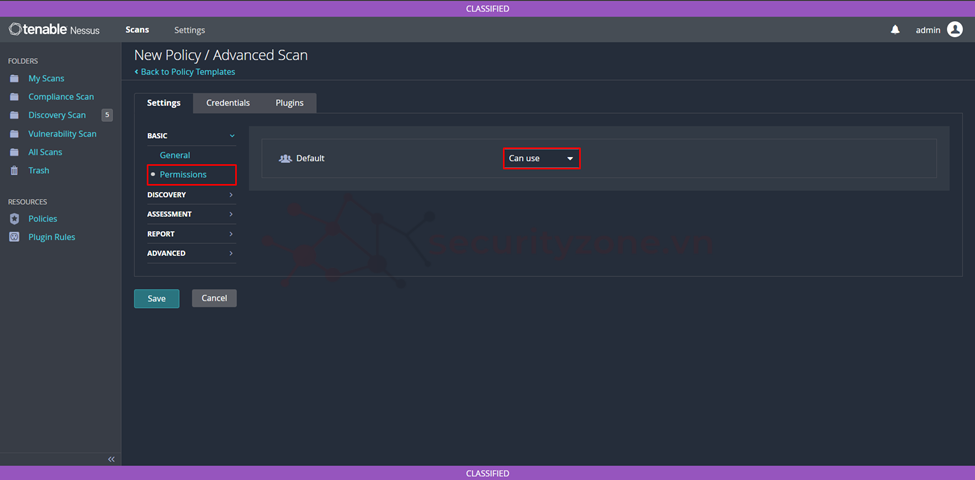

Tiếp theo tại tab Settings > Basic cấu hình các thông tin cơ bản như tên policy và quyền sử dụng policy.

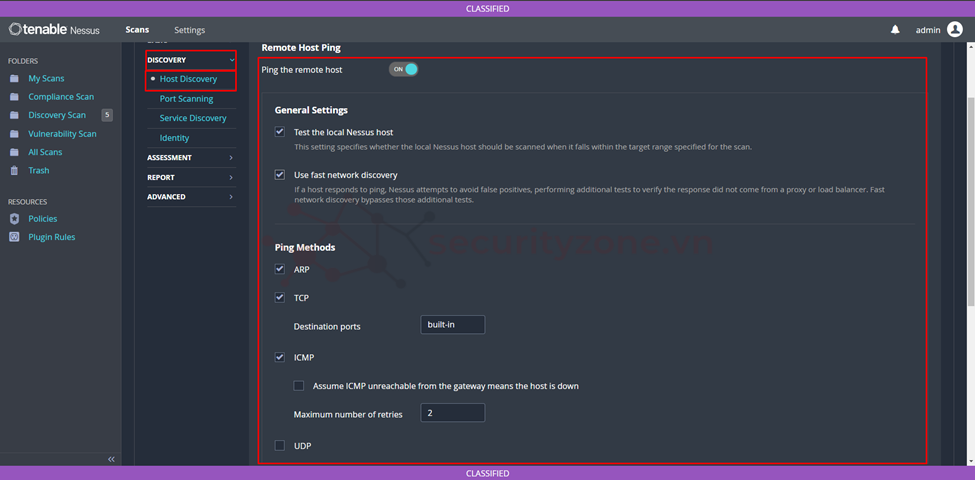

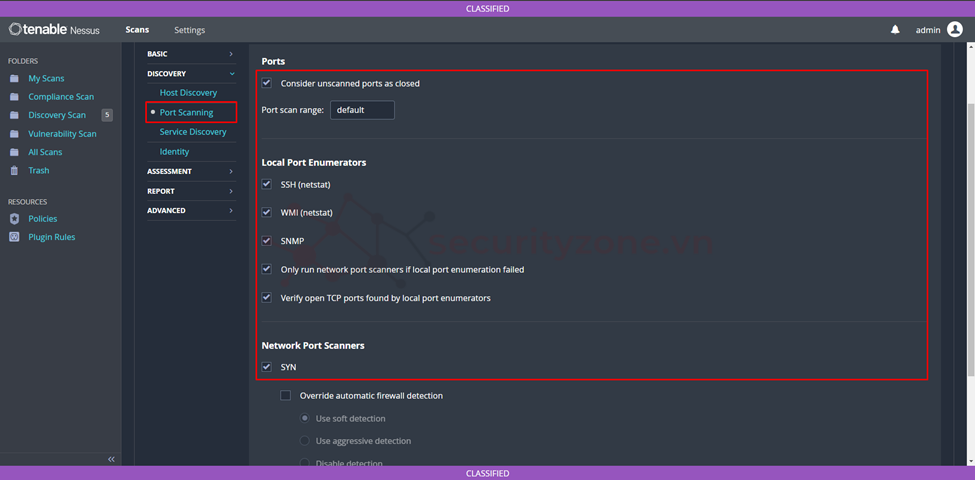

Tại phần Dicovery > Host Discovery và Port Scanning cho phép xác định các host và các port open trên host.

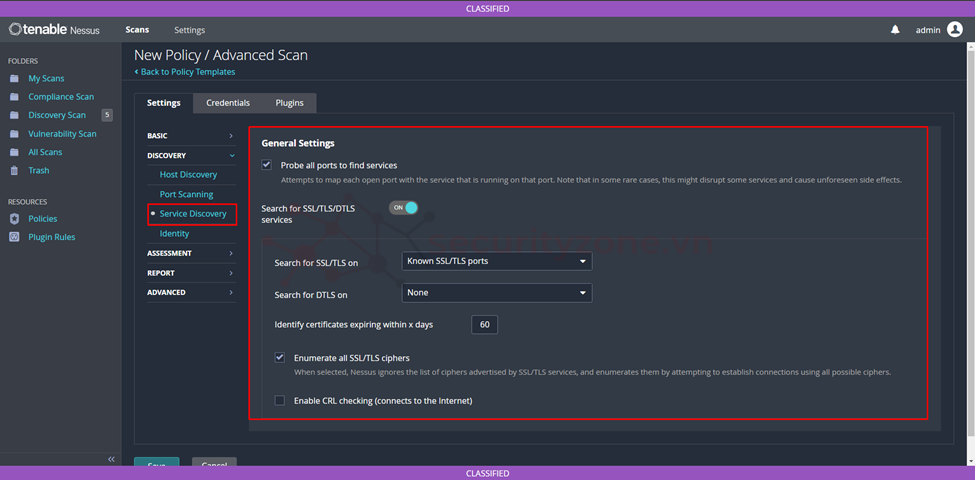

Tại phần Service Discovery sẽ bao gồm các cài đặt để cố gắng ánh xạ từng cổng mở với dịch vụ đang chạy trên cổng đó gồm các cấu hình:

- Probe all ports to find services: Khi được bật, Nessus sẽ cố gắng ánh xạ từng cổng mở với dịch vụ đang chạy trên cổng đó.

- Search for SSL based services: Kiểm soát cách Nessus kiểm tra các dịch vụ dựa trên SSL.

- Search for SSL/TLS on: Chỉ định cổng nào trên host đích mà Nessus tìm kiếm dịch vụ SSL/TLS. Hỗ trợ chọn các port SSL/TSL thông dụng hoặc chọn tất cả port TCP (có thể ảnh hưởng đến hiệu suất host)

- Search for DTLS On: Chỉ định cổng nào trên host đích mà Nessu tìm kiếm các dịch vụ DTLS. Hỗ trợ chọn None, các port DTLS thông dụng hoặc chọn tất cả port TCP (có thể ảnh hưởng đến hiệu suất host)

- Identify certificates expiring within x days: Khi được bật, Nessus sẽ xác định các chứng chỉ SSL và TLS trong số ngày hết hạn được chỉ định.

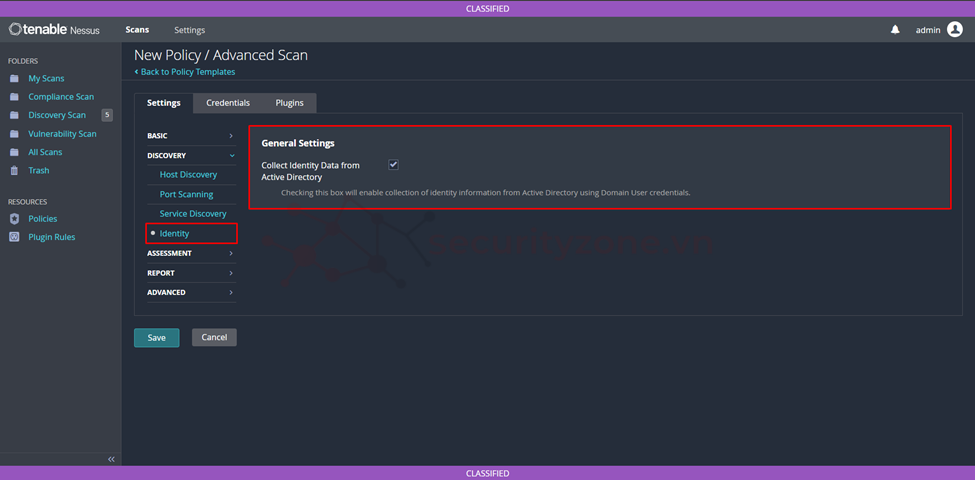

Phần Identity cho phép bật hoặc tắt việc thu thập dữ liệu Active Directory. Bật cài đặt này để cho phép Nessus thu thập các đối tượng user, computer, và group từ Active Directory. Cài đặt này yêu cầu chỉ định tài khoản người dùng Active Directory để quét, đồng thời cũng cần bật LDAPS trên Domain Controller mà quá trình quét đang nhắm mục tiêu.

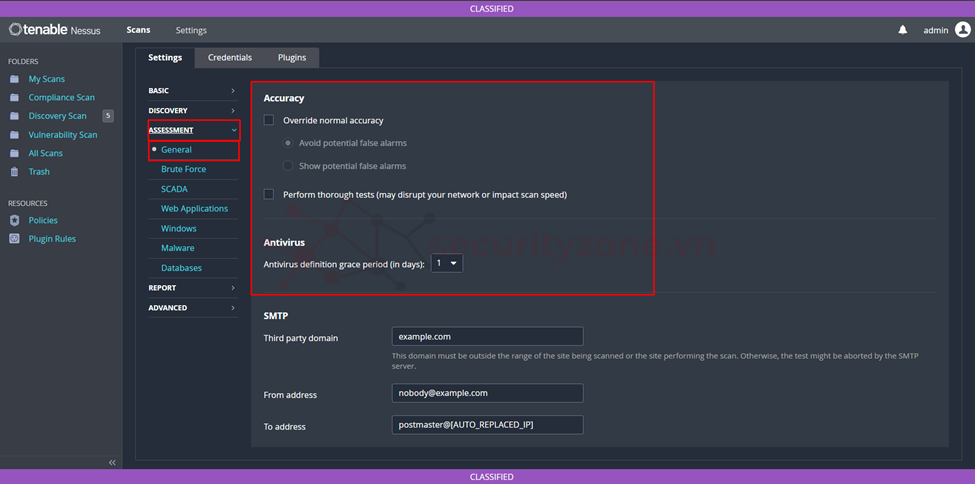

Phần ASSESSMENT > General hỗ trợ các cấu hình:

- Avoid potential false alarms: cho phép Nessus không báo cáo bất kỳ sai sót nào bất cứ khi nào có dấu hiệu không chắc chắn về host từ xa.

- Antivirus definition grace period (in days): cấu hình độ trễ kiểm tra phần mềm Chống vi-rút trong một số ngày đã đặt (0-7). Hướng dẫn Nessus cho phép thời gian gia hạn cụ thể trong báo cáo khi chữ ký chống vi-rút được coi là lỗi thời. Theo mặc định, Nessus coi chữ ký đã lỗi thời bất kể bản cập nhật có sẵn cách đây bao lâu (ví dụ: vài giờ trước). Có thể định cấu hình cài đặt này để cho phép tối đa 7 ngày trước khi báo cáo chúng đã lỗi thời.

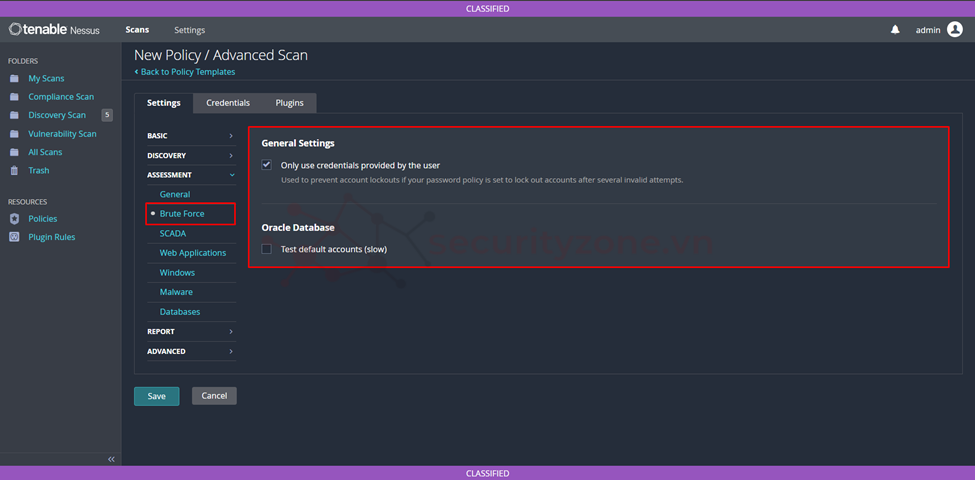

Phần Brute Force cho phép cấu hình các thông tin sau:

- Only use credentials provided by the user: Ngăn Nessus có thể kiểm tra các tài khoản mặc định và mật khẩu mặc định đã biết. Do nếu kiểm tra bị fail nhiều lần có thể khóa tài khoản.

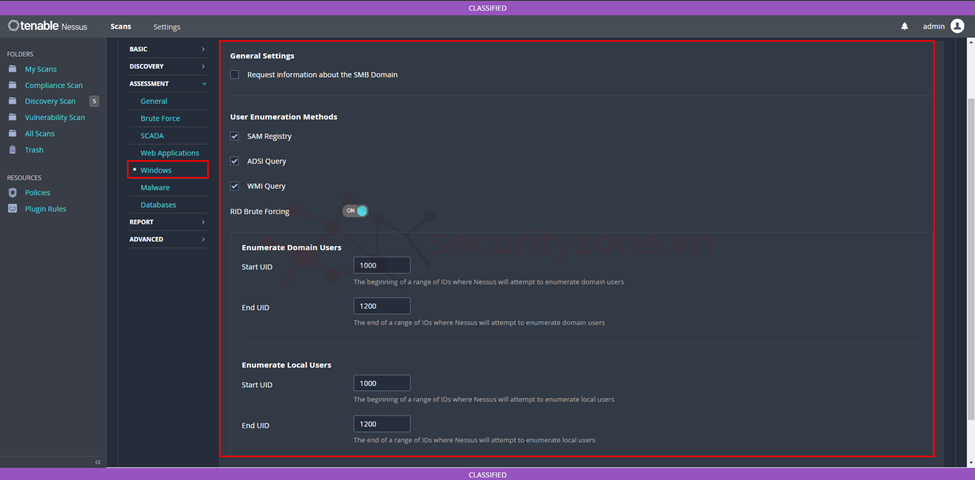

Phần Windows cho phép các hình các thông tin sau:

- SAM Registry: Nessus liệt kê người dùng thông qua sổ đăng ký Security Account Manager (SAM)

- ADSI Query: Nessus liệt kê người dùng thông qua ADSI. Để sử dụng ADSI, phải cấu hình thông tin xác thực trong Credentials > Miscellaneous > ADSI.

- WMI Query: Nessus liệt kê người dùng thông qua WMI

- RID Brute Forcing: Nessus liệt kê người dùng thông qua việc ép buộc bạo lực relative identifier (RID). Việc bật cài đặt này sẽ bật Enumerate Domain Users và Enumerate Local User.

Phần REPORT cho phép cấu hình cách hiển thị các lỗ hổng trong kết quả Scan tương tự Basic Network Scan.

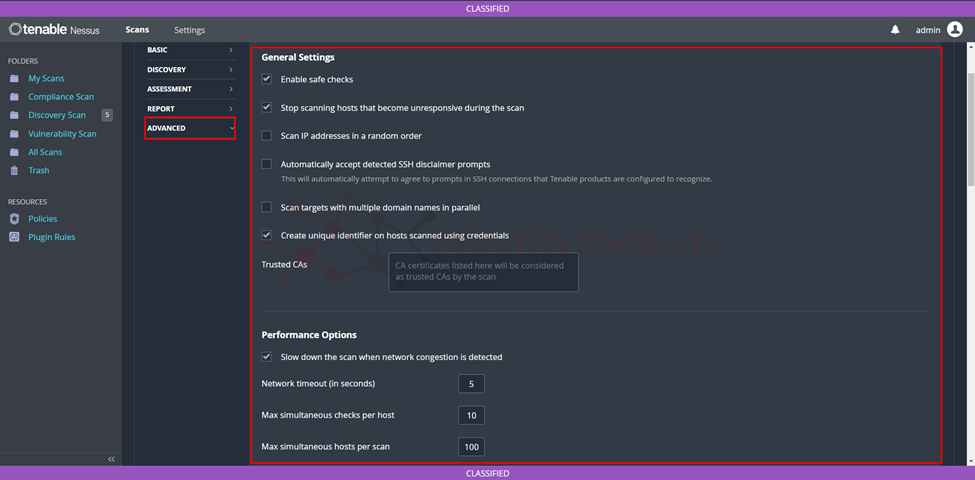

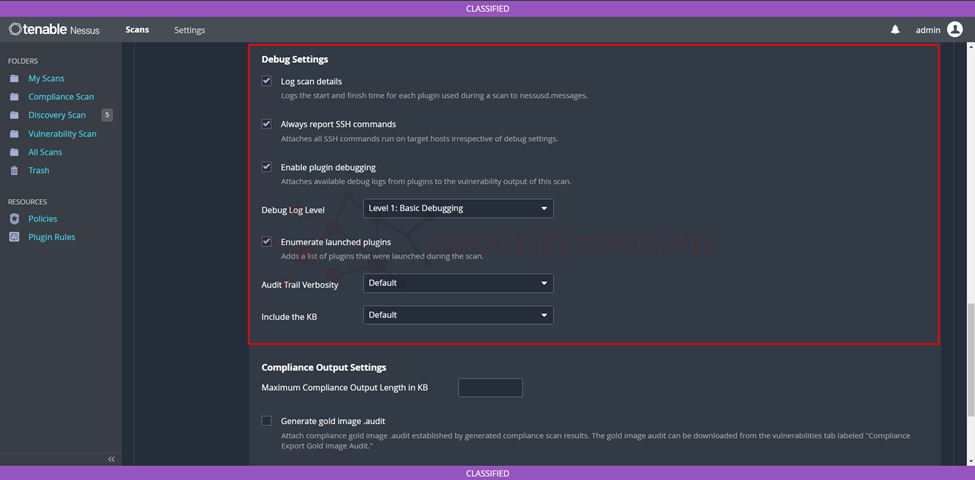

Phần ADVANCED cho phép cấu hình các thông tin liên quan đến hiệu suất quét như: số lượng host scan đồng thời, số lượng plugin đồng thời sử dụng trên host, thông tin logs,…như hình bên dưới.

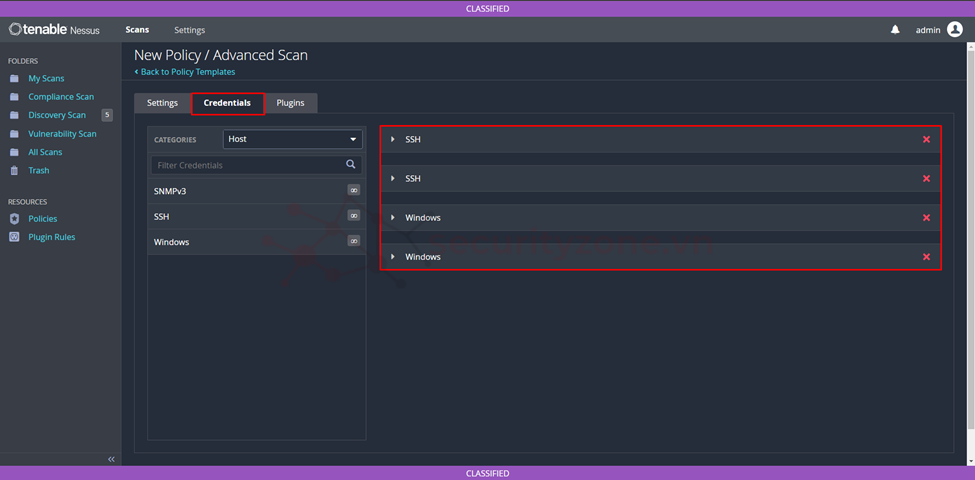

Tab Credentials cho phép điền thông tin truy cập các host tương tự như Basic Network Scan.

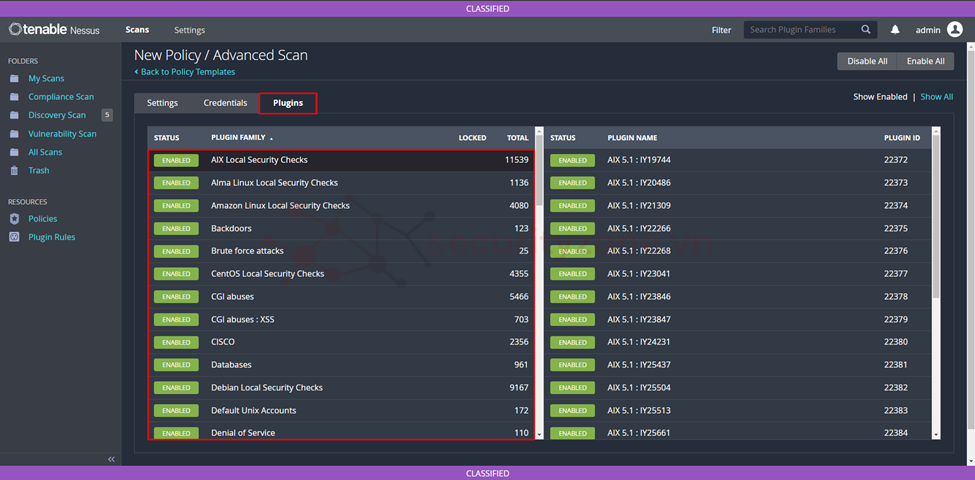

Tại tab Plugins cho phép chọn các plugin sẽ tham gia vào quá trình quét, mặc định Advanced Network Scan sẽ khuyến cáo các plugin như hình bên dưới.

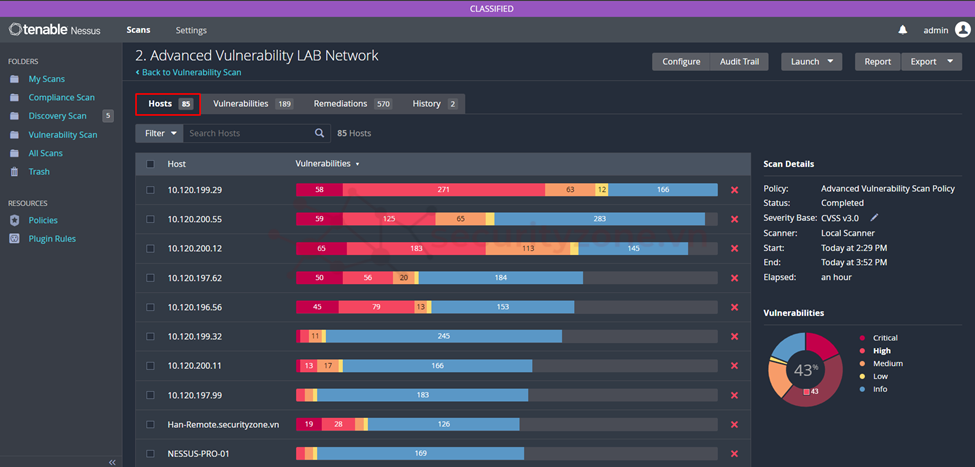

Sau khi tạo Scan và quét xong sẽ được kết quả như hình bên dưới.

3. Cấu hình loại Plugin ra kết quả Report

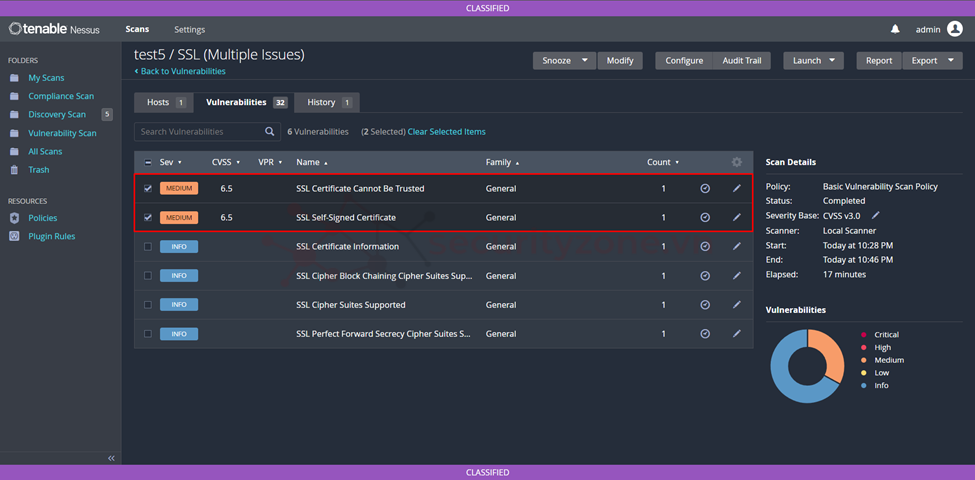

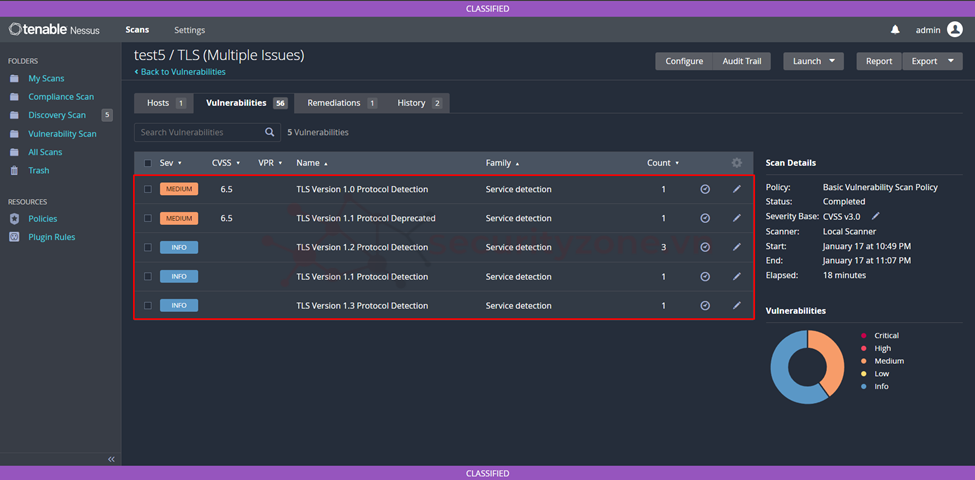

Trong một vài trường hợp muốn loại bỏ hoặc thay đổi Severity plugin trong kết quả Scan, như hình bên dưới muốn loại bỏ các plugin này ra kết quả Scan.

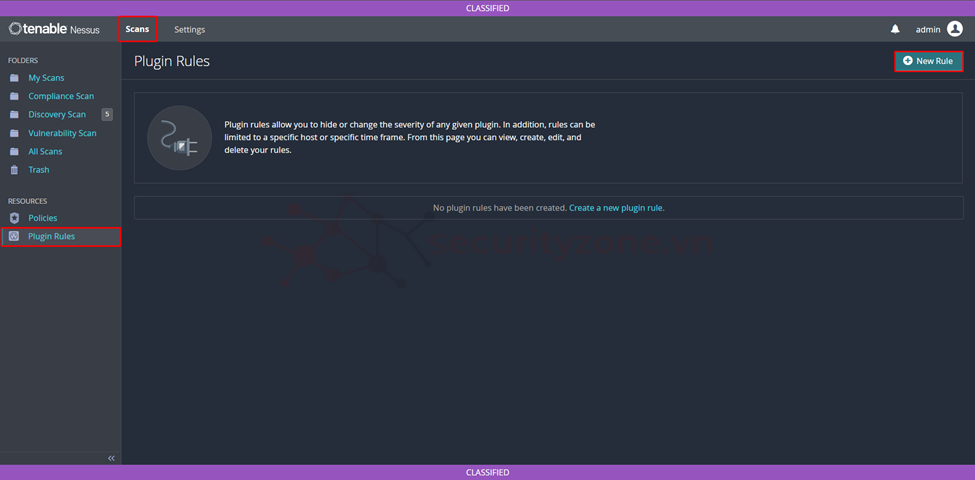

Để thực hiện tiến hành vào phần Scans > Plugin Rules > New Rule.

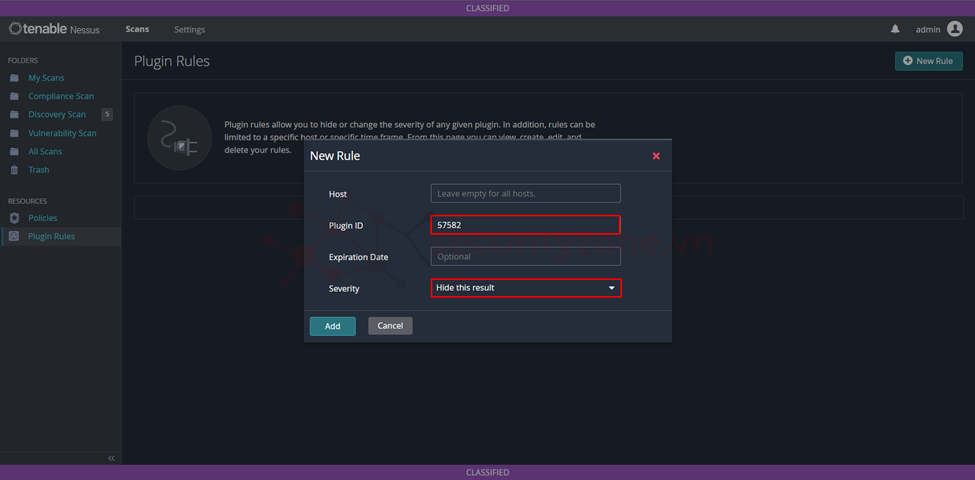

Tiến hành cấu hình các thông tin sau:

- Host: các host áp dụng loại bỏ plugin này ra kết quả scan, để trống là áp dụng cho tất cả host

- Plugin ID: ID của Plugin muốn loại ra kết quả Scan

- Expiration Date: thời gian áp dụng loại bỏ Plugin

- Severity: chỉnh lại giá trị trong kết quả scan, để Hide this result có nghĩa là không hiển thị plugin

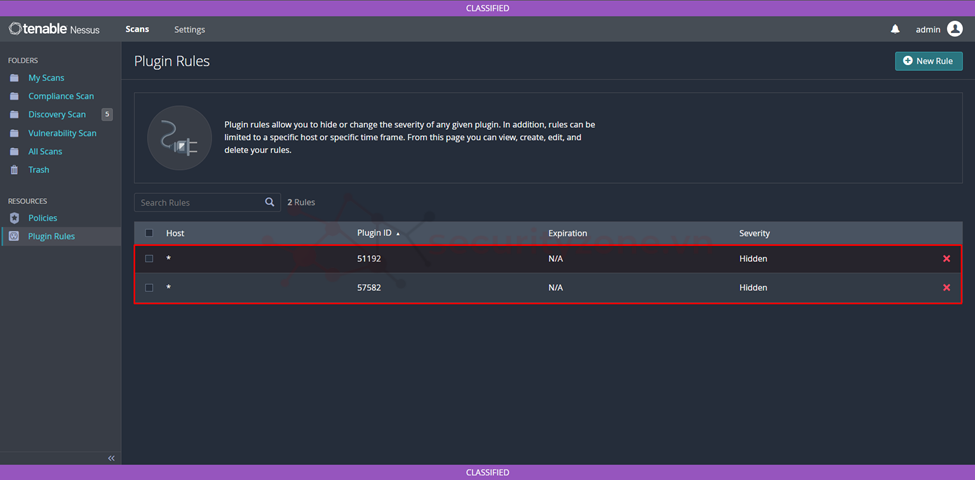

Tiếp tục cấu hình cho các plugin khác như hình bên dưới.

Thực hiện Scan lại và kiểm tra sẽ thấy các Plugin cấu hình sẽ không hiển thị trong kết quả scan như hình bên dưới.

Vina Aspire là Công ty tư vấn, cung cấp các giải pháp, dịch vụ CNTT, An ninh mạng, bảo mật & an toàn thông tin tại Việt Nam. Đội ngũ của Vina Aspire gồm những chuyên gia, cộng tác viên giỏi, có trình độ, kinh nghiệm và uy tín cùng các nhà đầu tư, đối tác lớn trong và ngoài nước chung tay xây dựng.

Các Doanh nghiệp, tổ chức có nhu cầu liên hệ Công ty Vina Aspire theo thông tin sau:

Email: info@vina-aspire.com | Website: www.vina-aspire.com

Tel: +84 944 004 666 | Fax: +84 28 3535 0668

![]()

Vina Aspire – Vững bảo mật, trọn niềm tin