Quản lý định danh và phân quyền truy cập (Identity and Access Management – IAM) là một thuật ngữ chung bao gồm các sản phẩm, quy trình và chính sách được sử dụng để quản lý định danh người dùng và điều chỉnh quyền truy cập của người dùng trong một tổ chức.

“Truy cập” và “người dùng” là hai khái niệm IAM quan trọng. “Quyền truy cập” đề cập đến các hành động được phép thực hiện bởi người dùng (như xem, tạo hoặc thay đổi tệp). “Người dùng” có thể là nhân viên, đối tác, nhà cung cấp, nhà thầu hoặc khách hàng. Hơn nữa, nhân viên có thể được phân đoạn sâu hơn dựa trên vai trò của họ.

Trong bài viết này, hãy cùng Vina Aspire tìm hiểu chi tiết hơn về cách thức hoạt động cũng như lợi ích của IAM nhé!

Hệ thống IAM được thiết kế để thực hiện ba nhiệm vụ chính : xác định, xác thực và ủy quyền. Có nghĩa là, chỉ những người phù hợp mới có quyền truy cập vào máy tính, phần cứng, ứng dụng phần mềm, bất kỳ tài nguyên CNTT nào hoặc thực hiện các tác vụ cụ thể.

Một số thành phần IAM cốt lõi tạo nên khung IAM bao gồm:

- Cơ sở dữ liệu chứa danh tính của người dùng và đặc quyền truy cập

- Các công cụ IAM để tạo, giám sát, sửa đổi và xóa các đặc quyền truy cập

- Hệ thống kiểm tra lịch sử đăng nhập và truy cập

Khi có người dùng mới hoặc có sự thay đổi vai trò của những người dùng hiện tại, danh sách các đặc quyền truy cập phải luôn được cập nhật. Các chức năng IAM thường thuộc các bộ phận hoặc phòng ban CNTT xử lý an ninh mạng và quản lý dữ liệu.

Dưới đây là những ví dụ đơn giản về IAM:

- Khi người dùng nhập thông tin đăng nhập của mình, danh tính của người đó sẽ được kiểm tra dựa trên cơ sở dữ liệu để xác minh xem thông tin đăng nhập đã nhập có khớp với thông tin được lưu trữ trong cơ sở dữ liệu hay không. Ví dụ: khi một cộng tác viên đăng nhập vào hệ thống quản lý nội dung, CTV đó được phép đăng tác phẩm của mình nhưng không được phép thay đổi tác phẩm của người dùng khác.

- Một người làm operator trên production có thể xem quy trình làm việc trực tuyến nhưng có thể không được phép sửa đổi. Mặt khác, người giám sát có thể có quyền không chỉ để xem mà còn có thể sửa đổi tệp hoặc tạo một tệp mới. Nếu không có IAM, bất kỳ ai cũng có thể sửa đổi tài liệu và điều này có thể dẫn đến những tác động tai hại.

- Thông qua IAM, chỉ những người dùng cụ thể trong tổ chức mới được phép truy cập và xử lý thông tin nhạy cảm. Nếu không có IAM, bất kỳ ai (như người ngoài) đều có thể truy cập các tệp bí mật của công ty, dẫn đến khả năng vi phạm dữ liệu. Ở khía cạnh này, IAM giúp các công ty đáp ứng các quy định nghiêm ngặt và phức tạp chi phối việc quản lý dữ liệu.

–

Các phương pháp có thể dùng khi triển khai IAM

Truy cập dựa trên vai trò (Role-based access)

Nhiều hệ thống IAM sử dụng kiểm soát truy cập dựa trên vai trò (RBAC). Theo cách tiếp cận này, có các vai trò công việc được xác định trước với các nhóm đặc quyền truy cập cụ thể. Lấy nhân viên nhân sự làm ví dụ RBAC. Nếu một nhân viên nhân sự phụ trách đào tạo, sẽ không có ý nghĩa gì nếu nhân viên đó được cấp quyền truy cập vào các bảng lương và hồ sơ lương.

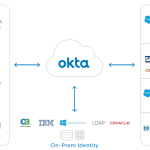

Đăng nhập một lần (single sign-on)

Một số hệ thống IAM triển khai Đăng nhập một lần (SSO). Với SSO, người dùng chỉ cần xác minh một lần. Sau đó, họ sẽ được cấp quyền truy cập vào tất cả các hệ thống mà không cần phải đăng nhập riêng vào từng hệ thống.

Xác thực đa yếu tố (multi-factor authentication)

Bất cứ khi nào cần thêm các bước để xác thực, nó sẽ xác thực hai yếu tố (2FA) hoặc xác thực đa yếu tố (MFA). Quá trình xác thực này kết hợp một cái gì đó mà người dùng biết (như mật khẩu) với thứ mà người dùng có (như mã thông báo bảo mật hoặc OTP) hoặc thứ gì đó mà một phần của cơ thể người dùng (như sinh trắc học).

Dưới đây là một số lợi ích chính và lý do tại sao quản lý định danh và phân quyền truy cập lại quan trọng.

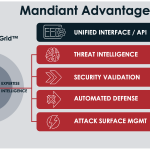

- IAM tăng cường bảo mật. Đây có lẽ là lợi ích quan trọng nhất mà các tổ chức có thể nhận được từ IAM. Bằng cách kiểm soát quyền truy cập của người dùng, các công ty có thể loại bỏ các trường hợp vi phạm dữ liệu, đánh cắp danh tính và truy cập bất hợp pháp vào thông tin bí mật. IAM có thể ngăn chặn sự lây lan của thông tin đăng nhập bị xâm phạm, tránh xâm nhập trái phép vào mạng của tổ chức và cung cấp khả năng bảo vệ chống lại ransomware, hack, lừa đảo và các loại tấn công mạng khác.

- IAM sắp xếp hợp lý IT workload. Bất cứ khi nào chính sách bảo mật được cập nhật, tất cả các đặc quyền truy cập trong toàn tổ chức có thể được thay đổi trong một lần quét. IAM cũng có thể giảm số lượng ticket đến bộ phận trợ giúp IT liên quan đến việc đặt lại mật khẩu. Một số hệ thống thậm chí còn được thiết lập tự động hóa cho các nhiệm vụ IT tẻ nhạt.

- IAM hỗ trợ pháp chế. Với IAM, các công ty có thể nhanh chóng đáp ứng các yêu cầu của quy định ngành (như HIPAA và GDPR ) hoặc thực hiện các phương pháp hay nhất của IAM.

- IAM cho phép cộng tác và nâng cao năng suất. Các công ty có thể cung cấp cho người ngoài (như khách hàng, nhà cung cấp và khách truy cập) quyền truy cập vào mạng của họ mà không gây nguy hiểm cho bảo mật.

- IAM cải thiện trải nghiệm người dùng. Không cần nhập nhiều mật khẩu để truy cập nhiều hệ thống dưới SSO. Nếu sử dụng sinh trắc học hoặc thẻ thông minh, người dùng có thể không cần nhớ mật khẩu phức tạp nữa.

–

Thực hành tốt nhất để nhận dạng và quản lý truy cập

Theo các tiêu chuẩn ISO có liên quan sẽ là nơi khởi đầu tốt để đảm bảo các tổ chức đáp ứng các thực tiễn IAM tốt nhất. Một số tiêu chuẩn này là:

- ISO/IEC 24760-1:2019 Bảo mật và quyền riêng tư CNTT – Khung quản lý danh tính – Phần 1: Thuật ngữ và khái niệm

- ISO/IEC 24760-2:2015 Công nghệ thông tin – Kỹ thuật bảo mật – Khung quản lý danh tính – Phần 2: Yêu cầu và kiến trúc tham khảo

- ISO/IEC 24760-3:2016 Công nghệ thông tin – Kỹ thuật bảo mật – Khung quản lý danh tính – Phần 3: Thực hành

- ISO/IEC 29115:2013 Công nghệ thông tin – Kỹ thuật bảo mật – Khung đảm bảo xác thực thực thể

- ISO / IEC 29100: 2011 Công nghệ thông tin – Kỹ thuật bảo mật – Khung bảo mật

- ISO / IEC 29101: 2018 Công nghệ thông tin – Kỹ thuật bảo mật – Khung kiến trúc bảo mật

- ISO / IEC TS 29003: 2018 Công nghệ thông tin – Kỹ thuật bảo mật – Chứng minh thư

- ISO / IEC 29134: 2017 Công nghệ thông tin – Kỹ thuật bảo mật – Hướng dẫn đánh giá tác động quyền riêng tư

Lưu ý rằng cho dù các giải pháp quản lý danh tính mạnh đến mức nào, chúng vẫn có thể bị bẻ khóa với những lỗi đơn giản, như trong trường hợp rủi ro đến từ thói quen của nhân viên. Đó là lý do tại sao các thực hành an ninh mạng cơ bản – như sử dụng các thiết bị được ủy quyền cho các tệp nhạy cảm, không chia sẻ mật khẩu, sử dụng mạng được bảo mật – vẫn quan trọng hơn bao giờ hết.

Vina Aspire là công ty tư vấn, cung cấp các giải pháp, dịch vụ CNTT, An ninh mạng, bảo mật & an toàn thông tin tại Việt Nam. Đội ngũ của Vina Aspire gồm những chuyên gia, cộng tác viên giỏi, có trình độ, kinh nghiệm và uy tín cùng các nhà đầu tư, đối tác lớn trong và ngoài nước chung tay xây dựng.

Các Doanh nghiệp, tổ chức có nhu cầu liên hệ Công ty Vina Aspire theo thông tin sau:

Email: info@vina-aspire.com | Website: www.vina-aspire.com

Tel: +84 944 004 666 | Fax: +84 28 3535 0668

![]()

Vina Aspire – Vững bảo mật, trọn niềm tin