Ở phần trước, Vina Aspire đã giải thích cho bạn các khái niệm và thuật ngữ về phòng thủ vành đai. Phần tiếp theo này, chúng tôi sẽ giải đáp về quy tắc bảo vệ dữ liệu 3-2-1-1.

Quy tắc bảo vệ dữ liệu 3–2–1–1

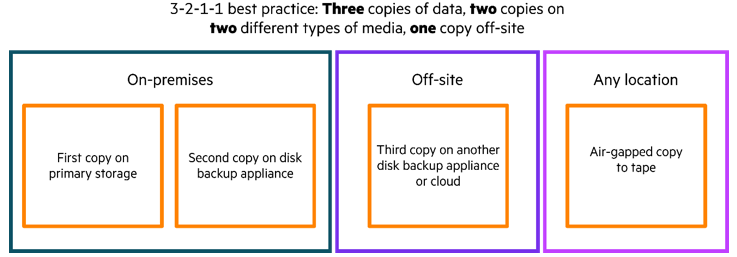

Cách tốt nhất để đảm bảo rằng có thể phục hồi sau cuộc tấn công ransomware là có sẵn một chiến lược bảo vệ dữ liệu vững chắc, bao gồm ảnh chụp nhanh (snapshot), sao chép dữ liệu (data replication) và giải pháp sao lưu (backup). Hiện nay, nguyên tắc bảo vệ dữ liệu tham chiếu (best practice) khuyến nghị sử dụng để có thể giảm thiểu ảnh hưởng của các cuộc tấn công là quy tắc bảo vệ dữ liệu 3-2-1-1. Quy tắc 3-2-1-1 khuyến nghị như sau:

- Có ít nhất ba bản sao dữ liệu: dữ liệu chính và hai bản sao.

- Ví dụ yêu cầu tối thiểu: 1 bản chính, 1 bản snapshot và 1 bản sao lưu ở xa (remote backup).

- Ví dụ cấu hình thông thường: 1 bản chính, 1 snapshot, 1 sao lưu cục bộ (local backup), 1 sao lưu ở xa (remote backup)

- Lưu trữ các bản sao trên hai thiết bị lưu trữ khác nhau và độc lập: băng, đĩa, bộ lưu trữ hoặc đám mây.

Ví dụ: trong trường hợp storage chính và backup storage, phải sử dụng hai thiết bị lưu trữ khác nhau. Sẽ tốt hơn nếu sử dụng các mô hình lưu trữ khác nhau với phần mềm độc lập để nếu một mô hình bị lỗi do sự cố, mô hình kia không bị ảnh hưởng bởi cùng một nguyên nhân gây ra lỗi. Lưu ý, trong mô hình có 2 storage ở dạng đồng bộ dữ liệu với nhau sẽ không được coi là độc lập nên sẽ không tuân thủ quy tắc.

- Giữ một bản sao lưu bên ngoài trong trường hợp có sự cố trên toàn site hoặc các mối nguy hiểm hoặc lây nhiễm cục bộ trong mạng.

- Giữ ít nhất một bản sao lưu air-gap:

Đây là một phần mở rộng gần đây của quy tắc 3-2-1 nhằm mục đích đặc biệt bảo vệ chống lại các cuộc tấn công mạng như ransomware. Bản sao dữ liệu này không thể bị thay đổi hoặc xóa bởi bất kỳ ai, ngay cả khi họ có thông tin đăng nhập quản trị và kết nối từ xa với bảng điều khiển sao lưu hoặc kho lưu trữ. Ví dụ về giải pháp air-gapped trước đây là cách lưu vào tape (băng từ) và cất giữ một nơi khác ở ngoài thiết bị quản lý băng từ.

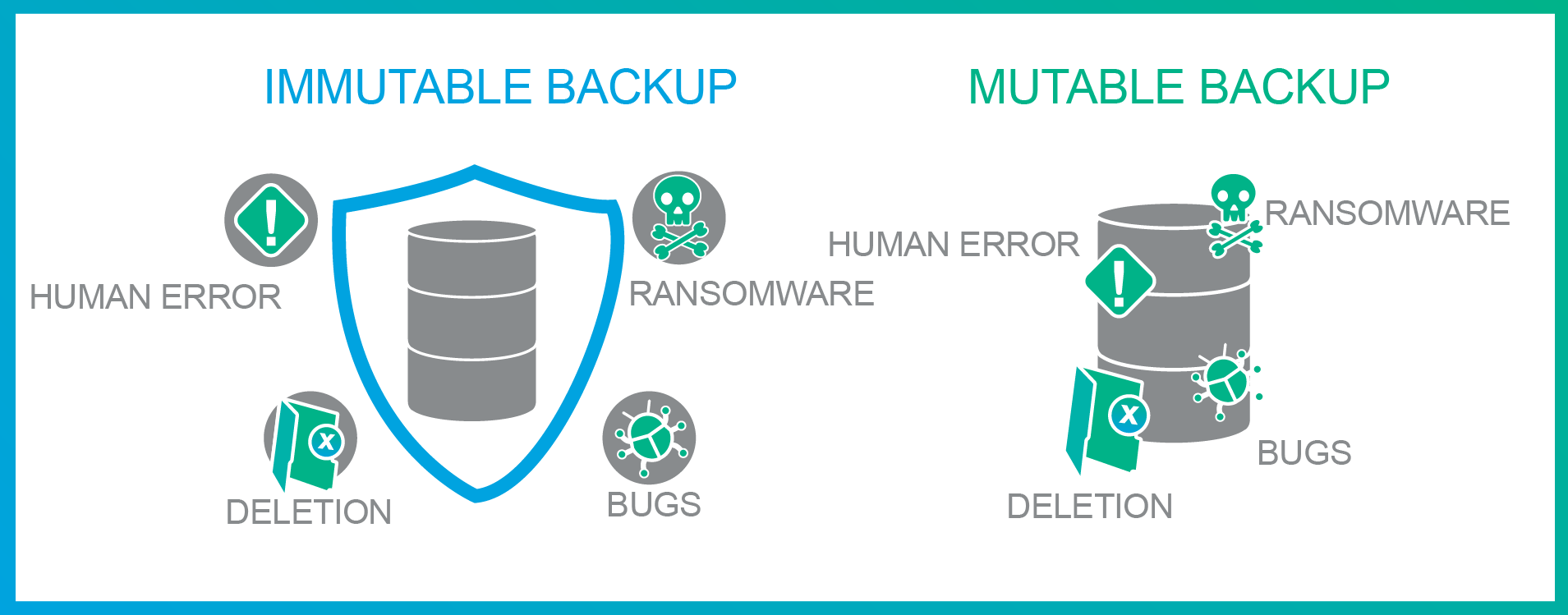

Một cách tiếp cận mới để tạo ra bản sao lưu dạng air-gap là dựa trên công nghệ tạo ra các vùng lưu trữ không xâm phạm (immutability) và đảm bảo tuân thủ (compliance); nghĩa là, khi bản sao lưu được đánh dấu immutable trên thiết bị lưu trữ, ngay cả quản trị viên có quyền cao nhất truy cập vào thiết bị cũng không thể thay đổi thông tin hoặc ngày hết hạn của bàn sao lưu này.

Clean-room dựa trên thiết bị lưu trữ sao lưu

Giải pháp clean-room dựa trên thiết bị cho phép tạo ra kho lưu trữ sao lưu được bảo toàn trong toàn bộ thời gian lưu giữ bản sao lưu. Kho lưu trữ tạo ra đảm bảo là không thể thay đổi để nếu có tấn công ransomware, sẽ vô hiệu hoá mọi phương thức xóa hoặc làm hỏng dữ liệu đã sao lưu. Sự bảo vệ cụ thể này được mô tả trong các phần sau.

Inmutable backup (Sao lưu bất biến)

Các quy trình sao lưu lưu một bản sao dữ liệu theo định kỳ nhằm mục đích khôi phục dữ liệu trong trường hợp dữ liệu bị hỏng, bị xóa hoặc làm thay đổi. Rõ ràng, quá trình khôi phục sau một cuộc tấn công ransomware sẽ thất bại nếu dữ liệu sao lưu đã bị xâm phạm hoặc bị xóa bởi trong cuộc tấn công ransomware. Trong trường hợp bị tấn công ransomware, một chiến lược bảo vệ dữ liệu phù hợp phải bao gồm bảo vệ các mối đe dọa bổ sung bên cạnh các mối đe dọa “kế thừa” thông thường như lỗi của con người và lỗi phần cứng. Ngoài ra, một cuộc tấn công ransomware có thể bao gồm hai loại mối đe dọa khác:

- Mã hóa sao lưu: Khi dữ liệu bị nhiễm ransomware, ngay cả kho lưu trữ sao lưu cũng có thể bị tấn công và mã hóa như một phần của cuộc tấn công. Một ví dụ sẽ là có các dịch vụ chạy trên các phiên bản Windows Server và sao lưu dữ liệu đó vào hệ thống trên các phiên bản Windows Server khác. Trong tình huống này, nếu phần mềm độc hại lây nhiễm vào môi trường sản xuất, có nguy cơ cao là các máy chủ lưu trữ dữ liệu sao lưu cũng có thể bị nhiễm. Khi dữ liệu sao lưu được sử dụng để thực hiện khôi phục, người ta sẽ phát hiện ra rằng dữ liệu sao lưu đã bị xâm phạm, khiến khả năng khôi phục dữ liệu tốt, có thể sử dụng được là không thể.

- Xóa sao lưu: Một giai đoạn rất phổ biến của nhiều cuộc tấn công ransomware mã hoá bản sao lưu qua đó sẽ trực tiếp phá hủy dữ liệu sao lưu. Nếu kẻ tấn công phá hủy dữ liệu sao lưu, nạn nhân không thể sử dụng dữ liệu đó để khôi phục được. Để phá hủy dữ liệu sao lưu, kẻ tấn công có thể, ví dụ, kết nối với cơ sở hạ tầng sao lưu bằng cách sử dụng thông tin đăng nhập quản trị bị đánh cắp và xóa mọi bản sao lưu. Kẻ tấn công thậm chí có thể bỏ qua ứng dụng sao lưu và xóa dữ liệu trực tiếp trên thiết bị lưu trữ. Ví dụ: truy cập hệ thống tệp bằng cách sử dụng đặc quyền root / quản trị viên.

Dữ liệu sao lưu bất biến và đảm bảo tuân thủ là những khía cạnh quan trọng nhất cần thiết để bảo vệ các bản sao lưu khỏi bị tấn công. Dữ liệu sao lưu (kho lưu trữ sao lưu) và meta-data (danh mục sao lưu) đều phải bất biến để chúng không thể được mã hóa, xóa hoặc ghi đè trong cuộc tấn công ransomware. Một cuộc tấn công xóa hoặc mã hóa danh mục sao lưu sẽ khiến dữ liệu sao lưu không sử dụng được. Một số ứng dụng sao lưu không dựa vào danh mục để có thể khôi phục các bản sao lưu. Ví dụ, bản sao lưu vào băng có thể được sử dụng để khôi phục bản sao lưu ngay cả khi kho lưu trữ sao lưu hoặc danh mục sao lưu đã bị xâm phạm. Bản sao lưu vào băng từ mà hộp băng đã được tháo ra khỏi thư viện băng từ (được gọi là “air-gapped”) là mức bảo vệ dự phòng cao nhất; do đó, khuyến khích sử dụng sao lưu vào băng từ là phương án bảo vệ cần thiết cuối cùng kết hợp với giải pháp sao lưu trực tuyến khác như sao lưu vào đĩa hay lên Cloud.

Đối với quyền truy cập thiết bị sao lưu còn có cơ chế uỷ quyền kép (dual authorization) có thể cung cấp mức độ bảo vệ cao hơn xác thực đa yếu tố (MFA) vì nó bảo vệ chống lại một loại tấn công khác mà MFA không bảo vệ chống lại, chẳng hạn như cuộc tấn công nội bộ của chính quản trị viên (hoặc tin tặc tìm cách vượt qua các yêu cầu xác thực kép). Với MFA, quản trị viên vẫn có thể tạo ra thảm họa; với ủy quyền kép, một quản trị viên không thể tự mình toàn quyền truy cập thiết bị, phải có nhân viên khác chấp thuận thì mới có thể thực hiện hành động.

Phục hồi sau tấn công ransomware

Nếu một cuộc tấn công ransomware được phát hiện, không chỉ dữ liệu phải được khôi phục đến một thời điểm trước khi cuộc tấn công xảy ra, mà mọi thứ bao gồm lưu trữ, máy chủ, thiết bị chuyển mạch mạng, phần mềm, firmware, v.v. đều phải được rà soát toàn diện để không còn dấu hiệu của ransomware trước khi quá trình hoạt động có thể tiếp tục. Ransomware không tự tấn công các thiết bị lưu trữ; Nó tấn công dữ liệu được lưu trữ trên các thiết bị lưu trữ và cuộc tấn công này đến từ các máy chủ sử dụng các thiết bị lưu trữ đó và được lan truyền qua các mạng kết nối các máy chủ đó. Việc phục hồi phải thực hiện tại một điểm sạch để đảm bảo không để ransomware tiềm ẩn tấn công dữ liệu một lần nữa; do đó cần ưu tiên sử dụng giải pháp có thể tạo ra càng nhiều điểm hồi phục càng tốt.

Còn tiếp …

Vina Aspire là Công ty tư vấn, cung cấp các giải pháp, dịch vụ CNTT, An ninh mạng, bảo mật & an toàn thông tin tại Việt Nam. Đội ngũ của Vina Aspire gồm những chuyên gia, cộng tác viên giỏi, có trình độ, kinh nghiệm và uy tín cùng các nhà đầu tư, đối tác lớn trong và ngoài nước chung tay xây dựng.

Các Doanh nghiệp, tổ chức có nhu cầu liên hệ Công ty Vina Aspire theo thông tin sau:

Email: info@vina-aspire.com | Website: www.vina-aspire.com

Tel: +84 944 004 666 | Fax: +84 28 3535 0668

![]()

Vina Aspire – Vững bảo mật, trọn niềm tin