Công nghệ Anti-Rootkit và Remediation

Một số quy trình phát hiện và vô hiệu hóa nhắm vào các kỹ thuật rootkit cụ thể, trong khi các mô-đun chống rootkit khác quét bộ nhớ hệ thống và các khu vực quan trọng khác nhau nơi mã độc có thể ẩn náu.

Rootkit – Một chương trình độc hại áp dụng các kỹ thuật khác nhau để che giấu mã độc và các hoạt động khỏi bị phát hiện và chống lại sự cố gắng khắc phục của phần mềm chống vi-rút. Công nghệ Anti-Rootkit, một phần của chương trình bảo vệ thế hệ tiếp theo, nhiều lớp của Kaspersky, phát hiện sự lây nhiễm đang hoạt động bởi các chương trình rootkit này và khắc phục hệ thống khỏi loại lây nhiễm này.

Trong hầu hết các trường hợp, rootkit bao gồm một trình điều khiển (hoặc chuỗi trình điều khiển), các chức năng trong chế độ hạt nhân và thực hiện một số hoặc tất cả các chức năng sau:

- Che giấu các tệp trên bộ nhớ (HDD), các khóa và giá trị đăng ký Windows, các quy trình trong hệ thống, các mô-đun đã tải, vùng bộ nhớ (trong trường hợp có phần mềm độc hại không có bộ lọc), các hoạt động mạng, các lĩnh vực đĩa, các đối tượng và đồ tạo tác khác

- Chống lại việc sửa đổi và \ hoặc loại bỏ rootkit bằng phần mềm chống vi-rút trong trường hợp bị phát hiện, bao gồm cả việc khôi phục những cái đã thay đổi

- Cung cấp quyền truy cập vào nhân hệ điều hành cho các ứng dụng mã độc

Người viết phần mềm độc hại quan tâm đến việc mã độc hoạt động trong thời gian dài trên một máy chủ được nhắm mục tiêu, ngay cả trong trường hợp chạy phần mềm chống vi-rút. Vì mục đích này, họ cần vận hành các kỹ thuật khác nhau để cản trở việc phát hiện và khắc phục sự lây nhiễm đang hoạt động. Họ có thể sử dụng cả các phương pháp được lập thành văn bản và phương pháp không có tài liệu của Hệ thống hoạt động. Rootkit được biết là sử dụng các phương pháp đánh chặn khác nhau trong chế độ người dùng và trong chế độ hạt nhân, thao tác với các đối tượng (DKOM), kỹ thuật bỏ qua trình điều khiển bộ lọc và chức năng gọi lại, v.v. Để hỗ trợ tính ổn định trên hệ thống nạn nhân, RootKits cần bắt đầu thực thi trên giai đoạn đầu của quá trình khởi động Hệ thống hoạt động, vì vậy chúng lây nhiễm các khu vực khởi động, như Bản ghi khởi động chính (PBR) và Bản ghi khởi động khối lượng (VBR). RootKit với chức năng như vậy được gọi là BootKit.

Các công nghệ Anti-rootkit của Kaspersky

- Tìm kiếm sự lây nhiễm đang hoạt động trong bộ nhớ hệ thống của Hệ thống hoạt động

- Quét tất cả các vị trí có thể được sử dụng cho Tự động chạy

- Khắc phục sự cố trong trường hợp phát hiện nhiễm trùng tích cực, khôi phục ở giai đoạn đầu của quá trình khởi động Hệ thống hoạt động

- Vô hiệu hóa các nhiễm trùng đang hoạt động trong quá trình cài đặt sản phẩm vào hệ thống bị nhiễm

Công nghệ bảo vệ đa mô-đun phức tạp này thực hiện hai cách tiếp cận để phát hiện và vô hiệu hóa nhiễm trùng đang hoạt động: chính xác và chung chung. Các sản phẩm của Kaspersky sử dụng cả hai cách tiếp cận này.

Cách tiếp cận chính xác: các thủ tục phát hiện và vô hiệu hóa được nhắm mục tiêu chống lại các kỹ thuật rootkit cụ thể, như che giấu sự hiện diện hoặc chống lại việc khắc phục bằng phần mềm chống vi-rút. Cách tiếp cận này cho phép bảo vệ khỏi rootkit trong một khoảng thời gian ngắn để bao phủ các đợt bùng phát hiện tại, tiết kiệm thêm thời gian để phát triển một cách tiếp cận chung chung hơn.

Phương pháp tiếp cận chung: Anti-RootKit quét các quy trình đang hoạt động, mô-đun hệ thống, bộ nhớ, các đối tượng AutoRun và cung cấp quyền truy cập vào mã phần mềm độc hại cho các thành phần chống vi-rút khác như trình giả lập, công cụ AV, phương pháp phân tích tĩnh, phân tích dựa trên hành vi được hỗ trợ bởi mô hình ML, v.v. Trong trường hợp được kích hoạt bởi bất kỳ thành phần nào trong danh sách, bộ chống rootkit sẽ khử trùng hệ thống.

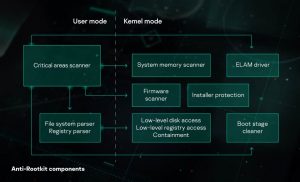

Các thành phần chống rootkit

- Trình bảo vệ trình cài đặt: Chống lại sự lây nhiễm đang hoạt động trong quá trình cài đặt sản phẩm bảo mật vào hệ thống nạn nhân

- Truy cập đĩa mức thấp, Truy cập sổ đăng ký mức thấp, Kho chứa: cung cấp quyền truy cập cấp thấp vào ổ cứng và sổ đăng ký Windows, bỏ qua các phương pháp chặn truy cập khác nhau. Chứa việc thực hiện các kỹ thuật ngăn chặn nhiễm trùng tích cực trong một thời gian khắc phục

- Boot Stage Cleaner: Khắc phục giai đoạn đầu của quá trình khởi động Hệ thống hoạt động

- System Memory Scanner: Một mô-đun để tìm kiếm và khôi phục các rootkit trong bộ nhớ hệ thống

- Trình phân tích cú pháp hệ thống tệp, Trình phân tích cú pháp sổ đăng ký: Phân tích cú pháp nhiều định dạng của Hệ thống tệp và Sổ đăng ký cửa sổ

- Máy quét khu vực quan trọng: Mô-đun để quét và sửa các đối tượng Tự động chạy, lợi ích từ các mô-đun được mô tả ở trên.

Một dạng mối đe dọa đang gia tăng trong những năm gần đây là rootkit ẩn trong phần sụn. Đây là loại phần mềm độc hại rất nguy hiểm, vì nó bắt đầu thực thi trong giai đoạn đầu của quá trình khởi động hệ điều hành, vì vậy mã độc có thể ở trong hệ thống ngay cả sau khi ổ đĩa được định dạng và hệ điều hành được khởi động lại. Các rootkit UEFI đầu tiên được phát hiện vào năm 2015. Trong những năm tiếp theo, một số cuộc tấn công APT thành công bằng cách sử dụng loại rootkit này đã được phát hiện.

Để chống lại mối đe dọa này, bộ công nghệ Anti-Rootkit của chúng tôi bao gồm một Trình quét chương trình cơ sở, công cụ này phân tích nội dung của ROM BIOS khi Trình quét các khu vực quan trọng đang chạy. Công nghệ này có thể hoạt động đối với các hệ thống được khởi động ở chế độ UEFI hoặc ở chế độ kế thừa (BIOS).

Trình quét chương trình cơ sở hoạt động như sau:

- Nội dung của ROM BIOS được kết xuất bởi một trình điều khiển đặc biệt.

- Máy quét sẽ kiểm tra kết xuất bằng cách sử dụng phương pháp heuristics cụ thể để phát hiện rootkit.

- Nếu mã độc được phát hiện, người dùng sẽ được thông báo bằng một cảnh báo hiển thị vị trí của phần mềm độc hại (Bộ nhớ hệ thống) và chế độ mà hệ thống được khởi động (phán quyết ‘MEM: Rootkit.Multi.EFI.a’ cho chế độ UEFI, ‘MEM : Rootkit.Multi.BIOS.a ‘cho chế độ kế thừa).

- Vì việc viết lại ROM BIOS là một hoạt động tiềm ẩn nguy hiểm và phụ thuộc vào nền tảng, nên việc khắc phục tự động không được thực hiện đối với loại nhiễm trùng này. Nếu bộ rootkit được phát hiện, bạn nên liên hệ với Dịch vụ hỗ trợ của chúng tôi để được hướng dẫn về cách ghi lại ROM BIOS theo cách thủ công. Trong trường hợp xấu nhất, có thể bạn sẽ phải thay thế bo mạch chủ.

Vina Aspire là Công ty tư vấn, cung cấp các giải pháp, dịch vụ CNTT, An ninh mạng, bảo mật & an toàn thông tin tại Việt Nam. Đội ngũ của Vina Aspire gồm những chuyên gia, cộng tác viên giỏi, có trình độ, kinh nghiệm và uy tín cùng các nhà đầu tư, đối tác lớn trong và ngoài nước chung tay xây dựng.

Các Doanh nghiệp, tổ chức có nhu cầu liên hệ Công ty Vina Aspire theo thông tin sau:

Email: info@vina-aspire.com | Tel: +84 944 004 666 | Fax: +84 28 3535 0668 | Website: www.vina-aspire.com

Vina Aspire – Vững bảo mật, trọn niềm tin