Hộp cát

Chạy tại chỗ, trên đám mây và trong cơ sở hạ tầng phân tích phần mềm độc hại của Kaspersky, hộp cát của chúng tôi áp dụng các kỹ thuật chống xâm nhập khác nhau trong khi hiệu suất phát hiện của chúng được sao lưu với thông tin về mối đe dọa từ Mạng bảo mật Kaspersky.

Giới thiệu về công nghệ hộp cát

Hộp cát là một hệ thống phát hiện phần mềm độc hại chạy một đối tượng đáng ngờ trong máy ảo (VM) với hệ điều hành đầy đủ tính năng và phát hiện hoạt động độc hại của đối tượng bằng cách phân tích hành vi của nó. Nếu đối tượng thực hiện các hành động độc hại trong máy ảo, hộp cát sẽ phát hiện nó là phần mềm độc hại. Máy ảo được cách ly khỏi cơ sở hạ tầng kinh doanh thực.

Hộp cát phân tích hành vi của một đối tượng khi nó thực thi, điều này làm cho chúng có hiệu quả chống lại phần mềm độc hại thoát khỏi phân tích tĩnh. Đồng thời, so với các thiết kế phân tích hành vi khác, hộp cát an toàn hơn vì nó không có nguy cơ chạy một đối tượng đáng ngờ trong cơ sở hạ tầng kinh doanh thực.

Hộp cát Kaspersky

Tại Kaspersky, chúng tôi đã phát triển hộp cát của riêng mình cách đây vài năm. Trong cơ sở hạ tầng của chúng tôi, nó là một trong những công cụ để phân tích phần mềm độc hại, nghiên cứu và tạo cơ sở dữ liệu chống vi rút. Hộp cát cũng là một phần của Nền tảng Kaspersky Anti-Targeted Attack Platform và nền tảng Kaspersky Threat Intelligence. Nó giúp xếp hạng các tệp và URL là độc hại hoặc lành tính và cung cấp thông tin về hoạt động của chúng, hữu ích cho việc tạo các quy tắc và thuật toán phát hiện.

Tính năng hộp cát

- Hộp cát dựa trên ảo hóa phần cứng, giúp nó hoạt động nhanh và ổn định.

- Máy ảo có sẵn cho:

- Hệ điều hành Windows (tất cả các phiên bản máy tính cá nhân bắt đầu từ Windows XP, tất cả các phiên bản máy chủ bắt đầu từ Windows Server 2003),

- Hệ điều hành Android (x86, kiến trúc bộ xử lý ARM).

- Hộp cát giám sát sự tương tác của quá trình đã khám phá với Hệ điều hành (khoảng 30 nghìn API khác nhau được theo dõi). Trong trường hợp đáng ngờ, hộp cát sẽ đi sâu hơn.

- Hộp cát cung cấp khả năng phát hiện khai thác bắt đầu từ giai đoạn đầu của quá trình khai thác. Nó phát hiện hành vi khai thác điển hình như sử dụng chuỗi ROP, rải đống, xoay vòng ngăn xếp, thay đổi mã thông báo bảo mật, thay đổi bảo vệ bộ nhớ đáng ngờ và những thay đổi khác. Hộp cát có khả năng phát hiện ngay cả các khai thác nâng cao được sử dụng trong các cuộc tấn công có chủ đích.

Các loại đối tượng có thể được thực thi:

- Windows: bất kỳ tệp nào, ví dụ: * .exe, * .dll, các đối tượng .NET, tệp MS Office, PDF.

- Android: APK (DEX).

- URL: hộp cát chuyển đến một URL và phát hiện các sự kiện sau: tải xuống, JavaScript, thực thi Adobe Flash và các sự kiện khác.

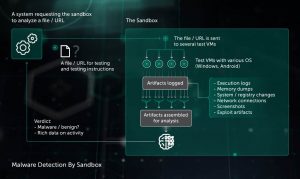

Quy trình phát hiện phần mềm độc hại

- Hộp cát nhận yêu cầu quét một đối tượng (tệp hoặc URL) từ một thành phần giải pháp bảo mật khác, với các hướng dẫn: hệ điều hành và cấu hình để chạy đối tượng, các thông số thực thi của đối tượng, các ứng dụng của bên thứ ba khác được cài đặt trong VM, giới hạn thời gian thử nghiệm, v.v.

- Đối tượng được thử nghiệm được chạy.

- Hộp cát thu thập các hiện vật trong khoảng thời gian được chỉ định. Nếu đối tượng tương tác với các quy trình hoặc URL khác có danh tiếng đã biết, hộp cát sẽ nắm bắt điều này.

- Hộp cát phân tích các phần mềm tạo tác và đưa ra phán quyết của nó cho hệ thống yêu cầu: phần mềm độc hại hay phần mềm độc hại. Hộp cát thêm dữ liệu của đối tượng vào phán quyết (ID, tính năng, nhật ký, chi tiết hành vi), điều này có thể giúp phân tích thêm mà không cần yêu cầu mới đối với hộp cát. Nếu một hoạt động đáng ngờ nhất định được tìm thấy trong quá trình thực hiện của mẫu, hộp cát cũng trả về mô tả chi tiết về hoạt động đó. Hiện tại, mô tả về khoảng 200 hoạt động đáng ngờ khác nhau được bao gồm trong hộp cát của chúng tôi.

Đồ tạo tác được thu thập bởi hộp cát

- Nhật ký thực thi ứng dụng (lệnh gọi hàm API với các tham số, sự kiện thực thi của chúng)

- Kết xuất bộ nhớ

- Các mô-đun đã tải sẽ kết xuất

- Những thay đổi trong hệ thống tệp, sổ đăng ký

- Lưu lượng mạng (tệp PCAP)

- Ảnh chụp màn hình (để kiểm tra dễ dàng hơn và phân tích thủ công, nếu cần)

- Hiện vật của hoạt động khai thác

Ngăn chặn sự xâm nhập

Phần mềm độc hại điển hình cho ngày nay là cố gắng phát hiện và trốn tránh hộp cát. Sau khi biết nó đang chạy trong hộp cát, nó có thể bỏ qua bất kỳ hoạt động độc hại nào, tự xóa mình khỏi đĩa, tự kết thúc hoặc sử dụng một số kỹ thuật trốn tránh khác.

Một thiết kế đơn giản hơn của giám sát hộp cát phần cứng (ví dụ: nối các chức năng API) sẽ để lại dấu vết cho thấy rằng một quá trình đáng ngờ đang được theo dõi. Vì vậy, chúng tôi đã triển khai các kỹ thuật giám sát khác không xâm nhập và không để lại dấu vết cho đối tượng được quét. Hộp cát kiểm soát CPU và RAM, nhưng không sửa đổi hoạt động của quy trình, bộ nhớ, thư viện hệ thống trên đĩa và trong bộ nhớ, không để lại dấu vết giám sát.

Vina Aspire là Công ty tư vấn, cung cấp các giải pháp, dịch vụ CNTT, An ninh mạng, bảo mật & an toàn thông tin tại Việt Nam. Đội ngũ của Vina Aspire gồm những chuyên gia, cộng tác viên giỏi, có trình độ, kinh nghiệm và uy tín cùng các nhà đầu tư, đối tác lớn trong và ngoài nước chung tay xây dựng.

Các Doanh nghiệp, tổ chức có nhu cầu liên hệ Công ty Vina Aspire theo thông tin sau:

Email: info@vina-aspire.com | Tel: +84 944 004 666 | Fax: +84 28 3535 0668 | Website: www.vina-aspire.com

Vina Aspire – Vững bảo mật, trọn niềm tin