Phòng chống Ransomware

Ransomware là một loại Trojan sửa đổi dữ liệu người dùng trên máy tính của nạn nhân để nạn nhân không thể sử dụng dữ liệu nữa hoặc chạy đầy đủ máy tính .. Khi dữ liệu đã bị “bắt làm con tin” (bị chặn hoặc mã hóa), người dùng nhận được một nhu cầu tiền chuộc. Cuối cùng nói với nạn nhân để gửi tiền của nam nhân viên; khi nhận được điều này, tội phạm mạng hứa hẹn sẽ gửi một chương trình cho nạn nhân để khôi phục dữ liệu hoặc khôi phục hiệu suất của máy tính.

Ransomware là một trong những mối đe dọa phổ biến nhất hiện nay đối với thế giới mạng do những lý do sau:

- Mối đe dọa này có mô hình kiếm tiền rõ ràng

- Thật dễ dàng để triển khai phần mềm độc hại như vậy

Ransomware có thể phức tạp hoặc đơn giản, tùy thuộc vào các nạn nhân được lên kế hoạch:

- Phần mềm tống tiền phổ biến được phát tán rộng rãi thông qua các chiến dịch thư rác độc hại, bộ dụng cụ khai thác, v.v.

- Ransomware phức tạp được sử dụng trong các cuộc tấn công có chủ đích

Cuộc tấn công ransomware có một số giai đoạn:

- Gửi đến máy nạn nhân: tệp đính kèm độc hại trong thư rác, khai thác lỗ hổng bảo mật, thâm nhập trong trường hợp bị tấn công có chủ đích

- Thực thi: mã hóa các tệp người dùng quan trọng

- Nhu cầu tiền chuộc

- Giải mã dữ liệu (tùy chọn)

Để bảo vệ hiệu quả khỏi ransomware, giải pháp bảo mật phải sử dụng mô hình bảo vệ nhiều lớp. Tính năng bảo vệ nhiều lớp, thế hệ tiếp theo của Kaspersky Lab cho phép các sản phẩm phát hiện ransomware ở cả giai đoạn phân phối và giai đoạn thực hiện cuộc tấn công. Hãy xem xét sâu hơn về các giai đoạn này.

Giai đoạn gửi: Tệp đính kèm độc hại trong thư rác

Một trong những cách phổ biến nhất để phát tán ransomware hiện nay là gửi các kho lưu trữ với các tập lệnh thực thi trong email (thư rác). Thay vào đó, các tài liệu Microsoft Office có macro độc hại được sử dụng làm tệp đính kèm.

Trong các sản phẩm của Kaspersky Lab, thành phần Mail AV phân tích toàn bộ ngữ cảnh của thư (bao gồm cả tệp đính kèm trong email) và áp dụng phương pháp phỏng đoán mạnh mẽ cho nội dung.

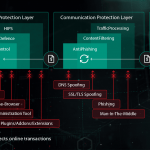

Giai đoạn giao hàng: Khai thác lỗ hổng bảo mật

Phòng chống khai thác (EP) là một thành phần đặc biệt để ngăn chặn sự xâm nhập của phần mềm độc hại (bao gồm cả ransomware) thông qua các lỗ hổng phần mềm. Trong số các ứng dụng quan trọng nhất được EP bảo vệ là trình duyệt, ứng dụng văn phòng, trình đọc pdf, v.v. Đối với mọi hành động đáng ngờ từ phần mềm được đề cập, chẳng hạn như khởi động quy trình con, thành phần áp dụng phân tích bảo mật bổ sung về hành vi của chúng chống lại các mẫu độc hại. EP giúp chặn ransomware, bao gồm CryptXXX và nhiều phần mềm khác.

Vào năm 2017, thế giới đã biết đến việc sử dụng các lỗ hổng mạng như một phương thức phát tán ransomware. Phần mềm tống tiền WannaCry đã phát triển mạnh mẽ bằng cách khai thác lỗ hổng SMB. Việc khai thác như vậy chỉ có thể được dừng lại ở cấp độ mạng. Các sản phẩm của Kaspersky Lab có một thành phần đặc biệt để phân tích lưu lượng mạng – hệ thống phát hiện xâm nhập (IDS). Thành phần này phân tích các gói mạng ở mức độ thấp và áp dụng các mẫu heuristic cho chúng để phát hiện hoạt động mạng độc hại. Thành phần này phát hiện thành công việc khai thác EternalBlue / EternalRomance. Điều này đã giúp ngăn chặn sự lây nhiễm WannaCry.

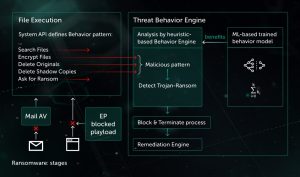

Giai đoạn thực hiện

Các tác nhân đe dọa cố gắng bỏ qua việc phát hiện tĩnh bằng các phương pháp khác nhau. Trong trường hợp này, Phát hiện Hành vi trở thành tuyến phòng thủ cuối cùng nhưng mạnh mẽ nhất. Phân tích từng hoạt động của quy trình cho phép tiết lộ các mẫu độc hại. Sau đó, sản phẩm kết thúc quá trình và khôi phục các thay đổi bằng Remediation Engine. Phát hiện dựa trên hành vi hiệu quả ngay cả với các mối đe dọa chưa biết trước đây, bao gồm cả ransomware. Một mẫu ransomware cơ bản bao gồm một số bước:

- Tìm các tệp quan trọng trên máy của nạn nhân

- Đọc nội dung của từng tệp

- Mã hóa nội dung và lưu các thay đổi vào đĩa

Đối sánh với mẫu hành vi độc hại như vậy, Behavior Engine chặn quy trình và khôi phục các thay đổi với Remediation Engine. Trong số các ví dụ về việc phát hiện ransomware thành công bằng các phương pháp như vậy là Polyglot, WannaCry (phần mã hóa của phần mềm độc hại), v.v.

Việc phát hiện ransomware không bị giới hạn bởi mẫu đã đề cập và nhiều loại khác có thể chống lại những loại mối đe dọa này một cách hiệu quả.

Hiệu quả của phương pháp này đã được chứng minh trong cuộc tấn công vào tháng 7 năm 2017 bởi ransomware ExPetr. Các tác nhân đe dọa đã sử dụng mã hóa phần mềm Petya ransomware cấp thấp cho Bảng Tệp Chính (PFT, chứa tất cả siêu dữ liệu tệp, thư mục và tệp của hệ thống tệp NTFS). Để thực thi nó, họ đã chạy một thành phần cấp cao, thành phần này sẽ ghi lại Bản ghi khởi động chính (PBR) của đĩa cứng. Thành phần Công cụ Hành vi Đe dọa đánh dấu hành vi đó là độc hại và dừng quá trình. Ngay cả khi các tác nhân đe dọa khác viết ransomware tương tự, chức năng của nó sẽ không thành công bất kể các loại kỹ thuật gây rối / chống giả lập được sử dụng.

Ransomware trong các cuộc tấn công có chủ đích

Vào năm 2017, Kaspersky Lab đã đăng ký một số nhóm đang tấn công các tổ chức với một mục tiêu chính: mã hóa dữ liệu của họ.

Trong nhiều trường hợp bị tấn công có chủ đích, các tiện ích hợp pháp để mã hóa đĩa / tệp đã được sử dụng. Ví dụ, DiskCryptor để mã hóa và PSExec để cài đặt hàng loạt thông qua mạng công ty. Việc phát hiện dựa trên hành vi tĩnh và cơ bản của các tiện ích hợp pháp sẽ không hiệu quả do tạo ra kết quả dương tính giả trong trường hợp sử dụng hợp pháp. Điều này tạo ra yêu cầu thu thập và phân tích toàn bộ bối cảnh sử dụng tiện ích. Đối với ví dụ đã đề cập, kiểu cài đặt tiện ích hợp pháp để mã hóa thông qua tiện ích PSExec có thể đáng ngờ và việc thực thi bảo vệ tương ứng của sản phẩm sẽ ngăn không cho dữ liệu bị hư hại mà không có thêm Cảnh báo sai cho người dùng khác.

Vina Aspire là Công ty tư vấn, cung cấp các giải pháp, dịch vụ CNTT, An ninh mạng, bảo mật & an toàn thông tin tại Việt Nam. Đội ngũ của Vina Aspire gồm những chuyên gia, cộng tác viên giỏi, có trình độ, kinh nghiệm và uy tín cùng các nhà đầu tư, đối tác lớn trong và ngoài nước chung tay xây dựng.

Các Doanh nghiệp, tổ chức có nhu cầu liên hệ Công ty Vina Aspire theo thông tin sau:

Email: info@vina-aspire.com | Tel: +84 944 004 666 | Fax: +84 28 3535 0668 | Website: www.vina-aspire.com

Vina Aspire – Vững bảo mật, trọn niềm tin