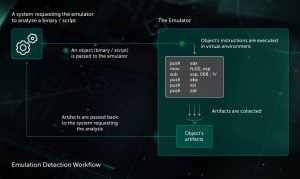

Giả lập

Trình giả lập thực hiện từng hướng dẫn của đối tượng trong môi trường ảo an toàn, thu thập các phần mềm tạo tác và chuyển chúng đến trình phân tích heuristic để phát hiện các tính năng hành vi độc hại của tệp nhị phân hoặc tập lệnh.

Giới thiệu về công nghệ giả lập mã

Phương pháp phát hiện phần mềm độc hại giả lập mã quét hành vi của tệp bằng cách mô phỏng quá trình thực thi của tệp trong môi trường ảo (giả lập). Nói chung, cách tiếp cận này tương tự như cách phát hiện phần mềm độc hại trong hộp cát, nhưng mô phỏng và hộp cát đầy đủ tính năng khác nhau về chi tiết thiết kế và ứng dụng. Hãy xem xét sự khác biệt.

Một hộp cát đầy đủ tính năng, không giống như một trình giả lập, là một phương pháp “nặng ký”. Nó mô phỏng toàn bộ môi trường và chạy một mẫu được quét trong một máy ảo có cài đặt hệ điều hành (OS) thực và các ứng dụng. Do đó, phương pháp này đòi hỏi khả năng tính toán cao và đặt ra những hạn chế về khả năng tương thích trên hệ thống chủ. Vì lý do này, hộp cát hoạt động hiệu quả nhất trong các giải pháp tại chỗ và trong đám mây tập trung. Nó không thích hợp để phát hiện phần mềm độc hại trên máy chủ người dùng và các máy tính thông thường khác.

Trình giả lập chỉ mô phỏng quá trình thực thi của chính mẫu đó. Nó tạm thời tạo ra các đối tượng mà mẫu tương tác với: mật khẩu mà một phần mềm độc hại sẽ muốn đánh cắp, chương trình chống vi-rút mà nó sẽ cố gắng ngăn chặn bộ nhớ, đăng ký hệ thống, v.v. Những đối tượng này không phải là các bộ phận thực của hệ điều hành hoặc phần mềm, mà là các bộ phận bắt chước do trình giả lập tạo ra. Khả năng kiểm soát của nó đối với môi trường giả lập cho phép trình giả lập tua nhanh thời gian, chứng kiến hành vi của tệp trong tương lai và ngăn phần mềm độc hại trốn tránh theo thời gian.

Trình giả lập xác định các tính năng hành vi cần thiết của tệp được quét trong khi sử dụng ít tài nguyên hơn nhiều so với hộp cát và nó phù hợp với máy chủ của người dùng. Việc thực thi các tệp không xác định thường bị hoãn lại cho đến khi chúng được quét bằng trình giả lập. Cách tiếp cận giả lập không phải là mới, nhưng một số trình giả lập rất tiên tiến và tỷ lệ của chúng trong việc phát hiện phần mềm độc hại là đáng kể. Các trình giả lập ngày nay được tăng cường sức mạnh với các dịch vụ danh tiếng dựa trên đám mây và hiệu quả của chúng được tăng cường nhờ công nghệ máy học.

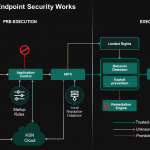

Trình giả lập Kaspersky Lab

Các giải pháp của Kaspersky Lab bao gồm trình giả lập như một tuyến phòng thủ trong cách tiếp cận nhiều lớp để bảo vệ. Nó mô phỏng các tệp và tập lệnh nhị phân, và tầm quan trọng của thứ hai ngày càng tăng với sự phổ biến ngày càng tăng của các cuộc tấn công không có tập lệnh dựa trên tập lệnh.

Mô phỏng được tối ưu hóa cho tài nguyên máy tính hạn chế. Nó chiếm ít RAM hơn cho mỗi đối tượng so với hộp cát và quét đồng thời nhiều đối tượng mà không cần tải hệ thống về cơ bản. Do tăng tốc phần cứng, mô phỏng sử dụng bộ xử lý một cách an toàn để tăng tốc quá trình quét khoảng 20 lần.

Các giải pháp của Kaspersky Lab bắt đầu quét mô phỏng “theo yêu cầu” khi người dùng yêu cầu quét đĩa hoặc “khi truy cập”, khi một đối tượng được quét tự động trước khi nó được truy cập hoặc thực thi. Mô phỏng có thể bắt đầu song song với các phương pháp phát hiện khác, chẳng hạn như yêu cầu danh tiếng quy trình trên đám mây.

Trình giả lập được triển khai trong các giải pháp điểm cuối của Kaspersky Lab, các giải pháp cấp cổng (ví dụ: máy chủ proxy và email) và trong bảo vệ môi trường ảo hóa. Trong cơ sở hạ tầng của Kaspersky Lab, các trình giả lập mạnh mẽ là một phần của quy trình phân loại đối tượng.

Tác vụ giả lập:

- Mô phỏng việc thực thi bất kỳ tệp thực thi nào (PE): * .exe, * .dll, * .sys và các tệp khác trong môi trường Windows.

- Xử lý các loại tập lệnh JavaScript, VBScript và AutoIT, các tập lệnh độc lập (được tải xuống dưới dạng tệp).

- Quét các tập lệnh nhận được qua liên kết web (trên trang web, trong email, trong tin nhắn), được nhúng trong các tệp PDF và MS Office.

Quy trình phát hiện phần mềm độc hại

- Trình giả lập nhận được yêu cầu quét một đối tượng (tệp thực thi hoặc tập lệnh) từ một thành phần khác của giải pháp bảo mật.

- Trình giả lập thực hiện an toàn từng hướng dẫn của đối tượng trong môi trường ảo, bắt đầu từ điểm nhập của đối tượng. Nếu một lệnh tương tác với môi trường (Hệ điều hành, sổ đăng ký, các tệp khác, web, bộ nhớ, v.v.), trình giả lập sẽ bắt chước phản hồi từ các đối tượng này.

- Trình giả lập thu thập các hiện vật và chuyển chúng đến bộ phân tích heuristic. Bộ phân tích chuyển một phán quyết dựa trên những tạo tác này cho thành phần yêu cầu phân tích.

- Quá trình mô phỏng dừng khi có đủ hiện vật để phát hiện phần mềm độc hại hoặc do hết thời gian chờ.

Đồ tạo tác do trình giả lập thu thập

Đối với tệp thực thi (tệp nhị phân):

- Nhật ký cuộc gọi API

- Tất cả các thay đổi trong hệ thống tệp, đăng ký hệ thống

- Kết xuất bộ nhớ

Đối với tập lệnh:

- Đối số và trả về các phép toán chuỗi

- Các lệnh gọi của các chức năng nhúng và các chức năng được cung cấp bởi môi trường

- Sự kiện

- Giảm xuống hệ thống tệp và tập lệnh con

Ngăn chặn sự xâm nhập

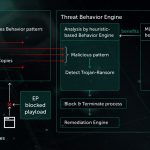

Người viết phần mềm độc hại nâng cao trang bị cho phần mềm độc hại của họ các tính năng để ngăn chặn sự phát hiện trong mô phỏng. Kaspersky Lab theo dõi và chống lại những kỹ thuật trốn tránh mới này. Ví dụ:

- Xâm Nhập A: Trước khi thực thi, phần mềm độc hại cần phải giải nén. Điều này mất nhiều thời gian tính toán và thường đủ để tránh bị phát hiện thông qua thời gian chờ giả lập.

- Chống xâm nhập A: Trình giả lập nhận dạng các tệp được đóng gói và điều chỉnh độ sâu giả lập cho phù hợp. Tăng tốc phần cứng cung cấp cho trình giả lập đủ sức mạnh để vượt qua quá trình giải nén.

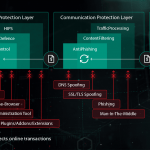

- Xâm Nhập B: Trước khi thực hiện tải trọng độc hại, phần mềm độc hại có thể truy cập tài nguyên web hoặc các thông số của môi trường của nó (ví dụ: tên máy tính, kích thước đĩa) và kiểm tra xem chúng có sẵn và có ý nghĩa hay không. Không thấy phản hồi có ý nghĩa, phần mềm độc hại sẽ không thực thi tải trọng của nó và sẽ trốn tránh sự phát hiện.

- Chống xâm nhập B: Theo yêu cầu của tệp được quét, trình giả lập bắt chước thông tin về môi trường và tài nguyên hệ thống, làm cho thông tin đó càng có ý nghĩa càng tốt. Ví dụ: nó ngẫu nhiên hóa các tên máy tính, vì vậy phần mềm độc hại có thể không sử dụng các tên máy tính cụ thể như một tín hiệu đang chạy trong một mô phỏng.

Vina Aspire là Công ty tư vấn, cung cấp các giải pháp, dịch vụ CNTT, An ninh mạng, bảo mật & an toàn thông tin tại Việt Nam. Đội ngũ của Vina Aspire gồm những chuyên gia, cộng tác viên giỏi, có trình độ, kinh nghiệm và uy tín cùng các nhà đầu tư, đối tác lớn trong và ngoài nước chung tay xây dựng.

Các Doanh nghiệp, tổ chức có nhu cầu liên hệ Công ty Vina Aspire theo thông tin sau:

Email: info@vina-aspire.com | Tel: +84 944 004 666 | Fax: +84 28 3535 0668 | Website: www.vina-aspire.com

Vina Aspire – Vững bảo mật, trọn niềm tin