Các nhà nghiên cứu an ninh mạng đã loại bỏ những gì mà họ gọi là phần mềm độc hại Linux “gần như không thể phát hiện”.

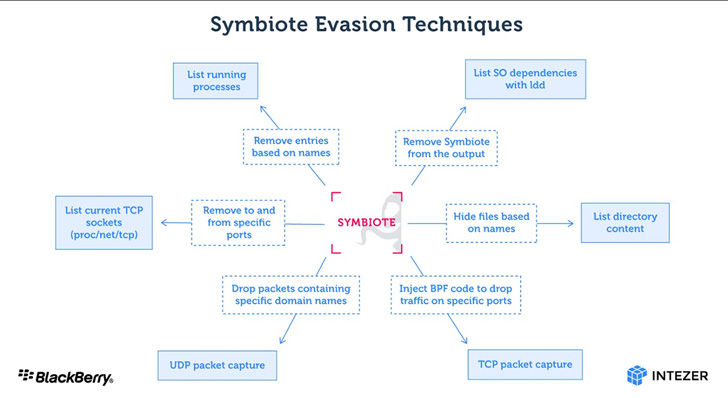

Được đặt tên là Symbiote bởi các công ty tình báo về mối đe dọa BlackBerry và Intezer, phần mềm độc hại tàng hình được đặt tên như vậy vì khả năng tự che giấu bản thân trong các quy trình đang chạy và lưu lượng mạng và tiêu hao tài nguyên của nạn nhân như ký sinh trùng.

Các nhà khai thác đằng sau Symbiote được cho là đã bắt đầu phát triển phần mềm độc hại này vào tháng 11 năm 2021, với kẻ đe dọa chủ yếu sử dụng nó để nhắm mục tiêu vào lĩnh vực tài chính ở Mỹ Latinh, bao gồm các ngân hàng như Banco do Brasil và Caixa.

Các nhà nghiên cứu Joakim Kennedy và Ismael Valenzuela cho biết: “Mục tiêu chính của Symbiote là thu thập thông tin đăng nhập và tạo điều kiện cho việc truy cập cửa sau vào máy của nạn nhân. Điều làm cho Symbiote khác biệt với các phần mềm độc hại Linux khác là nó lây nhiễm các tiến trình đang chạy hơn là sử dụng một tệp thực thi độc lập để gây ra thiệt hại.”

Nó đạt được điều này bằng cách tận dụng một tính năng Linux gốc có tên LD_PRELOAD – một phương pháp trước đây được phần mềm độc hại như Pro-Ocean và Facefish sử dụng – để được trình liên kết động tải vào tất cả các quy trình đang chạy và lây nhiễm sang máy chủ.

Bên cạnh việc ẩn sự hiện diện của nó trên hệ thống tệp, Symbiote cũng có khả năng che giấu lưu lượng mạng bằng cách sử dụng tính năng Berkeley Packet Filter (eBPF) mở rộng. Điều này được thực hiện bằng cách đưa chính nó vào quy trình của phần mềm kiểm tra và sử dụng BPF để lọc ra các kết quả có thể phát hiện ra hoạt động của nó.

Khi chiếm quyền điều khiển tất cả các tập lệnh đang chạy, Symbiote cho phép chức năng rootkit che giấu thêm bằng chứng về sự hiện diện của nó và cung cấp một cửa sau để kẻ đe dọa đăng nhập vào máy và thực hiện các lệnh đặc quyền. Nó cũng đã được quan sát thấy lưu trữ các thông tin xác thực được mã hóa trong các tệp giả dạng là tệp tiêu đề C.

Đây không phải là lần đầu tiên một phần mềm độc hại có khả năng tương tự được phát hiện trong tự nhiên. Vào tháng 2 năm 2014, ESET đã tiết lộ một cửa hậu Linux có tên là Ebury được xây dựng để lấy cắp thông tin đăng nhập OpenSSH và duy trì quyền truy cập vào một máy chủ bị xâm phạm.

Các nhà nghiên cứu kết luận: “Vì phần mềm độc hại hoạt động dưới dạng rootkit cấp người dùng trên đất liền, nên việc phát hiện ra sự lây nhiễm có thể khó khăn, đo từ xa mạng có thể được sử dụng để phát hiện các yêu cầu DNS bất thường và các công cụ bảo mật như AV và EDR phải được liên kết tĩnh để đảm bảo chúng không bị ‘nhiễm’ bởi rootkit của người dùng.”

Vina Aspire là Công ty tư vấn, cung cấp các giải pháp, dịch vụ CNTT, An ninh mạng, bảo mật & an toàn thông tin tại Việt Nam. Đội ngũ của Vina Aspire gồm những chuyên gia, cộng tác viên giỏi, có trình độ, kinh nghiệm và uy tín cùng các nhà đầu tư, đối tác lớn trong và ngoài nước chung tay xây dựng.

Các Doanh nghiệp, tổ chức có nhu cầu liên hệ Công ty Vina Aspire theo thông tin sau:

Email: info@vina-aspire.com | Tel: +84 944 004 666 | Fax: +84 28 3535 0668 | Website: www.vina-aspire.com

Vina Aspire – Vững bảo mật, trọn niềm tin

Nguồn: https://thehackernews.com/2022/06/symbiote-stealthy-linux-malware.html