Nếu kẻ tấn công xâm phạm hệ thống của đại lý chuyển tuyến, tác động có thể kéo dài thời gian ngừng hoạt động của máy chủ hoặc làm rò rỉ email. Hãy tưởng tượng một cuộc tấn công chống lại cơ quan giao thông vận tải quản lý các tuyến đường tàu và tàu điện ngầm. Kết quả có thể rất khủng khiếp.

Từ tháng 6 năm 2020 đến tháng 6 năm 2021, ngành giao thông vận tải đã chứng kiến sự gia tăng 186% các cuộc tấn công ransomware hàng tuần. Trong một sự kiện, những kẻ tấn công đã xâm phạm hệ thống của Cơ quan Giao thông Đô thị New York (MTA). Rất may không có ai bị hại nhưng những sự cố như thế này là điều đáng lo ngại. Rõ ràng là các tổ chức vận tải cần được bảo mật mạnh mẽ để giữ an toàn cho hệ thống và hành khách của họ.

Cơ sở hạ tầng công cộng quan trọng

Theo X-Force Threat Intelligence Index gần đây, ransomware là loại tấn công hàng đầu trên toàn cầu vào năm 2021 trong năm thứ ba liên tiếp.

Báo cáo nêu rõ, “Những kẻ nội gián độc hại nổi lên như một loại hình tấn công hàng đầu chống lại các tổ chức vận tải vào năm 2021, chiếm 29% các cuộc tấn công vào ngành này. Ransomware, [Trojan truy cập từ xa], đánh cắp dữ liệu, thu thập thông tin xác thực và các cuộc tấn công truy cập máy chủ đều đóng vai trò chống lại giao thông vận tải vào năm 2021.” Chúng ta sẽ quay trở lại chủ đề Những kẻ nội gián độc hại ‘ sau.

Là một phần của cơ sở hạ tầng công cộng quan trọng, giao thông vận tải đặc biệt bị đe doạ. Dù là đi làm đúng giờ, gửi hàng hóa hay nhận vật tư y tế, hầu hết mọi người và doanh nghiệp phụ thuộc vào phương tiện giao thông. Nếu một cuộc tấn công làm gián đoạn giao thông vận tải, toàn bộ chuỗi cung ứng có thể sụp đổ. Sự gián đoạn của hệ thống đèn giao thông hoặc phương tiện giao thông đường sắt có thể gây ra thiệt hại về thể chất.

Các quy tắc mới cho phòng thủ kỹ thuật số

Để đối phó với mối đe dọa ngày càng tăng, Cục Quản lý An ninh Giao thông Vận tải (TSA) của Bộ An ninh Nội địa đã công bố các yêu cầu an ninh mạng mới đối với các chủ sở hữu và nhà vận hành phương tiện giao thông trên mặt đất.

Các yêu cầu là đối với các tuyến đường sắt chở hàng, đường sắt chở khách và đường sắt vận tải có rủi ro cao hơn. Họ yêu cầu chủ sở hữu và người điều hành:

- Chỉ định một điều phối viên an ninh mạng

- Báo cáo sự cố an ninh mạng cho Cơ quan An ninh mạng và Cơ quan An ninh cơ sở hạ tầng trong vòng 24 giờ

- Xây dựng và thực hiện kế hoạch ứng phó sự cố an ninh mạng để giảm nguy cơ gián đoạn hoạt động và

- Hoàn thành đánh giá lỗ hổng bảo mật mạng để xác định các lỗ hổng hoặc lỗ hổng tiềm ẩn trong hệ thống của họ.

Động cơ đằng sau các cuộc tấn công mạng

Động cơ thúc đẩy các cuộc tấn công chống lại các cơ quan vận tải có thể khác nhau. Những kẻ xâm nhập có thể lấy cắp thông tin hoặc sử dụng ransomware để thu lợi tài chính. Trong khi đó, có những kẻ tấn công có thể nhận được sự nhờ cậy từ các quốc gia nước ngoài đang tìm cách gây ra tác động phá hoại hoặc đánh sập để thúc đẩy các mục tiêu chính sách đối ngoại. Mặc dù bất kỳ sự cố nào cũng có thể dẫn đến gián đoạn hệ thống, nhưng các cuộc tấn công từ nước ngoài có thể ẩn chứa nguy cơ cao hơn về tai nạn và trục trặc thiết bị.

Những kẻ xâm nhập ngoại lai

Trong cuộc tấn công MTA ở New York, những kẻ gây rối không đưa ra yêu cầu nào về tài chính. Thay vào đó, vụ xâm phạm có vẻ như là một phần của một loạt các cuộc xâm nhập trên diện rộng gần đây của những kẻ tấn công lành nghề. Theo FireEye, một công ty an ninh mạng tư nhân đã giúp tìm ra sự xâm phạm, những kẻ xâm nhập có khả năng được chính phủ Trung Quốc hậu thuẫn.

Vào cuối năm 2018, một cuộc tấn công khác dẫn đến một bản cáo trạng của bồi thẩm đoàn liên bang đối với hai người đàn ông sống ở Iran. Họ bị buộc tội chiếm giữ hệ thống máy tính của Sở Giao thông Vận tải Colorado (CDOT) làm con tin như một phần của kế hoạch phần mềm độc hại SamSam. Những kẻ tấn công có trụ sở tại Iran bị cáo buộc đã yêu cầu một khoản tiền chuộc bằng Bitcoin để giải mã dữ liệu CDOT bị nhiễm. Vụ việc khiến 1.700 hệ thống máy tính của nhân viên phải ngừng hoạt động. Phải mất sáu tuần và gần 2 triệu đô la để đưa hệ thống của bộ trở lại trực tuyến.

Cuối cùng, CDOT đã không trả tiền chuộc. Bang có các bản sao lưu kỹ thuật số cho phép họ khôi phục dữ liệu được mã hóa. Ngoài ra, các hoạt động mạng được phân đoạn đã giúp ngăn phần mềm độc hại lây lan sang các phòng ban hoặc cơ quan khác. Đó là lý do tại sao các máy chủ điều khiển đèn giao thông hoặc các hệ thống đường khác ở Colorado không chịu ảnh hưởng.

Các Nhà Lãnh Đạo Giao Thông Vận Tải Nên Làm Gì?

Trước mối đe dọa đang diễn ra trên diện rộng chống lại ngành giao thông vận tải, TSA đã phát triển một bộ công cụ. Nếu chúng ta tìm hiểu kỹ trong điều phối về đường sắt, giao thông công cộng và giao thông đường bộ, chúng ta nhận thấy rằng các kế hoạch ứng phó, dự báo và điều phối an ninh mạng là rất quan trọng. Đánh giá lỗ hổng bảo mật cũng là một ưu tiên hàng đầu và TSA khuyến nghị các cơ quan nên tìm đến NIST Cybersecurity Framework được chỉ dẫn.

Đánh giá lỗ hổng bảo mật nên bao gồm bảo mật Internet of Things (IoT) vì ngày càng có nhiều cảm biến và thiết bị được triển khai trong ngành. Để gắn kết nhiều chi tiết động và hậu cần của bất kỳ hệ thống vận tải nào, các thiết bị IoT là rất cần thiết. Tuy nhiên, các kết nối thiết bị là điểm xâm nhập tiềm ẩn của những kẻ tấn công và bạn cũng nên đánh giá rủi ro này.

Giảm thiểu rủi ro tấn công vận tải

Giống như bất kỳ tổ chức nào, các cơ quan giao thông vận tải phải đối mặt với nguy cơ bị tấn công mạng, nhưng mối đe doạ có thể cao hơn. Đó là một trong những lý do tại sao Alejandro Mayorkas, Bộ trưởng Bộ An ninh Nội địa, nói rằng “ransomware hiện gây ra mối đe dọa an ninh quốc gia”. Trong khi các chỉ thị TSA đề cập đến ứng phó sự cố, người ta có thể tìm lời khuyên về giảm thiểu rủi ro ở đâu?

The X-Force Threat Intelligence Index không chỉ xem xét bối cảnh rủi ro hiện tại mà còn đưa ra lời khuyên về cách giảm thiểu rủi ro thiệt hại. Một số đề xuất của báo cáo X-Force để giảm thiểu rủi ro mạng bao gồm:

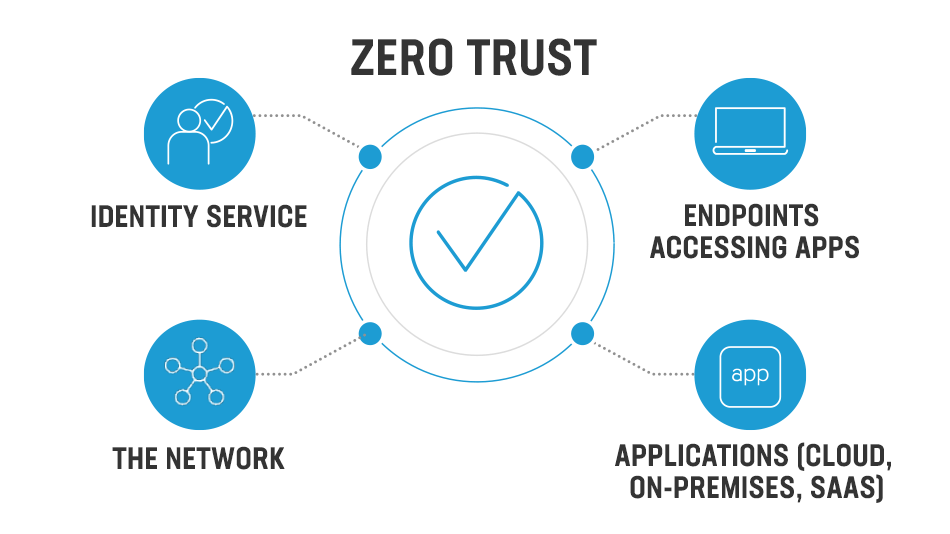

Zero Trust: Cách tiếp cận này giả định rằng một xâm phạm đã xảy ra và nhằm mục đích tăng độ khó cho kẻ xâm nhập trong việc di chuyển trong mạng. Zero Trust hiểu dữ liệu quan trọng nằm ở đâu và ai có quyền truy cập vào dữ liệu này. Các biện pháp xác minh mạnh mẽ (xác thực đa yếu tố, ít đặc quyền nhất, quản lý truy cập danh tính) được triển khai trên toàn mạng để đảm bảo chỉ những người phù hợp mới truy cập vào dữ liệu đó theo đúng cách. Điều này rất quan trọng đối với việc vận chuyển, vì gần một phần ba các cuộc tấn công trung gian xuất phát từ những nội gián độc hại.

Tự động hóa bảo mật: Với các mối đe dọa quốc tế, các kiểu tấn công đa dạng và nhiều lớp yêu cầu bảo vệ, tự động hóa bảo mật là điều cần thiết. Máy móc hoàn thành nhiệm vụ nhanh hơn nhiều so với bất kỳ nhà phân tích hoặc đội ngũ nào của con người. Tự động hóa cũng giúp xác định các cơ chế để cải thiện quy trình làm việc.

Phát hiện và phản hồi mở rộng (XDR): Công nghệ phát hiện và phản hồi kết hợp nhiều giải pháp khác nhau mang lại một lợi thế đáng kể. XDR phát hiện và loại bỏ những kẻ tấn công khỏi mạng trước khi chúng đến giai đoạn cuối cùng của cuộc tấn công, như triển khai ransomware hoặc đánh cắp dữ liệu.

Giữ An toàn Giao thông Vận tải

Các nỗ lực của cơ quan chính phủ đang giúp nâng cao nhận thức và giảm nguy cơ bị thiệt hại. Các tổ chức vận tải cá nhân cũng đã nhận trách nhiệm bảo vệ hệ thống của họ và sự an toàn của khách du lịch. Nguy cơ tấn công các cơ quan vận tải chắc chắn sẽ tiếp diễn, và an toàn của hành khách là điều quan trọng hàng đầu.

Vina Aspire là công ty tư vấn, cung cấp các giải pháp, dịch vụ CNTT, An ninh mạng, bảo mật & an toàn thông tin tại Việt Nam. Đội ngũ của Vina Aspire gồm những chuyên gia, cộng tác viên giỏi, có trình độ, kinh nghiệm và uy tín cùng các nhà đầu tư, đối tác lớn trong và ngoài nước chung tay xây dựng.

Các Doanh nghiệp, tổ chức có nhu cầu liên hệ Công ty Vina Aspire theo thông tin sau:

Email: info@vina-aspire.com | Website: www.vina-aspire.com

Tel: +84 944 004 666 | Fax: +84 28 3535 0668

![]()

Vina Aspire – Vững bảo mật, trọn niềm tin