ĐIỀU GÌ ĐANG XẢY RA?

Cybereason GSOC đang điều tra sự gia tăng đáng kể của các trường hợp lây nhiễm phần mềm độc hại Emotet ở Nhật Bản. Trong quý cuối cùng của năm 2021, lần đầu tiên kể từ đầu năm 2021, khi các nhà chức trách phá vỡ cơ sở hạ tầng của các nhà khai thác Emotet, Cybereason GSOC đã quan sát các chiến dịch tấn công toàn cầu liên quan đến một biến thể mới của Emotet.

Sự gia tăng của Emotet nhắm vào các tổ chức Nhật Bản trong quý đầu tiên của năm 2022 là sự tiếp nối của các hoạt động trước đó, với một số thay đổi trong quy trình triển khai phần mềm độc hại.

PHÂN TÍCH

Các nhà phân phối Emotet dưới dạng tệp đính kèm (tài liệu Microsoft Excel) vào email lừa đảo. Các tài liệu Excel lưu trữ các macro Office độc hại phân phối Emotet. Khi các macro Office thực thi, các macro sẽ thiết lập kết nối với điểm cuối do kẻ tấn công kiểm soát để tải xuống phần mềm độc hại Emotet.

Emotet thường đến từ điểm cuối do kẻ tấn công kiểm soát dưới dạng tệp thư viện liên kết động (DLL) mà macro lưu trữ dưới dạng tệp có phần mở rộng tên tệp .ocx, chẳng hạn như xxw1.ocx hoặc enu.ocx. Macro Office sử dụng tiện ích Windows regsvr32 để thực thi Emotet (tệp DLL có phần mở rộng .ocx) thông qua điểm nhập DllRegisterServer DLL. Sau đó, Emotet sao chép tệp DLL của Emotet vào một tệp có tên tệp ngẫu nhiên được lưu trữ:

- Trong thư mục % AppData% của người dùng, nếu Emotet thực thi với đặc quyền người dùng bình thường, chẳng hạn như C:\Users\user\AppData\Local\Jcvshzvga\xfofujkytigar.pum

- Trong thư mục %SystemRoot%\SYSWOW64, nếu Emotet thực thi với các đặc quyền quản trị, chẳng hạn như C:\Windows\SysWOW64\Fkyrhqgbvmjinn\nugiehweexgz.liz.

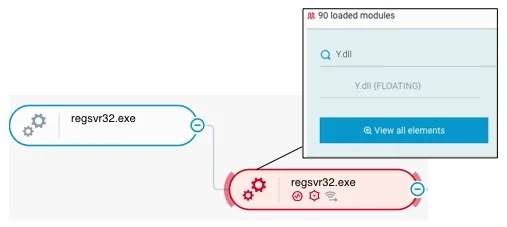

Sau đó, Emotet cho chạy tệp DLL Emotet đã sao chép bằng tiện ích Windows regsvr32. Quan sát thấy rằng regsvr32 ánh xạ DLL Emotet dưới tên nội bộ của Y.dll. Người dùng Nền tảng Cybereason XDR có thể xem tên này là tên của mô-đun thực thi trong ngữ cảnh của regsvr32v.

rundll32 ánh xạ tệp DLL Emotet dưới tên nội bộ của Y.dll như được thấy trong Nền tảng Cybereason XDR

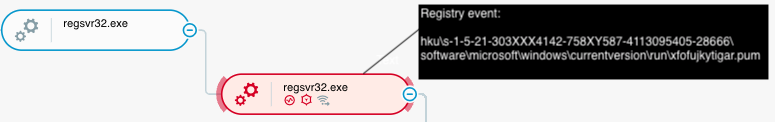

Khi Emotet thực thi trên một hệ thống bị xâm phạm, phần mềm độc hại trước tiên thiết lập tính bền vững bằng cách tạo các dịch vụ hệ thống bắt đầu khi khởi động hệ thống hoặc tạo các giá trị đăng ký tại khóa đăng ký HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run:

Emotet (tệp DLL: xfofujkytigar.pum) thiết lập tính bền vững trên một hệ thống bị xâm phạm như được thấy trong Nền tảng Cybereason XDR

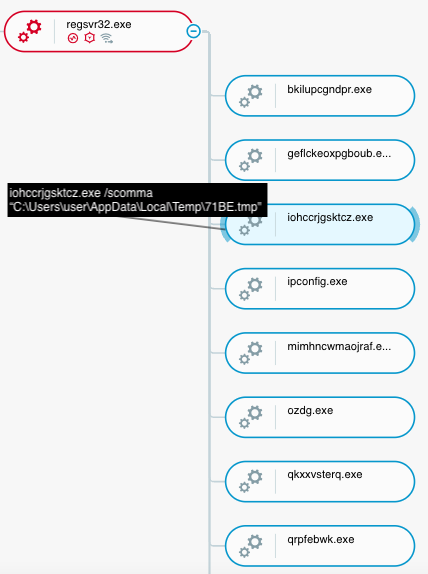

Sau đó, Emotet cho chạy các quy trình tiến hành các hoạt động mã độc, chẳng hạn như do thám (ví dụ: ipconfig.exe hoặc systeminfo.exe) hoặc đánh cắp thông tin xác thực web và email từ cơ sở dữ liệu thông tin xác thực của khách hàng.

Ví dụ: Emotet sử dụng từ khóa scomma trong dòng lệnh để thực thi WebBrowserPassView, một công cụ đánh cắp thông tin xác thực web từ cơ sở dữ liệu thông tin xác thực của trình duyệt.

Hầu hết các quy trình mà Emotet chạy đều có tên ngẫu nhiên và là quy trình con của quy trình regsvr32 thực thi Emotet:

Emotet cho chạyt các quy trình thực hiện các hoạt động mã độc (Emotet thực thi công cụ WebBrowserPassView) như được thấy trong Nền tảng Cybereason XDR

KHUYẾN NGHỊ CỦA CYBEREASON

- Xử lý an toàn các thư email và tệp đính kèm đến từ các nguồn bên ngoài. Điều này bao gồm việc điều tra nội dung thư email để xác định các nỗ lực lừa đảo.

- Sử dụng mật khẩu an toàn, thường xuyên xoay mật khẩu và sử dụng xác thực đa yếu tố nếu có thể.

- …

Vina Aspire là đơn vị tư vấn, cung cấp các giải pháp, dịch vụ CNTT, An ninh mạng, bảo mật & an toàn thông tin tại Việt Nam. Đội ngũ của Vina Aspire gồm những chuyên gia, cộng tác viên giỏi, có trình độ, kinh nghiệm và uy tín cùng các nhà đầu tư, đối tác lớn trong và ngoài nước chung tay xây dựng

Các Doanh nghiệp, tổ chức có nhu cầu liên hệ Công ty Vina Aspire theo thông tin sau:

Email: info@vina-aspire.com | Tel: +84 944 004 666 | Fax: +84 28 3535 0668 | Website: www.vina-aspire.com

Vina Aspire – Vững bảo mật, trọn niềm tin

Nguồn: https://www.cybereason.com/blog/research/threat-alert-emotet-targeting-japanese-organizations