-

Tổng quan về Quản lý định danh và phân quyền truy cập (IAM)

– IAM là gì? Quản lý định danh và phân quyền truy cập (Identity and Access Management – IAM) là một thuật ngữ chung bao gồm các sản phẩm, quy…

-

Luật An Ninh Mạng có cấm doanh nghiệp lưu trữ dữ liệu ngoài phạm vi lãnh thổ Việt Nam hay không?

Nghị định số 53/2022/NĐ-CP của Luật An Ninh Mạng, có hiệu lực chính thức từ 1/10/2022 khiến các doanh nghiệp băn khoăn về việc sử dụng các dịch vụ hạ…

-

Việt nam cần làm chủ AI tạo sinh

AI tạo sinh (Generative AI) là một dạng trí tuệ nhân tạo (AI) có khả năng tạo ra nội dung và ý tưởng mới ở nhiều hình thái khác nhau…

-

Generative AI sẽ thay đổi “thế trận” thị trường lao động trong tương lai ra sao?

Generative AI là gì? Generative AI hoạt động ra sao? Tại sao nói Generative AI sẽ thay đổi cục diện thị trường lao động trong tương lai gần? Hãy đồng…

-

Data warehouse là gì? Kiến thức cơ bản về kho dữ liệu

Data warehouse đóng vai trò như một thành phần cốt lõi của trí tuệ kinh doanh (Business Intelligence), giúp các doanh nghiệp nâng cao hiệu suất hoạt động. Trong bài…

-

Cường quốc không gian mạng ?

KHÁI NIỆM CƯỜNG QUỐC TRÊN KHÔNG GIAN MẠNG Trong thế giới thực, cường quốc là một khái niệm dùng trong quan hệquốc tế, để chỉ một quốc gia có sức…

-

GDPR là gì? 6 bước để đảm bảo tuân thủ GDPR

Các quy định của GDPR có hiệu quả như thế nào đối với việc bảo vệ thông tin dữ liệu của EU? Các tổ chức hoặc doanh nghiệp có thể…

-

Hybrid meetings là gì? Thuật ngữ mới của thời đại số

Ngày nay, chúng ta sử dụng thuật ngữ Hybrid cho nhiều lĩnh vực, phổ biến nhất có lẽ là trong ngành CNTT. Giờ đây, Hybrid đã xuất hiện trong ngành VC (video…

-

Kubernetes là gì?

Kubernetes là gì? Kubernetes là một hệ thống quản lý container mã nguồn mở, dùng để triển khai, quản lý và tự động hóa các ứng dụng dưới dạng container….

-

Tổng quan hoạt động của Switch

Giới thiệu tổng quan Switch Switch là một thiết bị mạng được sử dụng để kết nối nhiều thiết bị trong một mạng LAN (Local Area Network). Switch hoạt động…

-

Địa chỉ IP (Internet Protocol Address) là ?

Địa chỉ IP (Internet Protocol Address) là một địa chỉ logic duy nhất được gán cho mỗi thiết bị, được sử dụng trong giao thức IP của lớp Internet thuộc…

-

Lợi ích điện toán biên (edge computing)

Điện toán biên hoặc là Xử lý biên (edge computing) là một mô hình tính toán phân tán trong đó các tác vụ tính toán và xử lý dữ liệu…

-

Cách viết tin bài chuẩn SEO cho web

SEO (Search Engine Optimization) là quá trình tối ưu hóa website hoặc trang web để tăng khả năng xuất hiện trên kết quả tìm kiếm của các công cụ tìm…

-

Đề xuất danh mục tiêu chuẩn hóa chữ ký số và dịch vụ chứng thực trên thiết bị di động (Phần II)

Các tiêu chuẩn cho hệ thống thiết bị quản lý khóa bí mật, chứng thư số và tạo chữ ký số theo mô hình ký số di động (SIM PKI)…

-

Đề xuất danh mục tiêu chuẩn hóa chữ ký số và dịch vụ chứng thực trên thiết bị di động (Phần I)

Tiêu chuẩn chữ ký số và dịch vụ chứng thực chữ ký số trên thiết bị di động bao gồm 3 tiêu chuẩn sau: Các tiêu chuẩn về chữ ký…

-

Mobile PKI bảo mật chữ ký số và dịch vụ chứng thực trên thiết bị di động

Tổng quan Mobile PKI Ngày nay, thiết bị di động (máy tính bảng, điện thoại di động, laptop…) đang phát triển rất mạnh và là một thiết bị không thể…

-

Chữ ký số HSM là gì? Tất tần tật những điều cần biết về chữ ký số HSM

Sử dụng chữ ký số được xem là giải pháp tiện dụng và bảo mật nhất hiện nay để thực hiện các giao dịch ký kết, khai báo, giao dịch trên môi…

-

Báo cáo nhiều tên miền độc hại mạo danh eTax Mobile Việt Nam

10/07/2023 – Vina Aspire xin chia sẻ Danh sách các tên miền độc hại đang đưa vào tấn công tại Việt Nam, qua báo cáo mà F1 & Vina Aspire…

-

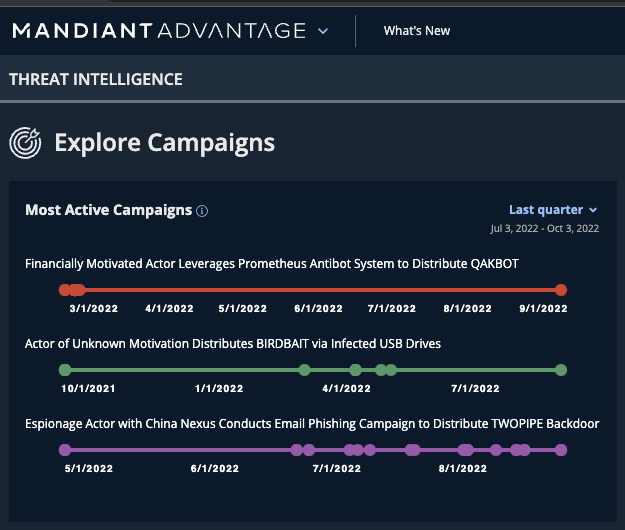

Mandiant Threat Intelligence – Thông tin tình báo về mối đe doạ

– Các tác nhân đe dọa luôn thường trực đòi hỏi sự chú ý và nâng cao kiến thức từ tất cả các chuyên gia bảo mật. Kết hợp thông…

-

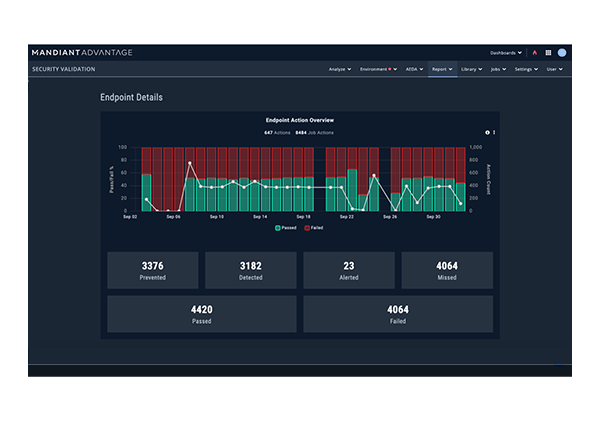

Mandiant Security Validation – Hiểu rõ trạng thái bảo mật của doanh nghiệp nhằm chống lại các đối thủ ngày nay

– Điểm nổi bật Xây dựng chiến lược xác thực dựa trên tầm nhìn của Mandiant, nhắm mục tiêu vào ngành, đồng nghiệp và khu vực địa lý của bạn…