Từ loại Ransomware Plug-and-play (hoạt động với hệ thống máy tính ngay khi chúng được kết nối) được sử dụng như một dịch vụ đến các cuộc tấn công do người đứng đầu đầy đủ kỹ năng, Ransomware là minh chứng cho thấy những kẻ tấn công mạng không ngừng đổi mới phương thức để đạt được mục tiêu. Từ rất lâu trước khi nó ảnh hưởng lên chuỗi cung ứng toàn cầu và trở thành tin nóng hổi, ransomware đã len lỏi vào máy tính thông qua các đĩa mềm chứa mã độc, gây hoang mang cho người dùng và bước đầu tống tiền qua đường bưu điện tại Panama. Cùng quay ngược về ba thập kỷ trước để xem ransomware đã đi được bao xa – và cần những gì để đi trước sự đổi mới liên tục của kẻ tấn công.

Đầu đời của Ransomware

Năm 1989, 20,000 đĩa mềm đã được phân phối cho các nhà nghiên cứu trên 90 quốc gia, chứa một bảng câu hỏi mục đích là giúp bệnh nhân có thể xác định nguy cơ mắc bệnh AIDS. Nhưng bản thân các đĩa này chứa một loại virus. Tên tệp đã được mã hóa trên máy tính bị nhiễm mã độc và người dùng được hướng dẫn thanh toán qua séc của thủ quỹ hoặc chuyển tiền quốc tế để có lại quyền truy cập vào nội dung của họ. Loại virus mã hóa cơ bản này, được mệnh danh là AIDS Trojan, hoặc PC Cyborg Trojan, được nhiều người coi là một trong những cuộc tấn công ransomware đầu tiên trong lịch sử.

Tuy nhiên, từ “ransomware” đã không thực sự tồn tại hơn 20 năm sau. Trước khi tồn tại, Bitcoin đã xuất hiện vào năm 2009, cung cấp cho mọi người một phương thức nhanh và đơn giản để mua, bán và trao đổi mọi thứ trực tiếp. Bitcoin và các loại tiền ảo khác cũng cho bọn tội phạm một cách ẩn danh để tống tiền các cá nhân và tập đoàn mà không bị bắt bằng cách loại bỏ các bên trung gian như ngân hàng và chính phủ,. Chúng nhanh chóng tận dụng cơ hội.

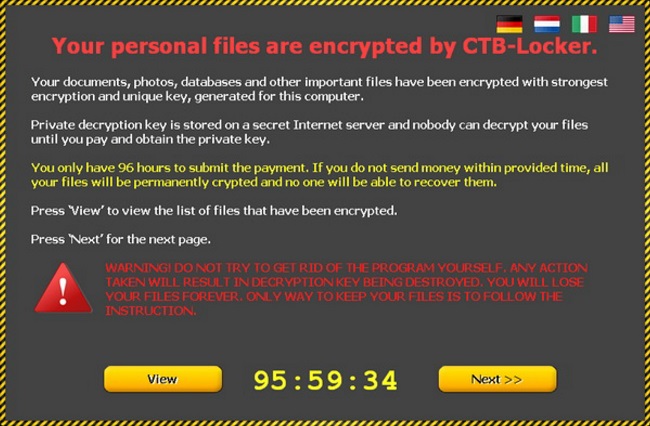

Đến năm 2013, một chủng Ransomware tên CryptoLocker đã lây lan nhanh chóng trên hơn 250.000 hệ thống máy tính thông qua email đính kèm mã độc. Nó giới thiệu các phương thức mã hóa mạnh hơn, yêu cầu thanh toán tiền điện tử để đổi lấy khóa giải mã và đe dọa xóa khóa nếu thanh toán không được thực hiện trước thời hạn đã định. 1 năm sau, cơ quan hành pháp đã triệt phá cơ chế lan truyền chính của Ransomware, Gameover Zeus Botnet, nhưng không phải trước lúc những kẻ tấn công thu về hàng triệu đô la. Nhìn thấy nguồn tiền thu về, bọn tội phạm bắt chước bắt đầu các cuộc tấn công trojan ransomware của riêng chúng bằng cách sử dụng CryptoLocker làm mẫu.

Ransomware: xu hướng trong Kỷ nguyên Mới

Vào năm 2015, FBI đã nhận được 2.453 đơn khiếu nại liên quan đến ransomware với tổng số tiền thiệt hại hơn 24 triệu đô la – và đó chỉ là những trường hợp được báo cáo tại Hoa Kỳ. Vào thời điểm Locky ransomware – có thể tấn công 50.000 hệ thống trong một ngày – và dòng mã hóa tiên tiến Petya ngoi lên vào năm 2016, các đội bảo mật đã luôn trong tình trạng cảnh giác cao độ. Sự xuất hiện của các bộ ransomware plug-and-play như dịch vụ vào năm đó đã loại bỏ nhiều hạn chế vào cổng kết nối, mở ra một làn sóng tấn công mới dưới bàn tay của những tên lính mới.

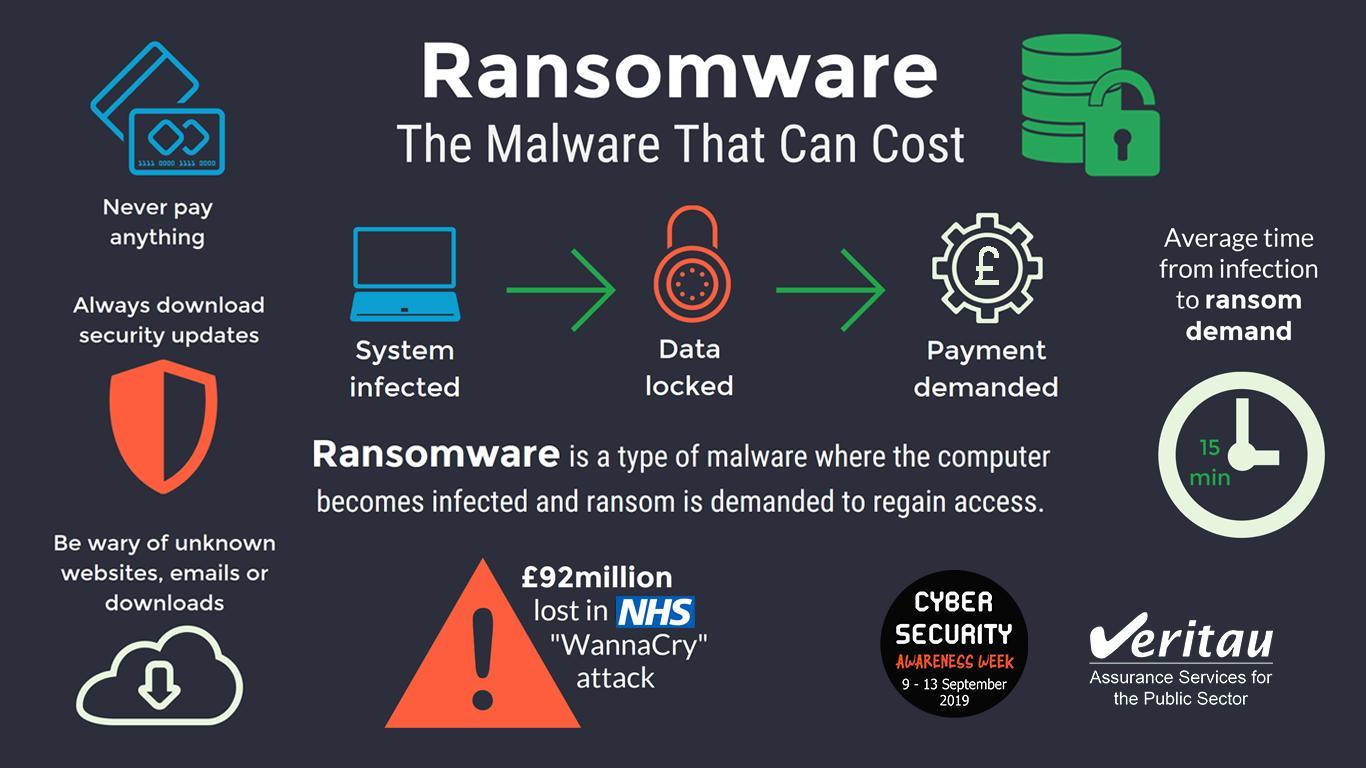

Những kẻ đe dọa có động cơ tài chính này chủ yếu dựa vào các chiến thuật “ăn may” như lừa đảo, tấn công phi kỹ thuật và dùng Exploit Kit để nhắm mục tiêu vào nhiều tổ chức và hệ thống nhất có thể. Đợt bùng phát WannaCry năm 2017 là một ví dụ điển hình cho loại tấn công mớinày. Không giống như các loại Ransomware trước đây, WannaCry có thể tự sao chép và lây lan bằng cách sử dụng lỗ hổng SMB “eternalblue” trong hệ thống của Microsoft. Chỉ riêng các hệ thống chống vi-rút và bản vá không thể ngăn chặn Ransomware ảnh hưởng đến hơn 10.000 tổ chức và 200.000 cá nhân tại hơn 150 quốc gia. Các cuộc tấn công cũng nhấn mạnh nhu cầu cấp thiết về các cơ chế bảo mật điểm cuối toàn diện hơn để giúp ngăn chặn các nỗ lực đánh cắp thông tin và ngăn chặn việc mã hóa, mất dữ liệu.

Không phải tất cả các cuộc tấn công đều tận dụng lợi thế hoặc ngẫu nhiên trong thời gian này. Cùng năm đó, NotPetya, một cuộc tấn công Ransomware quy mô lớn, được phối hợp chặt chẽ nhằm vào các văn phòng chính phủ và doanh nghiệp Ukraine – dự báo trước các sự kiện hiện tại. Các tác nhân đe dọa đã tận dụng lỗ hổng trong chuỗi cung ứng để xâm nhập vào mạng lưới của mục tiêu, tiến hành thăm dò và lên kế hoạch bài bản trước khi tấn công từ bên trong. Trong khi các đợt lây nhiễm ban đầu nhắm mục tiêu vào các tổ chức cụ thể trong lãnh thổ, Ransomware sớm tràn sang các khu vực mới, tự lan truyền thông qua máy chủ được kết nối với nhau và gây khủng hoảng toàn cầu. NotPetya được cho là đã thiệt hại hơn 10 tỷ USD trên toàn thế giới.

Những kẻ tấn công tiếp tục phát triển các kỹ thuật của họ, phát hiện ra rằng họ có thể tống tiền các tổ chức – nạn nhân của họ nhiều lần: đầu tiên là để lấy khóa giải mã và thứ hai để ngăn chặn dữ liệu công ty bị đánh cắp bị rò rỉ công khai. Những hacker đằng sau Maze Ransomware (không còn tồn tại) là một trong số kẻ đầu tiên đưa ra phương pháp tống tiền kép này, chứng minh cách sao lưu có thể như con dao hai lưỡi. Các bản sao lưu có thể giúp những kẻ tấn công dễ dàng tìm thấy và đánh cắp dữ liệu nhạy cảm, vì nó thường tồn tại ở hai nơi riêng biệt mặc dù rất quan trọng.

Mã độc tống tiền kép lan như cháy rừng và vẫn còn phổ biến cho đến ngày nay. ThreatPost báo cáo rằng thiệt hại do mã độc tống tiền kép Ransomware gây ra đã tăng vọt 935% chỉ trong năm 2021. Và khi những kẻ tấn công tiếp tục phát triển, một số đã thêm lớp tống tiền thứ ba bằng việc yêu cầu khách hàng hoặc đối tác của phía nạn nhân thanh toán.

Ransomware ngày nay: Mạnh mẽ, tấn công mục tiêu cấp cao và chuyển hướng tới Đám mây

Trong vài năm qua, nhiều tác nhân ransomware đã thu hẹp mục tiêu của họ để nhắm vào các tổ chức cụ thể dựa trên khả năng của họ hoặc cần thanh toán ransomware với số tiền cao ngất trời. Điều này thể hiện rõ qua các cuộc tấn công nhắm vào các tổ chức chăm sóc sức khỏe gia tăng đáng kể vào năm 2020 gây thiệt hại 21 tỷ đô la.

Càng ngày các cuộc tấn công ransomware có chủ đích được dẫn dắt bởi những người đứng sau có kỹ năng cao bằng cách sử dụng các phương pháp tùy chỉnh cao cấp để đạt được mục tiêu của họ. Sau khi thỏa hiệp danh tính để tấn công một tổ chức, họ di chuyển và truy cập các đặc quyền theo chiến lược và “sống ngoài khơi” trong khi tìm hiểu những thông tin chi tiết về môi trường. Trên đường truy cập, họ tìm cách phá vỡ các sao lưu, xóa các shadow copy và mở khóa các tệp. Chỉ sau khi họ đạt được mức truy cập đặc quyền cao, họ mới thả Ransomware vào mạng lưới tổ chức, thường kéo theo các mối đe dọa tống tiền kép làm tê liệt.

Vụ vi phạm SolarWinds vào tháng 12 năm 2020 càng khuyến khích các tác nhân ransomware, như đã thấy trong hàng loạt các cuộc tấn công nhanh chóng vào các doanh nghiệp và cơ sở hạ tầng quan trọng. Trong số đó có cuộc tấn công ransomware vào chuỗi cung ứng năm 2021 nhằm vào Kaseya đã tận dụng quyền được cấp của các dịch vụ đáng tin cậy và quyền truy cập vào ransomware tự lan truyền ở hạ nguồn tới các nhà cung cấp dịch vụ được quản lý (MSP) và khách hàng của họ trên khắp thế giới.

Trong khi đó, nhu cầu về ransomware-as-a-service tiếp tục tăng. ZDNet báo cáo rằng gần 2/3 các cuộc tấn công ransomware được phân tích vào năm 2020 liên quan đến RaaS dễ sử dụng, có sẵn để mua hoặc cho thuê trên các diễn đàn web đen. Các hoạt động kinh doanh tội phạm uy tín đang mở rộng quy mô cung cấp RaaS của họ để đáp ứng nhu cầu ngày càng tăng, nhưng chưa dừng lại ở đó. Một cảnh báo CISA của Hoa Kỳ vào tháng 2 năm 2022 nêu rõ các tác nhân đe dọa ransomware đang mở rộng các dịch vụ “dịch vụ chuyên môn” như dịch vụ thương lượng thanh toán, hỗ trợ phân xử tranh chấp thanh toán và trung tâm trợ giúp 24/7.

Và khi của các tổ chức doanh nghiệp phụ thuộc vào dịch vụ đám mây tiếp tục phát triển để hỗ trợ các sáng kiến kỹ thuật số và mô hình làm việc từ mọi nơi, các nhóm hacker tiếp tục tiến tới đám mây. Các cuộc tấn công được gọi là “ransomcloud” nhắm mục tiêu đến khách hàng sử dụng dịch vụ đám mây thường bắt đầu bằng hành vi trộm cắp thông tin xác thực trên một thiết bị điểm cuối, liên quan đến mở rộng địa bàn khai thác và leo thang đặc quyền để tìm kiếm thông tin đăng nhập hợp lệ của người dùng cho tài khoản đám mây và sau đó triển khai ransomware từ bên trong môi trường đám mây để mã hóa và đánh cắp thông tin.

Trong một số trường hợp, các tác nhân đe dọa sẽ mã hóa dữ liệu cục bộ và sau đó đồng bộ hóa thiết bị điểm cuối bị nhiễm với đám mây để dữ liệu được lưu trữ ở đó cũng được mã hóa. Những kẻ tấn công có thể thấy phần mềm tống tiền kép dễ dàng hơn trong môi trường đám mây, vì việc trích xuất dữ liệu từ đám mây ít có khả năng kích hoạt bất kỳ biện pháp kiểm soát ngăn chặn mất dữ liệu (DLP) nào tại chỗ. Đây là một lý do khác để các tổ chức tăng cường bảo vệ chuyên sâu bằng cơ chế bảo vệ và phát hiện phân lớp và tuân theo các phương pháp hay nhất, cơ bản như xóa quyền quản trị cục bộ khỏi thiết bị đầu cuối, triển khai xác thực đa yếu tố (MFA), thực thi đặc quyền ít nhất một cách nhất quán kiểm soát và thực hiện các khả năng quản lý vòng đời.

Theo Allianz Risk Barometer 2022, các sự cố mạng được xếp hạng là ba nguy cơ hàng đầu ở hầu hết các quốc gia hiện nay, với những người trả lời toàn cầu gọi ransomware là mối đe dọa mạng hàng đầu trong năm tới. Bảo vệ chống lại các kỹ thuật – chiến thuật – chiến lược (TTP) không ngừng phát triển là một thách thức to lớn. Đó là lý do tại sao điều quan trọng là phải hiểu cách thức hoạt động của những kẻ tội phạm mạng – hiểu rõ tâm tư và chống lại sự đổi mới bằng sự đổi mới. Thay vì cố gắng duy trì quyết tâm và (thường là) các tác nhân ransomware có nguồn lực tốt, đó là việc đảo ngược cái nhìn của bạn và làm việc để bảo vệ các điểm cuối và hệ thống quan trọng từ trong ra ngoài. Sự kết hợp giữa sự khéo léo, nhanh nhẹn và cách tiếp cận chuyên sâu về phòng thủ để bảo vệ ransomware là chìa khóa để chặn đường dẫn đến mã hóa và đánh bại những kẻ tấn công trong trò chơi của chính họ.

Vina Aspire là đơn vị tư vấn, cung cấp các giải pháp, dịch vụ CNTT, An ninh mạng, bảo mật & an toàn thông tin tại Việt Nam. Đội ngũ của Vina Aspire gồm những chuyên gia, cộng tác viên giỏi, có trình độ, kinh nghiệm và uy tín cùng các nhà đầu tư, đối tác lớn trong và ngoài nước chung tay xây dựng

Các Doanh nghiệp, tổ chức có nhu cầu liên hệ Công ty Vina Aspire theo thông tin sau:

Email: info@vina-aspire.com | Tel: +84 944 004 666 | Fax: +84 28 3535 0668 | Website: www.vina-aspire.com

Vina Aspire – Vững bảo mật, trọn niềm tin

Nguồn: https://www.cyberark.com/resources/blog/ransomware-rewind-from-floppy-disks-to-ransomcloud-attacks