Một hacker đã tiết lộ một danh sách gần 500.000 tên tài khoản Fortinet VPN và mật khẩu đăng nhập được cho là đã lấy từ các thiết bị có thể khai thác vào mùa hè năm ngoái.

Kẻ tấn công này còn nói rằng tuy lỗ hổng Fortinet bị khai thác đã được vá, họ vẫn tìm được nhiều thông tin đăng nhập VPN vẫn còn hiệu lực.

Sự cố rò rỉ này đặc biệt nghiêm trọng khi các tài khoản VPN có thể cho phép những kẻ tấn công khác truy cập vào hệ thống mạng lưới để thực hiện lọc dữ liệu, cài đặt phần mềm độc hại và thực hiện các cuộc tấn công ransomware.

Thông tin đăng nhập Fortinet bị rò rỉ trên một diễn đàn hack

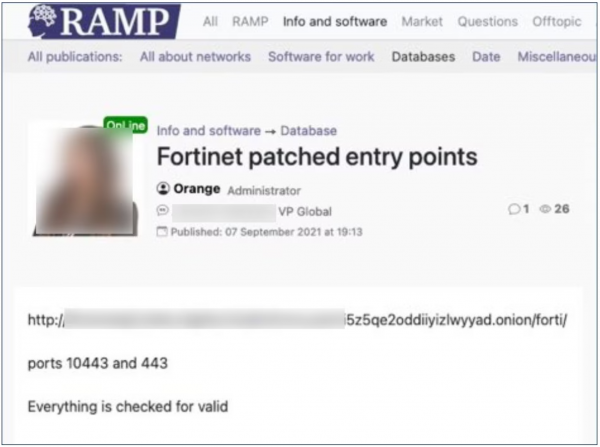

Danh sách thông tin đăng nhập của Fortinet bị rò rỉ miễn phí bởi một hacker dưới tên “Orange”, người này được biết là quản trị viên của diễn đàn hack RAMP mới được ra mắt và là người vận hành trước đây của chiến dịch Babuk Ransomware.

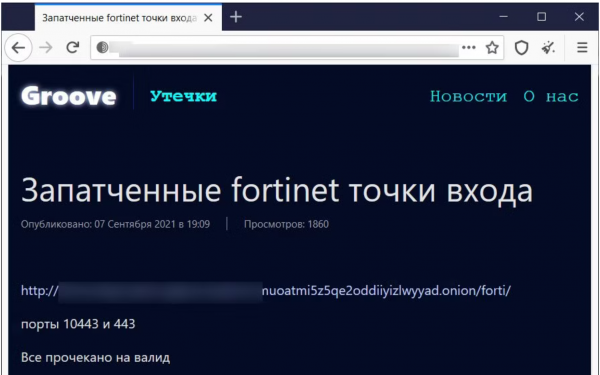

Sau khi tranh cãi nổ ra giữa những thành viên của băng đảng Babuk, Orange tách biệt hoạt động để mở RAMP, diễn đàn điều này hiện được cho là đại diện của hoạt động ransomware Groove mới.

Vài ngày trước, một đối tượng tấn công đã đăng một bài post trên diễn đàn RAMP với đường dẫn tới một tệp tin được cho là chứa hàng ngàn các tài khoản Fortinet.

Cùng thời điểm đó, một bài post khác trên trang web chia sẻ dữ liệu rò rỉ của ransomware Groove cũng ủng hộ sự việc của Fortinet VPN.

Cả hai bài post đều dẫn đến một tệp được giữ trên máy chủ lưu trữ Tor, chủ sở hữu của tệp này là băng nhóm Groove, nơi chúng giữ các tệp tin bị rò rỉ để đòi tiền chuộc từ nạn nhân.

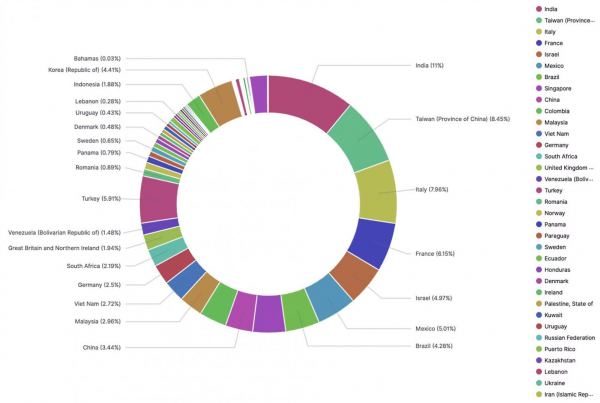

Phân tích của BleepingComputer về tệp tin này cho thấy nó có chứa thông tin đăng nhập VPN của 498.908 người dùng trên 12.856 thiết bị. Tuy chưa có bằng chứng xác thực các thông tin đăng nhập này có hiệu lực hay không, BleepingComputer vẫn xác nhận rằng tất cả các địa chỉ IP được tìm thấy đều thuộc các máy chủ Fortinet VPN.

Các phân tích khác của Advanced Intel cho biết các địa chỉ IP đến từ các thiết bị trên toàn thế giới, bao gồm 2.959 thiết bị được đặt tại Mỹ.

Vẫn chưa biết được nguyên nhân tại sao kẻ tấn công lại công bố các dữ liệu này thay vì sử dụng cho mục đích riêng, nhưng có thể thấy điều này được thực hiện để thúc đẩy các hoạt động trên diễn đàn hack RAMP và của ransomware dưới dạng dịch vụ Groove.

Groove là một hoạt động ransomware tương đối mới, hiện tại chỉ có một nạn nhân là được ghi nhận trên trang web chia sẻ dữ liệu rò rỉ của họ. Tuy nhiên, bằng cách cung cấp phần mềm miễn phí cho cộng đồng tội phạm mạng, họ có thể hy vọng chiêu mộ các tác nhân đe dọa khác vào hệ thống liên kết của họ.

Quản trị viên máy chủ Fortinet VPN nên làm gì?

Mặc dù BleepingComputer không thể xác minh hợp pháp danh sách thông tin xác thực, nhưng nếu bạn là quản trị viên của máy chủ Fortinet VPN, bạn nên cho rằng nhiều thông tin xác thực được liệt kê là hợp lệ và thực hiện các biện pháp phòng ngừa.

Các biện pháp phòng ngừa này bao gồm thực hiện bắt buộc đặt lại tất cả mật khẩu người dùng để an toàn và kiểm tra nhật ký hoạt động để tìm các hành vi xâm nhập có thể xảy ra.

Nếu có bất kì điều khả nghi nào, bạn nên lập tức cập nhật cài đặt bản vá mới nhất, thực hiện điều tra sâu hơn và đảm bảo rằng mật khẩu người dùng của bạn đã được đặt lại.

Nguồn: Bleepingcomputer