Thêm bối cảnh vào chiến lược bảo mật của bạn với Exposure Management

Các nhóm an ninh mạng tiếp tục bị thách thức bởi quá nhiều cảnh báo, báo cáo sự cố, thông báo về lỗ hổng và danh sách ngày càng tăng những kẻ tấn công tiềm năng.

Các biện pháp kiểm soát bảo mật tiêu chuẩn phải được áp dụng và cập nhật. Tuy nhiên, các lỗ hổng vẫn liên tục hình thành do khả năng của lỗ hổng có thể bị khai thác và nguy cơ bị lộ từ các hoạt động không được quản lý như cấu hình sai, thông tin xác thực được quản lý sai và các hoạt động rủi ro của người dùng.

Những kẻ tấn công có thể kết hợp các lỗ hổng đã biết với các lỗ hổng bổ sung này trên mạng của bạn để di chuyển vào và xung quanh doanh nghiệp của bạn để tìm kiếm các tài sản quan trọng.

Câu trả lời duy nhất là liên tục tính toán tất cả các đường tấn công bằng kỹ thuật tấn công mô phỏng. Việc sử dụng dữ liệu thu được sẽ mang lại cho nhóm bảo mật và mạng của bạn cái nhìn sâu sắc về rủi ro của kẻ tấn công, bất kể điểm bảo mật hoặc thông báo về lỗ hổng bảo mật khác. Giờ đây, họ có thể tối ưu hóa thời gian và nguồn lực bằng cách ưu tiên các hành động khắc phục dựa trên các mối đe dọa thực sự đối với các tài sản quan trọng trong kinh doanh trong môi trường thực tế của bạn.

Bằng cách tuân theo cách tiếp cận ưu tiên rủi ro, tập trung vào tấn công, bạn có thể loại bỏ 99% rủi ro bảo mật của mình bằng cách tập trung vào 1% có rủi ro lớn nhất.

Thế hệ tiếp theo của Breach and Attack Simulation (Mô phỏng tấn công và vi pham)

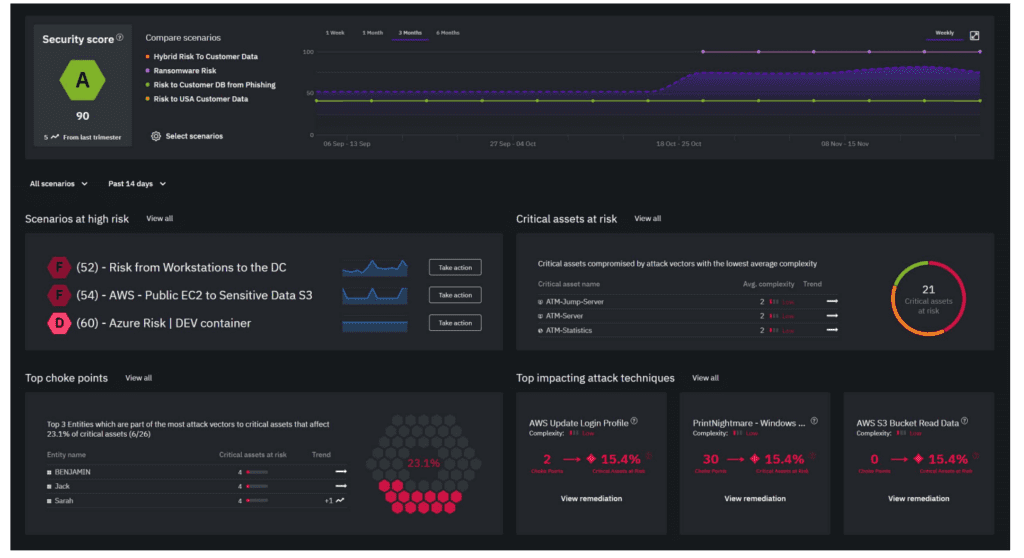

Nền tảng Exposure Management của XM Cyber là một bước tiến vượt xa các giải pháp Mô phỏng tấn công và vi phạm (BAS – Breach and Attack Simulation) truyền thống. Không giống như các nhà cung cấp BAS khác kiểm tra xem các biện pháp kiểm soát bảo mật có được cấu hình đúng cách hay không, XM Cyber bắt đầu bằng việc xác định các tài sản quan trọng nhất và xác định tất cả các khả năng có thể xảy ra trên đường tấn công.

Sau đó, nó nhanh chóng kết nối các điểm từ điểm vi phạm đến tài sản quan trọng nếu tồn tại bất kỳ đường tấn công tiềm ẩn nào.

Tiếp theo, nó tạo ra một kế hoạch khắc phục được ưu tiên, dựa trên những rủi ro thực sự đối với tài sản quan trọng của bạn, chỉ đạo các nhóm của bạn nhanh chóng loại bỏ các bước mà tin tặc sẽ thực hiện trong môi trường của bạn.

Sự khác biệt giữa risk-on với risk-to-your-assets

Lỗ hổng của bạn thể hiện rủi ro liên quan đến một tài sản cụ thể. Tuy nhiên, điều quan trọng hơn là xác định các lỗ hổng cho phép các đường dẫn tấn công dẫn đến tài sản quan trọng của bạn. Bằng cách ưu tiên dựa trên rủi ro so với risk-on, bạn và nhóm của mình có thể xác định chính xác các hoạt động khắc phục cần thiết để đóng toàn bộ chuỗi tấn công liên quan đến tài sản quan trọng nhất của bạn. Cuối cùng, bạn giảm thiểu hoặc thậm chí loại bỏ rủi ro trong khi tối ưu hóa thời gian và nỗ lực của nhóm.

Bây giờ bạn có thể thực sự nhìn thấy rủi ro mạng của mình và chủ động hành động để loại bỏ rủi ro.

–

Vượt xa BAS điển hình với lời khuyên khắc phục theo ngữ cảnh

Tin tặc khám phá mọi cơ hội, chờ đợi những thay đổi giúp chúng đến gần hơn với tài sản quan trọng của bạn.

- Cách phòng thủ tốt nhất là áp dụng cách tiếp cận tương tự – chủ động tìm kiếm các đường tấn công.

- Những lợi ích chính của XM Cyber bao gồm:

- Chạy không có rủi ro và không ảnh hưởng đến môi trường sản xuất của bạn

- Khám phá các rủi ro khi chúng phát sinh bằng cách liên tục tìm kiếm các vectơ tấn công

- Xác thực các nỗ lực khắc phục của bạn và theo dõi trạng thái bảo mật tổng thể cũng như mức độ rủi ro của bạn

- Khám phá các thông tin khó phát hiện do cấu hình sai, lỗ hổng bảo mật, thông tin xác thực bị đặt sai vị trí và hành vi người dùng kém

- Xem cách những kẻ tấn công có thể xoay vòng trong môi trường của bạn và sử dụng nhiều lỗ hổng và nguy cơ bị lộ để hình thành các vectơ tấn công mới dẫn đến các tài sản nhạy cảm với doanh nghiệp của bạn

Bằng cách xác định và ưu tiên bảo mật để bảo vệ dữ liệu quan trọng nhất, khách hàng của XM Cyber tối ưu hóa khoản đầu tư bảo mật hiện có của họ và giảm đáng kể rủi ro cũng như tác động của hành vi vi phạm.

Xem các đường dẫn tấn công và đi sâu vào để khám phá chi tiết

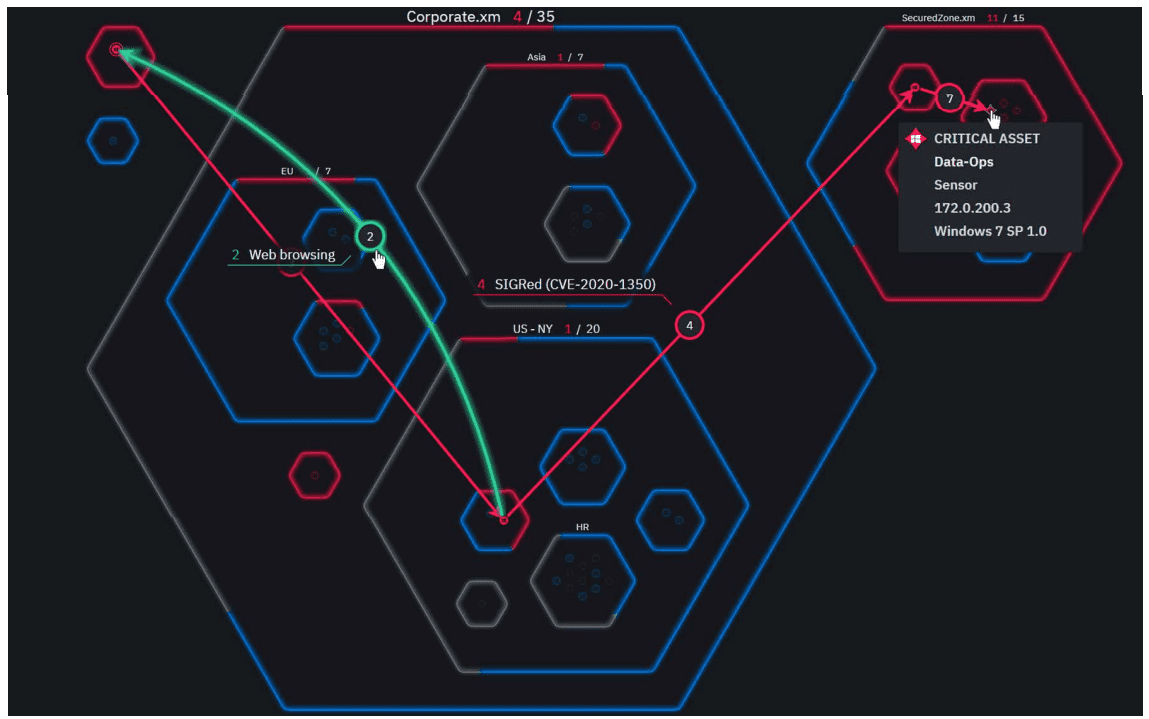

Cốt lõi của XM Cyber là chiến trường trực quan tự động tạo bản đồ mạng và hiển thị nội dung cũng như luồng thời gian của các đường tấn công có thể xảy ra trong môi trường trực tiếp của bạn.

Nhóm bảo mật của bạn có thể đi sâu hơn để khám phá nội dung hoặc xác định kỹ thuật chính xác mà hacker ảo sử dụng để chuyển từ bước này sang bước khác.

Ví dụ: bạn có thể thấy trực quan cách kẻ tấn công có thể khai thác lỗ hổng, tiến hành thu thập thông tin xác thực mạnh được lưu vào bộ nhớ đệm, chuyển sang tài khoản đám mây của bạn và tận dụng việc leo thang đặc quyền IAM để tiếp cận các tài sản quan trọng của bạn.

Nền tảng đã được chứng minh tại hiện trường được triển khai đơn giản và nhanh chóng theo ba bước đơn giản, bắt đầu bằng việc lựa chọn tài sản mục tiêu, kích hoạt các kịch bản tấn công đang diễn ra và tạo ra các biện pháp khắc phục có thể hành động được ưu tiên, tất cả đều trong một vòng lặp liên tục.

Tích hợp và thêm ngữ cảnh vào các công cụ điểm cuối và lỗ hổng

XM Cyber tối ưu hóa và bảo vệ khoản đầu tư của bạn vào bảo mật bằng cách đảm bảo để các đường tấn công bổ sung có thể vượt qua hoặc trốn tránh các biện pháp kiểm soát đó. Nhóm của bạn cũng có được bối cảnh bổ sung dựa trên rủi ro để giúp họ nhận biết và ưu tiên các cảnh báo bảo mật, quét lỗ hổng bảo mật và báo cáo sự cố.

Dưới đây là ba lợi ích chính của việc thêm Quản lý phơi nhiễm vào nhóm công nghệ bảo mật của bạn.

- Xác định các tài sản và hệ thống quan trọng để bạn biết mình cần tập trung vào đâu và giảm thiểu rủi ro.

- Xem trực quan tất cả các đường tấn công liên quan đến một cảnh báo cụ thể và xem chi tiết các chi tiết cụ thể.

- Nhanh chóng nhận được các đề xuất khắc phục và liên kết đến các bản vá, dữ liệu và công cụ liên quan.

Giờ đây, nhóm bảo mật và mạng của bạn có thể tập trung vào các vấn đề quan trọng nhất để giảm thiểu rủi ro đối với các tài sản quan trọng nhất, nhạy cảm với doanh nghiệp của bạn.

Bảo vệ môi trường đám mây và kết hợp của bạn

Hầu hết các tổ chức vẫn đang trong giai đoạn đầu áp dụng dịch vụ đám mây. Sự thay đổi liên tục và cách làm việc mới có thể dễ dàng tạo ra những lỗ hổng trong bảo mật của bạn, đặc biệt khi kết hợp với môi trường mạng kết hợp.

Xem xét tất cả các thành phần cần thiết để xây dựng cơ sở hạ tầng đám mây thành công: máy ảo, cơ sở dữ liệu, kết nối với nhiều dịch vụ cũng như các vai trò và chính sách bảo mật. Có rất nhiều cơ hội để mắc lỗi hoặc định cấu hình sai tài khoản và quyền. Kết quả có thể hiển thị dữ liệu quan trọng của bạn cho nhiều đối tượng bên ngoài mạng của bạn. XM Cyber giúp bạn hiểu cách sử dụng đám mây của mình từ góc độ của kẻ tấn công và đưa biện pháp khắc phục vào bối cảnh dựa trên rủi ro.

–

Ưu tiên quản lý lỗ hổng của bạn

Sử dụng mô phỏng tấn công kết hợp với quét lỗ hổng, XM Cyber mang lại khả năng hiển thị liên tục về tất cả các lỗ hổng. Giờ đây, các nhóm bảo mật và CNTT có thể làm việc cùng nhau, dựa vào bối cảnh bổ sung để đánh giá mức độ nghiêm trọng của từng lỗ hổng nhằm ưu tiên và quản lý các bản cập nhật cũng như bản vá. Lợi ích dành cho khách hàng là cách tiếp cận liên tục để quản lý lỗ hổng giúp giảm rủi ro đồng thời giảm giờ công và cải thiện các quy trình giữa bảo mật và vận hành.

Lỗ hổng của bạn thể hiện rủi ro liên quan đến một tài sản cụ thể. Tuy nhiên, điều quan trọng hơn là xác định các lỗ hổng cho phép các đường dẫn tấn công dẫn đến tài sản quan trọng của bạn. Bằng cách ưu tiên dựa trên rủi ro so với risk-on, bạn và nhóm của mình có thể xác định chính xác các hoạt động khắc phục cần thiết để đóng toàn bộ chuỗi tấn công liên quan đến tài sản quan trọng nhất của bạn. Cuối cùng, bạn giảm thiểu hoặc thậm chí loại bỏ rủi ro trong khi tối ưu hóa thời gian và nỗ lực của nhóm.

Chọn giải pháp phù hợp cho mô phỏng vi phạm và tấn công

Công nghệ mô phỏng dựa trên biểu đồ của XM Cyber liên tục phát hiện các đường tấn công dẫn đến các tài sản quan trọng, cho phép hiển thị đầy đủ tình hình bảo mật của tổ chức. Điều này cho phép người dùng hiểu cách các lỗ hổng bảo mật, cấu hình sai, đặc quyền của người dùng, v.v. kết hợp với nhau để tạo ra đường dẫn tấn công mạng nhằm xâm phạm các tài sản quan trọng.

Nền tảng quản lý phơi nhiễm có khả năng hoạt động trên đám mây lai để xác định các mức phơi nhiễm có thể cho phép kẻ tấn công chuyển từ thiết bị tại chỗ sang môi trường đám mây của bạn. Nó cung cấp hướng dẫn khắc phục, ưu tiên chi tiết và có thể phát hiện các vấn đề bảo mật không được chú ý để chỉ đạo và tập trung nguồn lực vào những gì cần khắc phục trước tiên dựa trên mức độ phức tạp của cuộc tấn công và mức độ rủi ro đối với các tài sản quan trọng.

Vina Aspire là công ty tư vấn, cung cấp các giải pháp, dịch vụ CNTT, An ninh mạng, bảo mật & an toàn thông tin tại Việt Nam. Đội ngũ của Vina Aspire gồm những chuyên gia, cộng tác viên giỏi, có trình độ, kinh nghiệm và uy tín cùng các nhà đầu tư, đối tác lớn trong và ngoài nước chung tay xây dựng.

Các Doanh nghiệp, tổ chức có nhu cầu liên hệ Công ty Vina Aspire theo thông tin sau:

Email: info@vina-aspire.com | Website: www.vina-aspire.com

Tel: +84 944 004 666 | Fax: +84 28 3535 0668

![]()

Vina Aspire – Vững bảo mật, trọn niềm tin