-

Case Study: Công ty quản lý đầu tư Baillie Gifford duy trì trạng thái sẵn sàng kiểm toán thông qua phân đoạn bảo mật

Công ty quản lý tài sản toàn cầu ngăn chặn truy cập dữ liệu khách hàng trên toàn trung tâm dữ liệu mà không cần thiết kế lại mạng. Vấn…

-

Case Study: Oracle NetSuite bảo vệ các ứng dụng doanh nghiệp hàng đầu với Illumio

Mục tiêu doanh nghiệp Bảo vệ tài sản CNTT là rất quan trọng đối với Oracle NetSuite. Được thành lập vào năm 1998 và được Oracle Corporation mua lại vào…

-

Chọn đúng công nghệ phân đoạn vi mô

Đây là phần tiếp theo của việc Xây dựng chiến lược phân đoạn vi mô. Để hiểu rõ hơn và chọn đúng chiến lược cần thiết cho công ty hay…

-

Top 10 công việc bạn có thể thuê hacker mũ đen!

Nếu ai đó muốn gỡ một trang web, sửa bảng điểm danh hoặc hack luôn tài khoản Twitter của sếp cũ, thì có rất nhiều dịch vụ “thuê hacker” bất…

-

Làm thế nào để xây dựng chiến lược phân đoạn vi mô trong 5 bước

Tại sao cần phân đoạn vi mô Môi trường của bạn đã thay đổi, và bề mặt tấn công của bạn đã mở rộng. Trong quá khứ, bạn đã vận…

-

Illumio Core – Giải pháp bảo mật khối lượng công việc

Nhanh chóng xây dựng khả năng phục hồi không gian mạng của tổ chức với Phân đoạn Zero Trust trên các đám mây, trung tâm dữ liệu và thiết bị…

-

Bảo mật điểm cuối: Vì sao lại cần thiết hơn bất cứ lúc nào ?

Đại dịch COVID-19 khiến cho mô hình kết hợp làm việc từ xa chiếm ưu thế trong giới chuyên môn trên toàn thế giới. Do đó, các tổ chức cần…

-

Biến thể mới phần mềm mã độc, BotenaGo mới nhắm tới thiết bị ghi hình an ninh DVR Lilin

Một biến thể mới của mạng botnet IoT được gọi là BotenaGo đã xuất hiện, đặc biệt là chọn 1 trong các thiết bị DVR camera an ninh Lilin để…

-

FBI cảnh báo phần mềm ransomware BlackCat đã xâm phạm hơn 60 tổ chức trên toàn cầu

Cục Điều tra Liên bang Hoa Kỳ (FBI) đang cảnh báo về ransomware-as-a-service (RaaS) của BlackCat, đã gây tổn thất ít nhất 60 nạn nhân trên toàn cầu tính đến…

-

Mẹo bảo mật danh tính để “địa phận” bạn an toàn

Bạn đã dành cả buổi chiều để cắt cỏ làm đẹp cho sân trước của mình. Nhưng trong vòng một giờ, ba đứa trẻ, hàng xóm của bạn và anh…

-

TOP 11 từ khóa lừa đảo để tránh bị tấn công

Mục đích của bất kỳ cuộc tấn công lừa đảo nào là để lừa nạn nhân làm những gì kẻ lừa đảo muốn. Điều này thường có nghĩa là nhấp…

-

Cách đưa kế hoạch ứng phó hiệu quả với Ransomware

Số lượng các cuộc tấn công ransomware là chưa từng có vào năm 2021. Ví dụ, trong quý 3 của năm, các nhà nghiên cứu bảo mật đã ghi nhận…

-

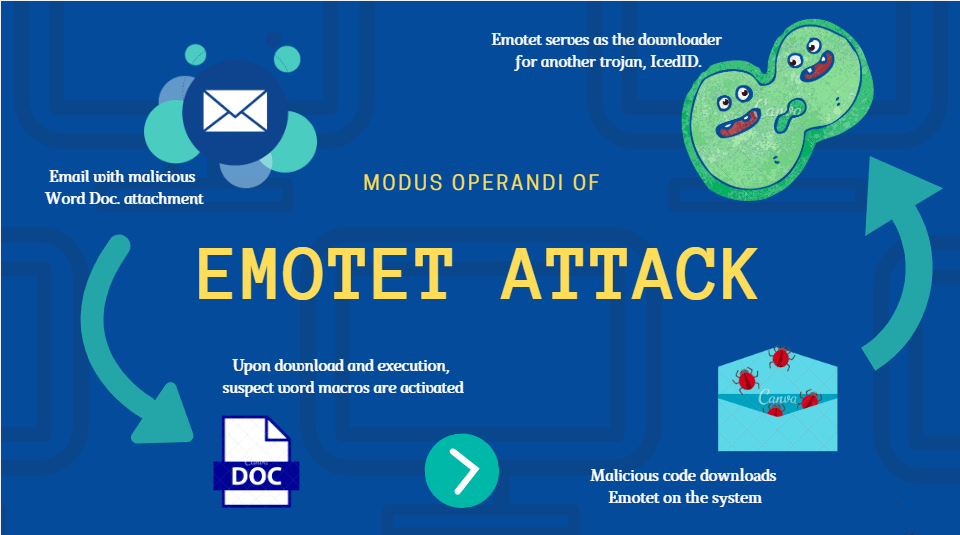

CẢNH BÁO: Emotet nhắm mục tiêu tới các Tổ chức Nhật Bản

ĐIỀU GÌ ĐANG XẢY RA? Cybereason GSOC đang điều tra sự gia tăng đáng kể của các trường hợp lây nhiễm phần mềm độc hại Emotet ở Nhật Bản. Trong…

-

Làm thế nào để xác định được tấn công lừa đảo (Phishing)

Lừa đảo là một trong những mối đe dọa mạng dai dẳng nhất mà các doanh nghiệp và người tiêu dùng phải đối mặt. Những trò gian lận này tuy…

-

Cách Blockchain thay đổi hệ thống ngân hàng

Blockchain (chuỗi khối) đã là một từ thông dụng trong vài năm qua và thực sự không có gì ngạc nhiên khi nó đang thay đổi động lực cho nhiều…

-

Phần mềm gián điệp và ví dụ để đề phòng

Phần mềm gián điệp là một phần vừa bí ẩn, vừa đáng sợ của Internet. Phần mềm gián điệp là một thủ đoạn độc hại được các hacker sử dụng…

-

Đánh cắp thông tin đăng nhập từ máy chủ: cách chặn và xử lý theo quy mô

Lần theo và sửa bug trên môi trường kinh doanh kỹ thuật số luôn là vấn đề khó khăn và ngày càng vất vả hơn. Các nhà nghiên cứu đe…

-

LAPSUS$ V.S. OKTA: Cuộc tấn công mạng vẫn tiếp tục

Lapsus$, nhóm hacker Bồ Đào Nha từ Brazil, có liên quan đến các cuộc tấn công mạng vào vài mục tiêu cấp cao gần đây. Băng đảng mạng này được…

-

Làm việc từ mọi nơi yêu cầu Bảo mật mọi nơi

Các chính sách và giải pháp bảo mật cần tuân theo người dùng và dữ liệu từ mọi nơi đến mọi nơi Bảo mật các mạng mở rộng ngày nay…

-

14 Giải pháp Bảo mật cho Doanh nghiệp Nhỏ

Tấn công mạng có mặt ở khắp mọi nơi và xảy ra với mọi đối tượng. Khi bạn sở hữu và quản lý một trang web, các tài khoản trực…