-

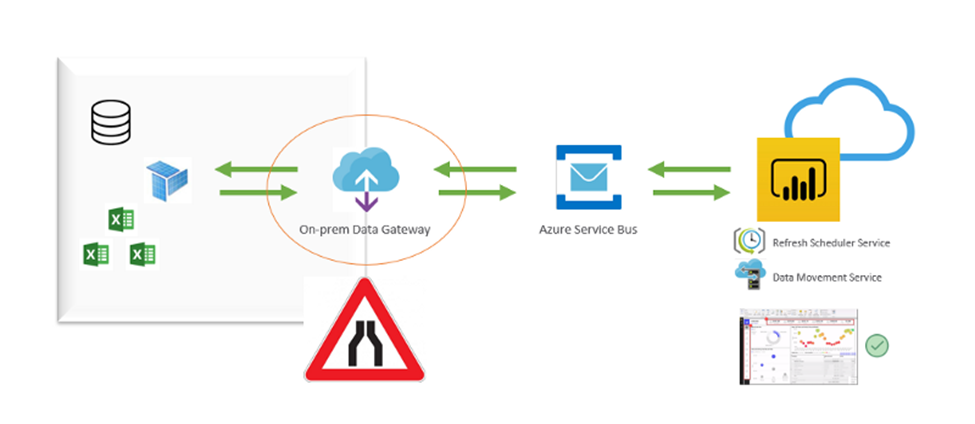

Kết nối hệ thống nội bộ với Microsoft Cloud dễ dàng chỉ với 1 công cụ

Bạn đang sử dụng dữ liệu nội bộ (on-premises) và muốn kết nối với các dịch vụ đám mây như Power BI, Power Apps, Power Automate hay Azure một…

-

Cách Tìm và gỡ bỏ thông tin liên hệ cá nhân trong kết quả trên Google Tìm kiếm

Khi sử dụng tính năng “Kết quả về bạn”, bạn có thể biết liệu thông tin liên hệ của bản thân (như địa chỉ nhà riêng, số điện thoại hoặc…

-

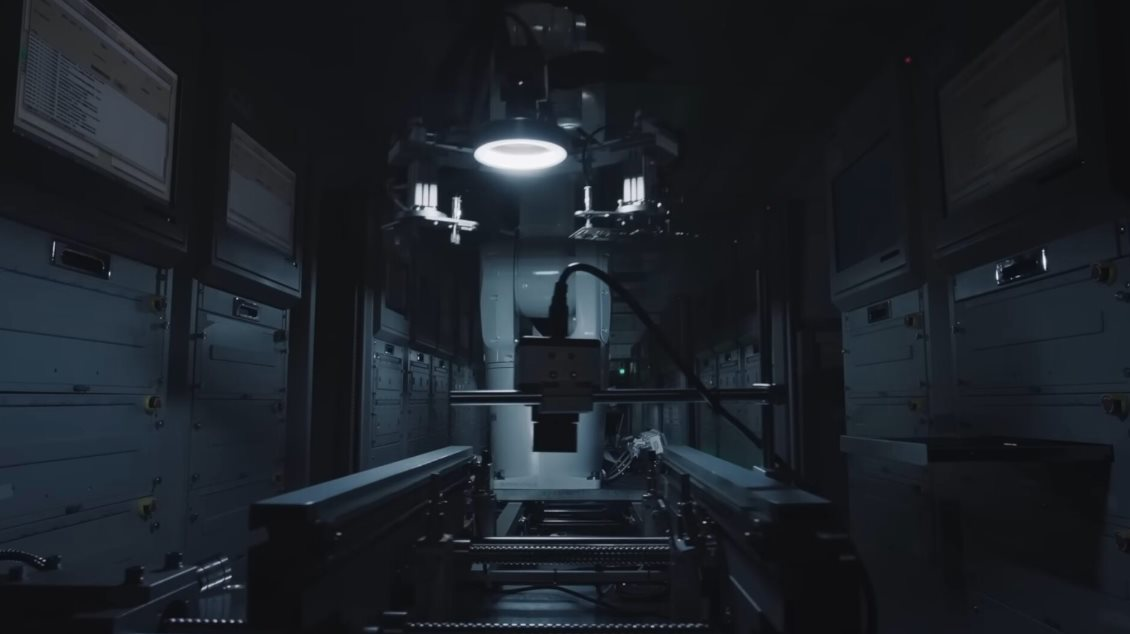

Dark factory là gì?

Dark Factory (Nhà máy tối) là một thuật ngữ dùng để chỉ các nhà máy hoạt động hoàn toàn tự động, không cần sự can thiệp của con người trong…

-

Hướng dẫn cấu hình Google ReCAPTCHA cho website

Bạn muốn bảo vệ website mình khỏi việc spam thư rác và bots không mong muốn ? Spammer và bot là 2 điều mà tất cả chủ website đều không…

-

Trí tuệ Nhân tạo tạo sinh (Generative AI) – Cơ hội và rủi ro An ninh cho Doanh Nghiệp

Sự bùng nổ của Trí tuệ Nhân tạo Tạo sinh (Generative AI) với sự ra mắt của Stable Diffusion và ChatGPT đã thu hút sự quan tâm to lớn từ…

-

Domain Controller – “Cánh Cổng” Bảo Vệ Hệ Thống Doanh Nghiệp Bạn!

Trong kỷ nguyên số, doanh nghiệp không chỉ cần một hệ thống vận hành ổn định mà còn phải đảm bảo tính bảo mật cao, quản lý tập trung và…

-

Type C Cable, hay còn gọi là USB Type-C, là thế nào ?

Type C Cable, hay còn gọi là USB Type-C, là một loại cáp kết nối phổ biến trong công nghệ hiện đại. Dưới đây là một số đặc điểm nổi…

-

Cách tìm ra cá nhân vi phạm bản quyền phần mềm trong doanh nghiệp

Khi một hãng phần mềm hoặc tổ chức bảo vệ bản quyền như BSA (Business Software Alliance), Microsoft Compliance, Adobe, Autodesk, Aveva, Bentley, Ansys phát hiện doanh nghiệp vi phạm…

-

Cách truy lùng máy tính vi phạm bản quyền phần mềm trong doanh nghiệp

VÌ SAO DOANH NGHIỆP CẦN KIỂM SOÁT PHẦN MỀM VI PHẠM BẢN QUYỀN? Việc sử dụng phần mềm không có bản quyền không chỉ vi phạm pháp luật mà còn…

-

So sánh các phiên bản AI của ChatGPT: Thường, Team và ChatGPT Enterprise

Trong bối cảnh trí tuệ nhân tạo (AI) ngày càng được ứng dụng rộng rãi vào doanh nghiệp và công việc cá nhân, OpenAI đã phát triển nhiều phiên bản…

-

Quản trị rủi ro Công nghệ thông tin trong Doanh nghiệp

Công nghệ thông tin (CNTT) đang góp phần giúp các doanh nghiệp thuận lợi hơn trong quản trị, kinh doanh, nhưng đi kèm với đó là những nguy cơ về…

-

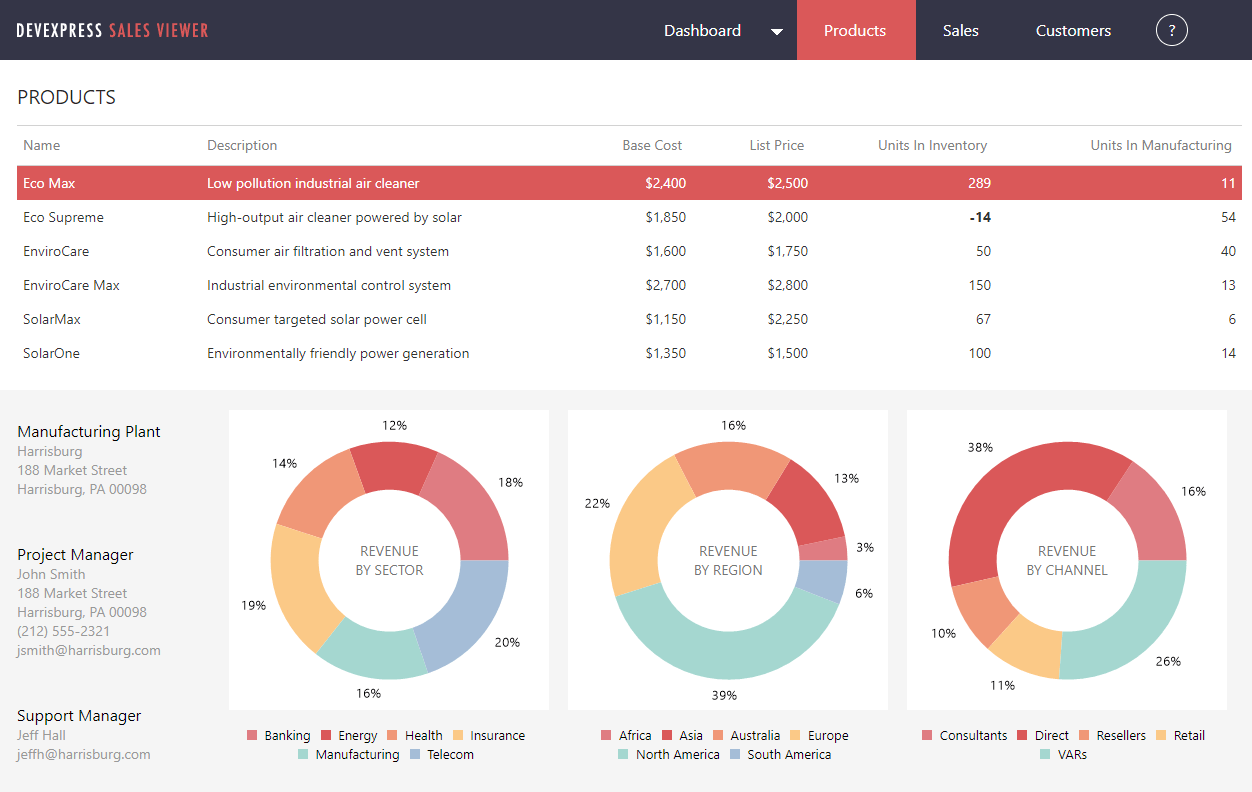

Hướng dẫn cài đặt DevExpress bằng trình cài đặt

Bài viết này mô tả cách cài đặt các thành phần và thư viện DevExpress cho .NET Framework, .NET Core 3 và .NET 6+, ASP.NET Core và HTML/JavaScript bằng cách…

-

SIEM, SOC là gì ?

SIEM (Security Information and Event Management) và SOC (Security Operations Center) là hai khái niệm quan trọng trong lĩnh vực an ninh mạng: 1. SIEM – Security Information and Event…

-

Tại sao Điện thoại Librem 5 bảo mật nhất hiện nay ?

Librem 5 là một điện thoại thông minh do công ty Purism sản xuất, tập trung vào bảo mật và quyền riêng tư của người dùng. Thiết bị này chạy…

-

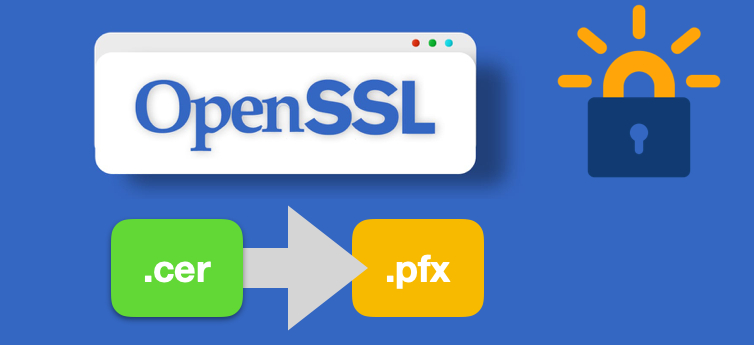

Hướng dẫn Convert SSL ra PFX bằng Openssl trên Windows

Trong bài viết này, Vina Aspire sẽ hướng dẫn thao tác cho việc Convert SSL ra PFX bằng Openssl trên Windows. Để cài đặt SSL trên windows các bạn cần…

-

Dịch vụ Hủy Dữ Liệu Máy Tính (Destroy Hard Disk Drive – HDD) của Vina Aspire

Giải pháp bảo mật dữ liệu tối ưu từ chuyên gia hàng đầu Việt Nam An ninh dữ liệu bắt đầu từ việc xử lý dữ liệu đã qua sử…

-

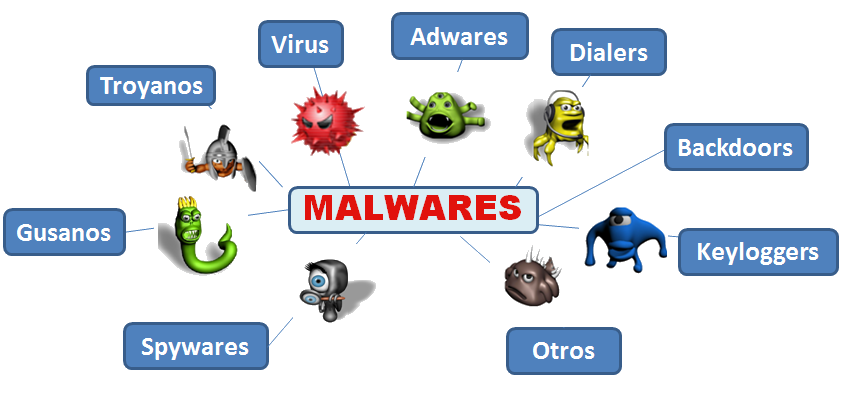

Các loại phần mềm virus? mã độc?

Trong thế giới số hóa hiện nay, các loại mã độc và virus máy tính đã trở thành mối đe dọa nghiêm trọng đối với cá nhân và tổ chức….

-

Kỹ năng Nhận diện & Phòng chống Lừa đảo trực tuyến

Việt Nam hiện có hơn 100 triệu dân, với hơn 70 triệu người sử dụng Internet. Trong giai đoạn đẩy mạnh và tăng tốc chuyển đổi số như hiện nay,…

-

Quy trình 7 bước sản xuất phần mềm theo quy định của Bộ Thông tin và Truyền thông

Dưới đây là quy trình 7 bước sản xuất phần mềm theo quy định của Bộ Thông tin và Truyền thông, kèm các tác nghiệp chính và ví dụ minh…

-

Tình báo mạng (Cyber Threat Intelligence – CTI) là gì ?

Tình báo mạng (Cyber Threat Intelligence – CTI) là quá trình thu thập, phân tích và cung cấp thông tin về các mối đe dọa an ninh mạng, nhằm giúp…